Os atacantes estão novamente abusando da plataforma do Google Ads para distribuir publicidade maliciosa e ladrão de informações Redline. Desta vez, os anúncios anunciados uma versão trojanizada da ferramenta CPU-Z.

Malware CPU-Z no clone da página WindowsReport

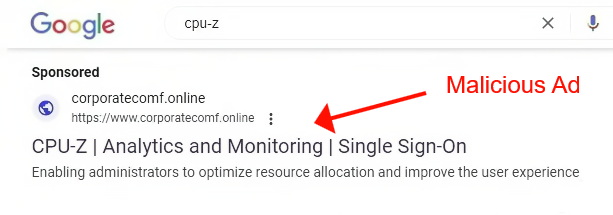

Recentemente, uma onda de anúncios maliciosos na página de resultados da Pesquisa Google ofereceu aos usuários uma versão infectada por Trojan do popular programa CPU-Z. Para melhor disfarce, o malware estava hospedado em um site clone do site de notícias real WindowsReport. Como a presença do site oficial do produto não é tão óbvia para os usuários, tal truque foi bastante eficaz.

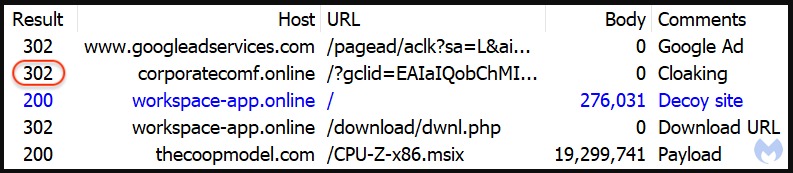

Ao clicar em tal anúncio, a vítima passa uma série de redirecionamentos que enganou os scanners de segurança do Google e filtrou os rastreadores, VPN, robôs, etc., redirecionando-os para um site chamariz especial que não continha nada malicioso.

Os usuários acabaram em um site de notícias falsas hospedado em um dos seguintes domínios:

- Argentina[.]com;

- realvnc[.]pró;

- corporativocomf[.]on-line;

- cilrix-corp[.]pró;

- thecoopmodel[.]com;

- aplicativos wincp[.]on-line;

- aplicativo wireshark[.]on-line;

- cilrix-corporativo[.]on-line;

- aplicativo de espaço de trabalho[.]on-line.

O resultado dessas manipulações é o ataque em cadeia, iniciado com malware FakeBat. Avançar, este carregador injeta o conhecido infostealer RedLine – um veterano da cena.

O que é RedLine Infostealer?

Baixando o instalador CPU-Z dos invasores’ recurso resultou no download de um arquivo MSI contendo um script malicioso do PowerShell, que os pesquisadores identificado como o carregador de malware FakeBat (também conhecido como EugenLoader). Este downloader extraiu a carga útil do Redline de uma URL remota e a lançou no computador da vítima.

Redline é uma poderosa ferramenta de roubo de dados que pode roubar senhas, tokens de sessão, biscoitos, e grandes quantidades de outras coisas. Temos um artigo dedicado com a análise técnica completa deste malware – considere dar uma olhada.

Mais cedo, escrevemos sobre como os cibercriminosos distribuem o infostealer RedLine. Ele usa sites para baixar o utilitário MSI Afterburner falso. Para distribuí-lo, vários domínios também foram usados como parte da campanha hacker, que pode ser confundido pelos usuários com o site oficial da MSI. A imitação dos recursos da marca foi muito bem feita.

De acordo com representantes do Google, todos os anúncios maliciosos associados à campanha hacker para distribuir a ferramenta CPU-Z infectada foram removidos, e foram tomadas as medidas adequadas contra as contas associadas a eles.

Esta não é a primeira vez que hackers usam o Google Ads

Esta campanha exata de malvertising foi descoberto por analistas, que acreditam que faz parte de uma campanha observada anteriormente com um propósito semelhante. Anteriormente, os invasores usaram anúncios falsos do Notepad++ para entregar o malware.

Nos anúncios, os invasores promoveram URLs que claramente não estavam associados ao Notepad++, e usaram títulos enganosos em seus anúncios. Como os cabeçalhos são muito maiores e visíveis que os URLs, muitas pessoas provavelmente não perceberam o problema.

Deixe-me lembrá-lo de que conversamos sobre como os operadores de malware e outros hackers estão usando cada vez mais o Google Ads distribuir malware para usuários que procuram software popular. Então, você pode encontrar anúncios maliciosos ao pesquisar Folga, Gramaticalmente, Dashlane, Audácia, e dezenas de outros programas.