De acordo com especialistas em segurança cibernética da Cyble, os invasores distribuem mineradores e o infostealer RedLine usando sites de download do falso utilitário MSI Afterburner. Nos últimos três meses, mais do que 50 esses recursos falsos apareceram na rede.

Deixe-me lembrá-lo que também conversamos sobre isso Dju Ransomware se espalha via Discord, Carregando Linha Vermelha Ladrão, e também isso Especialistas em IS descobriram uma nova versão de malware de hackers russos LOLI Ladrão.

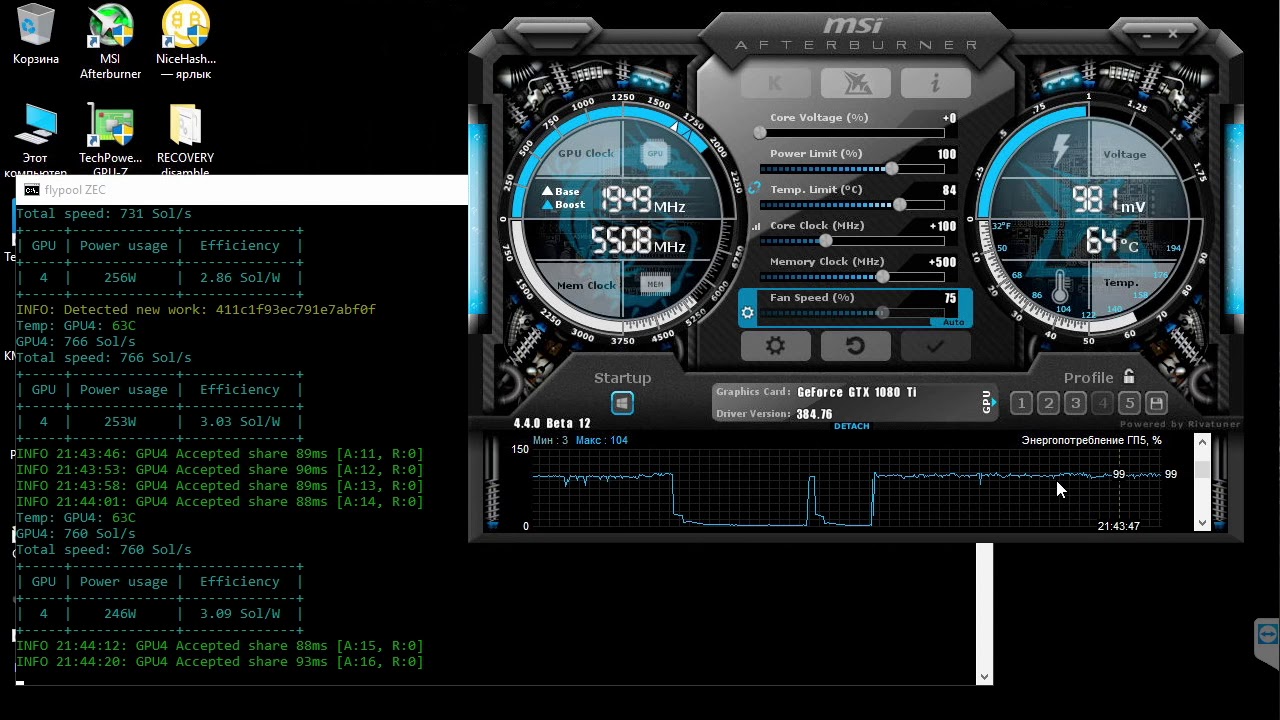

Pós-combustão MSI é o overclocking de GPU mais popular, ferramenta de monitoramento e ajuste fino que pode ser usada por proprietários de praticamente qualquer placa de vídeo, e graças a isso, é naturalmente usado por milhões de jogadores em todo o mundo.

Infelizmente, a popularidade do utilitário tornou-o um bom alvo para cibercriminosos que abusam da fama do MSI Afterburner para atacar usuários do Windows com placas gráficas poderosas que podem ser usadas para mineração de criptomoedas.

Os pesquisadores dizer que a campanha que encontraram usava vários domínios que poderiam ser confundidos pelos usuários com o site oficial da MSI (além do mais, esses recursos eram mais fáceis de promover usando “chapéu preto SEO”). Alguns desses domínios estão listados abaixo:

- msi-pós-combustão–baixar.site

- msi-afterburner-download.site

- msi-afterburner-download.tech

- msi-afterburner-download.online

- msi-afterburner-download.store

- msi-afterburner-download.ru

- msi-afterburner.download

- msafterburners.com

- msi-afterburnerr. com

Site falso

Em outros casos, os domínios não tentaram imitar a marca MSI e provavelmente foram promovidos diretamente através de mensagens privadas, fóruns, e mídias sociais:

- idiota[.]idiota[.]skblxin[.]matrizauto[.]líquido

- idiota[.]idiota[.]idiota[.]skblxin[.]matrizauto[.]líquido

- idiota[.]idiota[.]idiota[.]idiota[.]skblxin[.]matrizauto[.]líquido

- idiota[.]idiota[.]idiota[.]idiota[.]idiota[.]skblxin[.]matrizauto[.]líquido

Executando o arquivo de configuração falso do MSI Afterburner (MSIAfterburnerSetup.msi) desses sites instalou o verdadeiro Afterburner. mas ao mesmo tempo, o instalador baixou e lançou silenciosamente o malware RedLine, especializada em roubo de dados, e a Mineiro XMR no dispositivo da vítima.

Uma vez instalado, o minerador se conecta ao seu pool usando um nome de usuário e senha codificados, e então coleta e transmite dados básicos do sistema para invasores. Nesse caso, o valor do máximo de threads da CPU é definido como 20, excedendo o número de threads mesmo para os processadores mais modernos. Aquilo é, o malware está configurado para capturar toda a energia disponível da máquina infectada.

Ao mesmo tempo, o malware começa a minerar apenas criptomoedas 60 minutos depois que o processador entra no modo de espera, aquilo é, garante que o computador infectado não execute nenhuma tarefa que consuma muitos recursos e, provavelmente, foi deixado sem vigilância.

Além disso, o mineiro usa “-alvos cinit-stealth”, o que permite pausar a atividade e limpar a memória da GPU ao executar determinados programas listados na seção de alvos furtivos. Estes podem ser monitores de processo, software antivírus, visualizadores de recursos de hardware do dispositivo, e outras ferramentas que podem ajudar a vítima a detectar um processo malicioso. Especialistas escrevem que o mineiro se esconde em Taskmgr.exe, ProcessHacker.exe, perfmon.exe, procexp.exe e procexp64.exe.

Enquanto o mineiro usa silenciosamente os recursos do sistema da vítima para minerar Monero, o O ladrão RedLine funciona em segundo plano, roubando senhas, biscoitos, informações do navegador e dados de qualquer carteira de criptomoeda.

O Ciclo relatório observa que até agora, os componentes deste falso MSI Afterburner são mal detectados pelos antivírus. Por exemplo, de acordo com VirusTotal, o arquivo de instalação malicioso MSIAfterburnerSetup.msi é detectado por apenas três produtos de segurança de 56, e a navegador_assistant.exe arquivo por apenas dois produtos de 67.