GitHub avisa que uma campanha de phishing em grande escala dirigida a usuários começou em setembro 16: golpistas enviam e-mails com notificações falsas em nome do serviço Circle CI, que é usado para desenvolvimento e implantação contínuos.

Deixe-me lembrá-lo que também dissemos que GitHub substituirá o termo “mestre” por um mais neutro, e também isso Desenvolvedores do GitHub revisam a política de postagem de exploração devido ao escândalo.

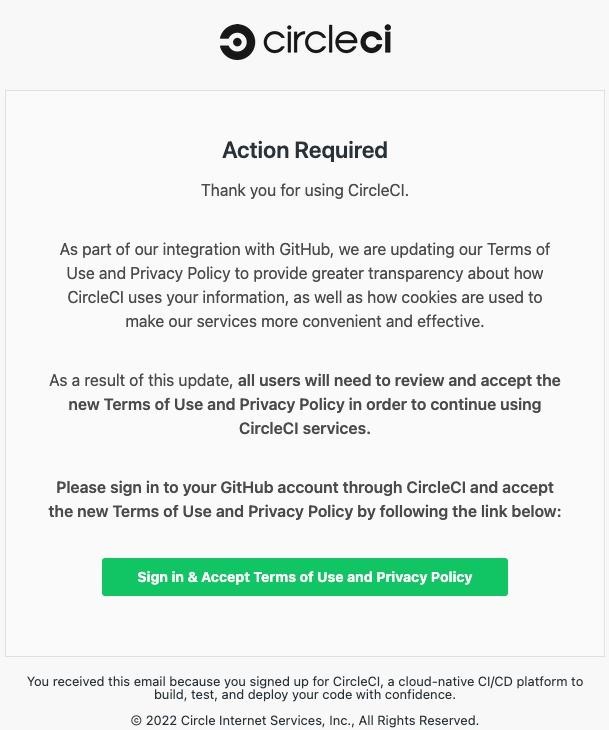

Essas mensagens falsas informam os destinatários sobre alterações na política de privacidade e nos termos de uso, que aparentemente exige que as pessoas façam login em suas contas do GitHub e aceitem as alterações.

Como você pode imaginar, o objetivo dos invasores é roubar credenciais do GitHub e códigos de autenticação de dois fatores que são transmitidos aos invasores por meio de proxies reversos. Depois que as credenciais forem obtidas, sabe-se que os invasores criam tokens de acesso pessoal (PATs), autorizar OAuth formulários, e às vezes adicione chaves SSH para manter o acesso às contas mesmo após a redefinição de senha.

Círculo CI representantes também avisou usuários sobre falsificações e tentaram chamar a atenção para esta campanha maliciosa. CircleCI enfatiza que o serviço nunca pediria aos usuários que inserissem credenciais para visualizar alterações na política de privacidade e nos termos de uso.

Os domínios de phishing usados pelos invasores estão tentando imitar o domínio real do CircleCI (círculoci.com). As seguintes falsificações foram confirmadas até agora:

- círculo-ci[.]com

- círculos de e-mails[.]com

- círculo-cl[.]com

- círculos de e-mail[.]com

GitHub relata que há vazamentos de dados de repositórios privados imediatamente após violações, com invasores usando VPNs e proxies para dificultar o rastreamento. Se a conta comprometida tiver privilégios elevados, os hackers criam novas contas para manter o acesso ao alvo no futuro.

É relatado que os especialistas do GitHub suspenderam contas para as quais foram identificadas atividades suspeitas. Usuários afetados’ as senhas foram redefinidas e eles devem ser notificados do incidente.