Especialistas da ESET descobriram o malware FatalRAT, que tem como alvo usuários que falam chinês: a ameaça é distribuída através de sites falsos de aplicativos populares e anunciada através do Google Ads.

Deixe-me lembrá-lo de que também escrevemos sobre Os invasores podem usar GitHub Codespaces para hospedar e entregar malware, e você também pode estar interessado em nosso artigo: Vírus Perigoso & Ameaças de malware em 2023.

Os pesquisadores dizem que FatalRAT está ativo desde pelo menos no verão de 2021 e é capaz de interceptar pressionamentos de tecla, alterando a resolução da tela da vítima, baixando e executando arquivos, executando comandos shell arbitrários, e roubar ou excluir dados armazenados em navegadores.

Publicidade de malware

Até aqui, a campanha de distribuição de malware não foi vinculada a nenhum grupo de hackers conhecido, e os objetivos finais dos atacantes também não são claros. Por exemplo, hackers podem roubar informações das vítimas (como credenciais) à venda em fóruns darknet ou para uso posterior em outras campanhas maliciosas.

De acordo com os especialistas, a maioria dos ataques foi observada entre agosto 2022 e janeiro 2023 e usuários direcionados em Taiwan, China e Hong Kong.

Um pequeno número de infecções também foi relatado na Malásia, Japão, Tailândia, Cingapura, Indonésia, Mianmar e Filipinas.

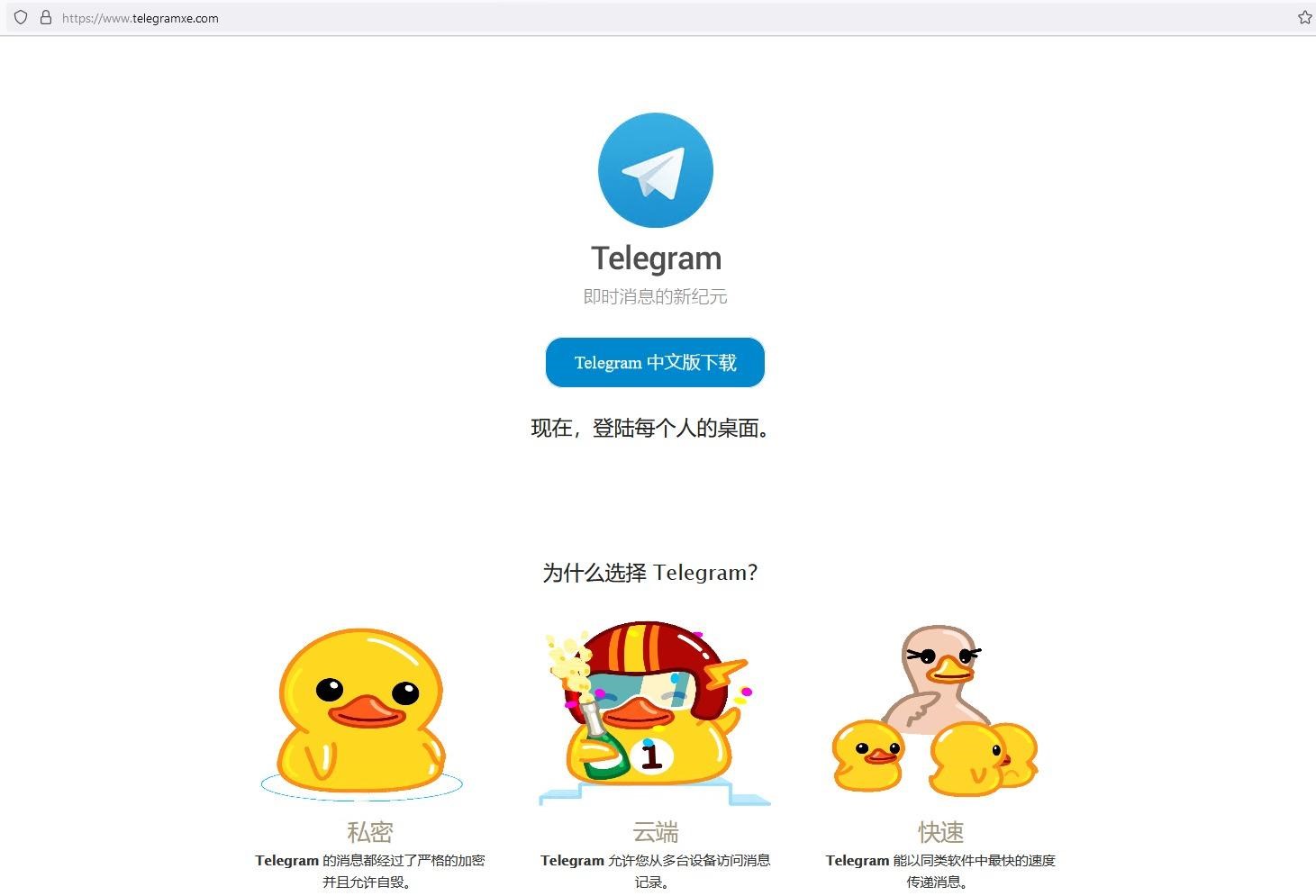

Basicamente, hackers distribuem seu malware por meio de sites falsos de aplicativos populares, disfarçado de Google Chrome, Mozilla Firefox, Telegrama, Whatsapp, LINHA, Sinal, Skype, Eletro, Método Sogou Pinyin, Youdao e Escritório WPS. Alguns sites oferecem versões falsas de aplicativos em chinês, quando na verdade esses aplicativos não estão disponíveis na China (por exemplo, telegrama).

Site falso

Para atrair usuários para sites maliciosos, hackers promovem esses sites nos resultados de pesquisa do Google por meio do Google Ads, enquanto tenta fazer com que sites de domínio falsos pareçam reais. Esses anúncios maliciosos foram removidos.

O ESET relatório observa que instaladores trojanizados baixados de sites falsos entregaram o aplicativo real ao dispositivo da vítima para evitar a detecção, bem como os arquivos necessários para executar o FatalRAT. Os próprios instaladores eram arquivos .MSI assinados digitalmente criados com o instalador do Windows.

Segundo os pesquisadores, esta campanha foi destinada ao maior número possível de usuários e pode afetar qualquer pessoa.

Deixe-me lembrá-lo que a mídia escreveu isso Golpista do Google se declara culpado $123 Roubo de um milhão.