FIN8, um grupo infame de cibercriminosos, tem atualizou seu malware backdoor para evitar ser detectado. Eles fizeram melhorias e se prepararam para lançar um novo tipo de crimeware chamado Noberus. Esse o ator da ameaça retornou após inatividade, usando uma versão modificada de seu backdoor Sardônico para distribuir o ransomware Noberus. Isto faz parte da sua abordagem típica de constante mudança e melhorando seu arsenal de malware.

Quem são FIN8, também conhecido como “Sissfinge”?

Existe um grupo de crimes cibernéticos com motivação financeira conhecido como FIN8 ou “Sissfinge” com reputação de atingir diversas organizações sem discriminação. Eles são conhecidos por atingir empresas em indústrias como a química, entretenimento, finança, hospitalidade, seguro, varejo, e Tecnologia.

O grupo malicioso FIN8 usa spearphishing e táticas de engenharia social atingir as vítimas enquanto emprega técnicas de vida fora da terra para ocultar as suas atividades. Recentemente, pesquisadores descobriram uma nova versão da porta dos fundos sardônica, inicialmente identificado pelo Bitdefender em 2021. Embora a versão mais recente seja mais extensa e tenha algumas diferenças, pode não ser necessariamente uma melhoria geral. Os pesquisadores observaram que algumas das mudanças não parecem naturais e podem ser uma tentativa dos atores da ameaça de evitar a detecção. disfarçando semelhanças com versões anteriores.

Malware Backdoor Sardônico atualizado

Alguns hackers podem atualizar seu malware depois que ele for descoberto. O mesmo aconteceu com Sardonic em 2021, contornar as medidas de segurança cibernética projetadas para detectá-lo. Os pesquisadores descobriram que o novo backdoor Sardônico é muito semelhante ao anterior. Mas tem muitas alterações de código que dão uma aparência única. No entanto, essas mudanças não foram arbitrárias. A versão atualizada adicionou suporte para mais formatos de plugins, que fornece aos invasores mais opções e aprimora suas habilidades.

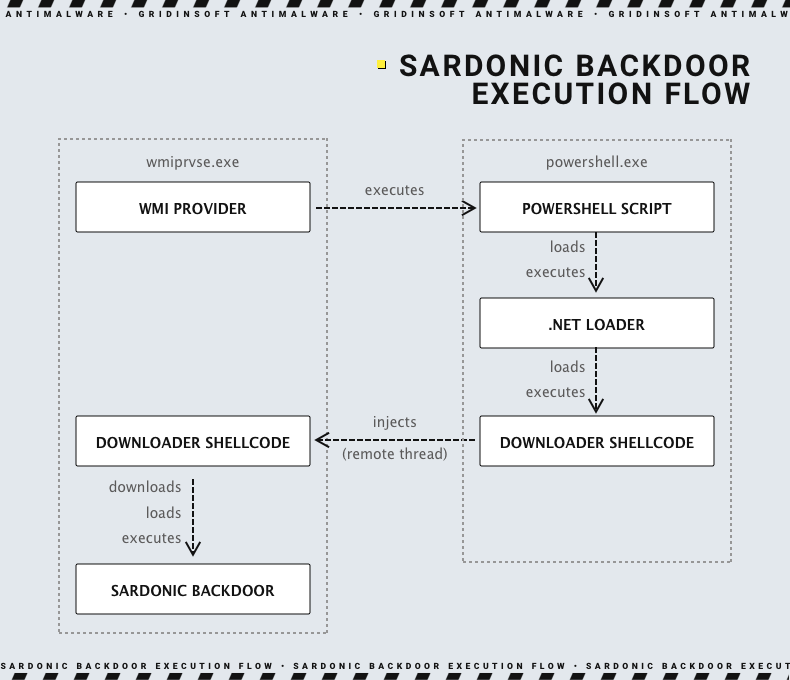

Especialistas analisaram um novo backdoor Sardônico variante escrita em C em vez de C++, que foi usado para a variante anterior. Esta porta dos fundos was found to be embedded indirectly em um script do PowerShell usado para infectar máquinas de destino. Ao contrário da última variante, esta nova variante não usa um shellcode de download intermediário para baixar e executar o backdoor.

Esse script no PowerShell decodifica um arquivo binário para .NET Loader e então carrega-o no processo atual. O carregador irá então descriptografar e executar o injetor e o backdoor.

Segundo os pesquisadores, o backdoor permite que invasores ter controle interativo sobre o sistema infectado por meio de processos como cmd.exe. Eles analisaram uma amostra que mostrava o backdoor pode suportar até 10 sessões simultâneas. Adicionalmente, o backdoor possui três formatos diferentes para expandir suas capacidades: Plug-ins PE DLL, código shell, e código de shell, com um abordagem única para passar argumentos.

Um backdoor sardônico pode executar vários comandos, incluindo a remoção de arquivos do invasor, enviando o conteúdo para o invasor, carregando um plugin DLL fornecido pelo invasor, e executando o código shell fornecido.

Operações FIN8 e Ransomware

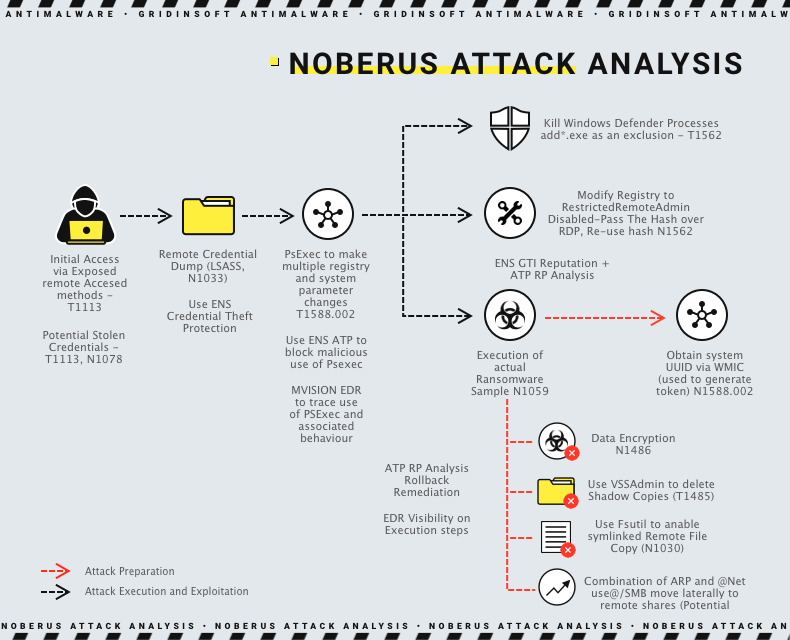

Embora FIN8 fosse conhecido por foco no ponto de venda (PDV) ataques, nos últimos anos, o grupo foi utilizando várias ameaças de ransomware como parte de seus ataques. Operações com ransomware não são novidade para esse grupo. A única diferença aqui é o nome da carga final – Noberus. Noberus é, na verdade, um ransomware bem conhecido. É uma tensão usado geralmente por ALPHV/BlackCat (também conhecido como FIN7) gangue de extorsão.

Noberus possui vários recursos que aumentam sua superioridade sobre ransomware rival. Estes incluem fornecer um entrada através de um domínio cebola exclusivo excluindo arquitetonicamente todas as conexões possíveis com fóruns no programa de afiliados. Isso torna impossível para os invasores revelarem o endereço IP real do servidor, mesmo que eles obtêm um shell de linha de comando completo e bate-papos de negociação criptografados que a vítima pretendida pode acessar.

O ransomware tinha dois algoritmos de criptografia disponíveis, ChaCha20 e AES, e quatro modos de criptografia – Completo, Rápido, Padrão de pontos, e SmartPattern. O modo Completo é o mais seguro, mas também o mais lento. SmartPattern criptografa uma certa quantidade de dados em incrementos percentuais. O padrão é criptografando 10 megabytes de cada 10 por cento do arquivo começando no cabeçalho, tornando-o o modo ideal para invasores em relação à velocidade e força criptográfica.

É apenas o começo

O grupo FIN8 está constantemente aprimorando suas habilidades e infraestrutura para entrega de malware. Eles freqüentemente refinam suas técnicas para evitar serem detectados. A recente mudança de ataques em pontos de venda para ransomware mostra sua compromisso de maximizar lucros de suas vítimas. Os pesquisadores compartilham as ferramentas e táticas que esse ator de ameaça com foco financeiro usa, enfatizando seus perigo contínuo para as organizações.

Como se defender contra o crime cibernético organizado?

Proteger contra o malware em constante mudança de FIN8, sugerimos a implementação de uma estratégia de defesa profunda que envolva o uso de múltiplas camadas de ferramentas de detecção e proteção e incorporando autenticação multifator (AMF) e controles de acesso.

As organizações podem considere implementar credenciais únicas para trabalho administrativo para evitar roubo e uso indevido de credenciais de administrador. Também é uma boa ideia criar perfis de uso para ferramentas administrativas, já que os invasores costumam usá-los para se mover sem serem detectados por uma rede.