Pesquisadores de segurança descobriram recentemente uma vulnerabilidade de dia zero no Microsoft Office chamada Follina. O bug pode ser explorado abrindo normalmente um documento do Word, usá-lo para executar comandos maliciosos do PowerShell por meio da ferramenta de diagnóstico da Microsoft (MSDT).

Deixe-me lembrá-lo de que também escrevemos isso Cair grupo de hackers roubou os códigos-fonte de Microsoft produtos, e também isso A Microsoft não lidou totalmente com para Petit Pot Ataques no Windows NTLM Relay.

A descoberta de Folina é um sinal muito preocupante, já que a vulnerabilidade abre um novo vetor de ataque usando o Microsoft Office. O fato é que o bug funciona sem privilégios elevados, permitindo ignorar o Windows Defender e não requer a ativação de macros para executar binários ou scripts.

O primeiro documento malicioso do Word destinado a explorar esse bug foi descoberto pelo especialista em segurança da informação nao_sec, que viu um arquivo em VirusTotal baixado de um endereço IP bielorrusso. Aparentemente, os ataques a este problema começaram já em abril 2022, e hackers usaram falsificações convites para entrevistas e extorsão sexual como iscas para suas vítimas.

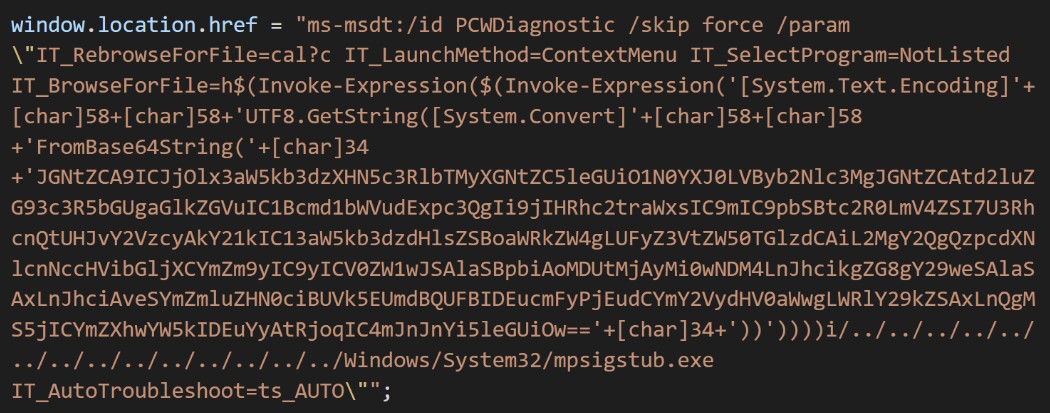

Renomado especialista em segurança da informação Kevin Beaumont estudou a descoberta de seu colega, decifrou o código e explicou em seu blog que esta é uma string de linha de comando que o Microsoft Word executa usando MSDT, mesmo se as macros estiverem desativadas. Beaumont explica que um documento malicioso do Word usa um recurso de modelo remoto para baixar um arquivo HTML de um servidor. Este HTML então usa o esquema URI do Microsoft MS-MSDT para carregar código adicional e executar o código do PowerShell.

Observa-se que isso ativa o recurso Modo de Exibição Protegido no Microsoft Office, projetado para alertar sobre arquivos de fontes potencialmente inseguras, mas, de acordo com Beaumont, este aviso pode ser ignorado usando um formato Rich Text (RTF) arquivo. Por isso, código malicioso pode funcionar “mesmo sem abrir o documento, aquilo é, através da visualização no Explorer.”

De acordo com Computador bipando, muitos especialistas em segurança da informação já estudaram o documento malicioso encontrado e reproduziu com sucesso a exploração em várias versões do Microsoft Office. Como resultado, os pesquisadores confirmaram a presença de uma vulnerabilidade no Office 2013, 2016, Versão de abril do Office Pro Plus (Windows 11 com atualizações de maio) e escritório 2021 versão com todos os patches.

De acordo com os especialistas, um invasor pode usar tal exploração para acessar vários locais na rede da vítima. Dependendo da carga útil, o invasor pode coletar hashes de senha das máquinas Windows da vítima, o que pode ser útil para posterior exploração pós-exploração.

Uma descrição técnica detalhada da exploração é já está disponível no Caçadora blog.

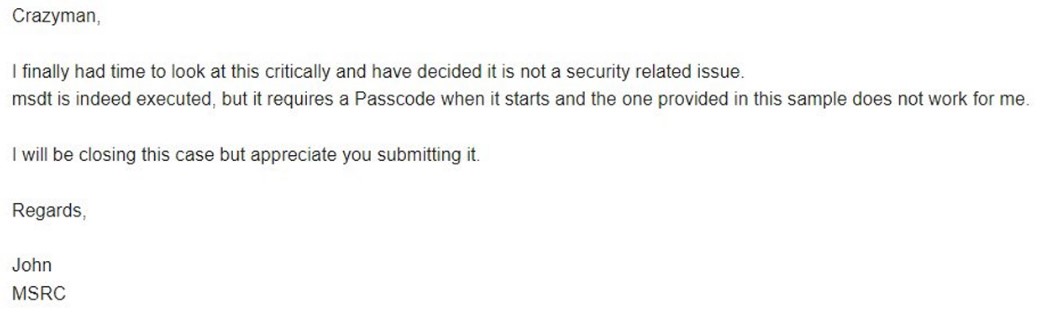

Interessantemente, Acontece agora que a vulnerabilidade Follina foi descoberta em abril deste ano, e a Microsoft já foi notificada sobre isso.

Então, de acordo com capturas de tela postadas por homem louco, um membro do Grupo de Caçadores de Sombras (uma associação de estudantes universitários envolvidos na busca e análise de APT), A Microsoft foi informada sobre a vulnerabilidade, mas a empresa considerou que era “uma questão que não é de segurança.” A Microsoft argumentou que msdt.exe estava realmente em execução, mas era necessária uma senha para executar, e a empresa não conseguiu reproduzir a exploração.

Agora a Microsoft reconheceu que o problema ainda está relacionado à segurança: a vulnerabilidade já recebeu o identificador CVE-2022-30190, e é relatado que o bug afeta todas as versões do Windows que recebem atualizações de segurança, aquilo é, Windows 7 e mais recente, bem como servidor 2008 e mais recente.

Como ainda não há patch, administradores e usuários podem bloquear ataques a CVE-2022-30190 desabilitando o protocolo MSDT URI, que os invasores usam para iniciar depuradores e executar código em sistemas vulneráveis.

Embora a versão do Microsoft Defender 1.367.719.0 já é capaz de detectar o uso de uma vulnerabilidade por assinaturas, e o Protected View e o Application Guard no Microsoft Office devem bloquear ataques, especialistas em segurança alertam que as funções de proteção são impotentes se o ataque for realizado por meio de uma visualização no Explorer, e não através da abertura de um documento. Portanto, também é recomendado desabilitar a visualização no Windows Explorer.