Especialistas da empresa de segurança da informação Volexity descoberto um novo exploit para iOS chamado Insomnia. Segundo os pesquisadores, o malware associado aos esforços das autoridades chinesas para rastrear a minoria nacional muçulmana, os uigures, que vivem principalmente na província de Xinjiang.

Pesquisadores dizem que Insomnia funciona contra versões iOS 12.3, 12.3.1 e 12.3.2. Além disso, A Apple corrigiu a vulnerabilidade no centro da exploração em julho 2019 lançando iOS 12.4.

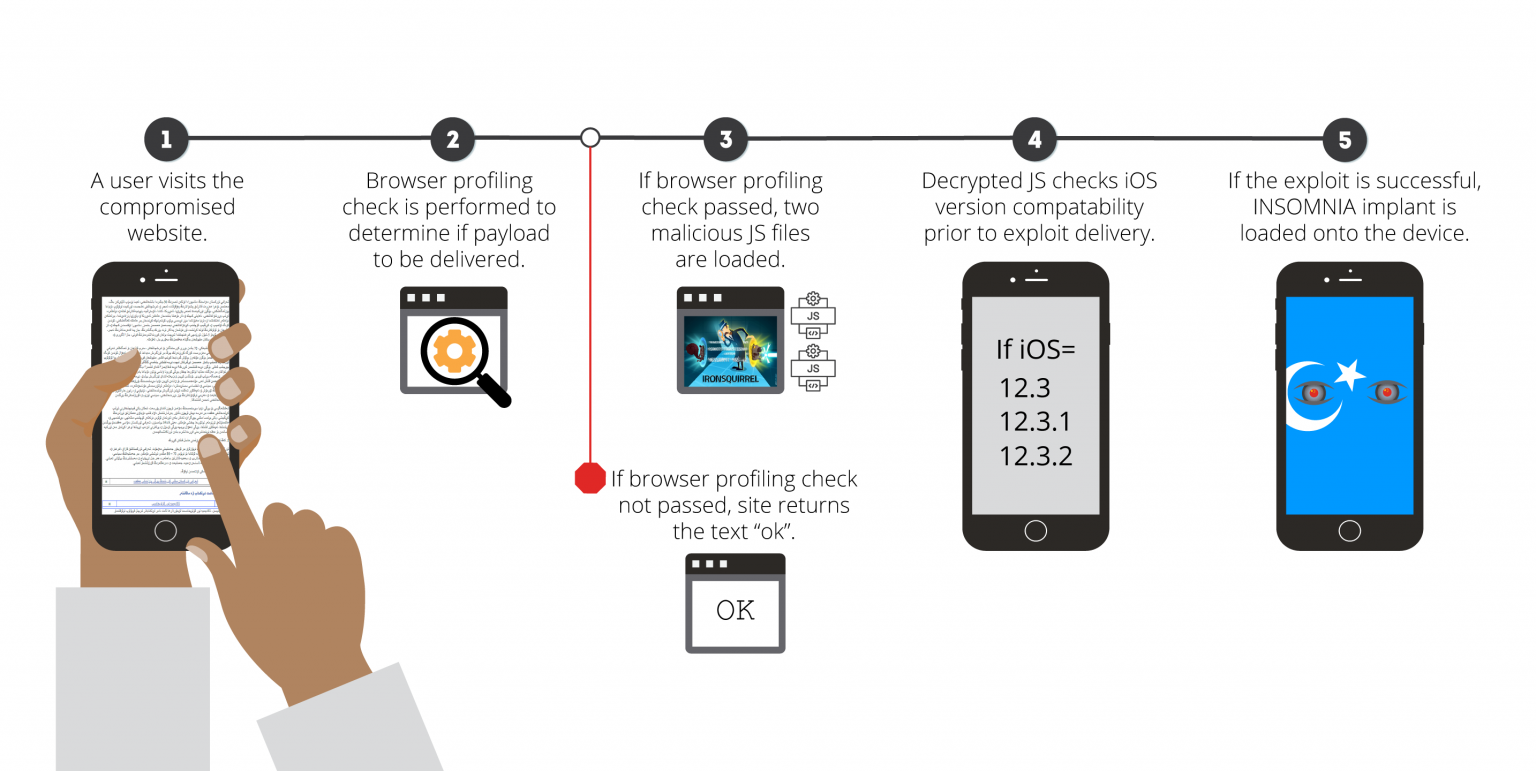

A exploração foi usada ativamente contra usuários no período de janeiro a março 2020. De acordo com a empresa, foi baixado para os dispositivos de usuários que visitaram vários sites uigures (em particular para a academia[.]Organização).

Depois da infecção, Insomnia forneceu acesso root a dispositivos infectados, e os invasores usaram isso para roubar mensagens não criptografadas de vários mensageiros instantâneos, e-mail, fotos, listas de contatos e dados de localização.

Por isso, todos os usuários de iOS que visitaram sites infectados com Insomnia estavam vulneráveis a hackers. A exploração pode ser iniciada através de qualquer navegador do telefone, já que todos usam WebKit. Analistas da Volexity confirmaram o sucesso de ataques a dispositivos rodando iOS 12.3.1 através dos navegadores móveis Apple Safari, Google Chrome e Microsoft Edge.

“Esta campanha foi lançada pela Evil Eye. Acredita-se que este seja um grupo hackeado, patrocinado pelas autoridades chinesas e que espiona a minoria muçulmana uigure”., – relata Volexity.

Deixe-me lembrá-lo que no verão de 2019, Volexidade e Google descoberto mais uma campanha do Evil Eye. Então, hackers usaram 14 vulnerabilidades no iOS, que foram agrupados em cinco cadeias de exploração e usados contra usuários desde 2016. Depois foi também um ataque clássico do “tipo bebedouro”. Tais ataques receberam esse nome por analogia com as táticas dos predadores, que caçam perto de um bebedouro, esperando por presas – por animais que vieram beber.

Agora, A Volexity observa que quando o Google chamou a atenção para o problema, Evil Eye fechou sua infraestrutura e parou de usar exploits antigos. Em vez de, em janeiro 2020, hackers mudaram para Insomnia.

Comparado com o 14 exploits que foram usados antes, A insônia tem uma série de melhorias. Então, mais cedo, os invasores podem roubar as coordenadas GPS das vítimas, fotos do aplicativo iOS Photos, Contatos, e-mails do Gmail, bem como mensagens do Whatsapp, Telegrama, WeChat, IMessage e Hangouts. Agora, esta funcionalidade foi ampliada e está funcionando para e-mails e imagens ProtonMail enviados através do aplicativo Signal.

“A inclusão de Signal e ProtonMail [na lista] pode indicar que os uigures estão cientes da potencial vigilância das comunicações e estão tentando usar aplicativos mais seguros para evitar isso”., – escreva para os especialistas.

Como nos casos anteriores, A insônia não consegue se firmar de forma confiável no sistema, portanto, uma simples reinicialização do dispositivo irá salvá-lo de códigos maliciosos. Ao mesmo tempo, os pesquisadores alertam que isso não significa que os invasores não conseguiram alcançar uma presença estável no dispositivo. Talvez isso apenas exigisse um ajuste manual mais sutil, depois de verificar a vítima.

Em geral, vivemos numa época em que a vigilância governamental dos cidadãos não é incomum, vamos relembrar o Emirados Árabes Unidos com o mensageiro árabe ToTok. Talvez depois das restrições de quarentena os cidadãos e os países mais democráticos não sejam contra tais medidas.