Fortinet divulgou uma vulnerabilidade crítica afetando os produtos FortiClient EMS em março 2024. Esta vulnerabilidade, categorizado como uma injeção SQL, representa uma ameaça significativa à segurança cibernética. Sobre tudo, tem o potencial de permitir que invasores remotos executem comandos arbitrários em estações de trabalho administrativas.

Vulnerabilidade Fortinet SQLi causa execução remota de código

Como mencionei, a vulnerabilidade é classificado como injeção SQL, que decorre da neutralização inadequada de elementos especiais usados em comandos SQL. No entanto, a exploração bem-sucedida pode levar à execução do código, incorporado em um pacote especialmente criado. Tal combinação de dois concede a esta falha uma classificação CVSS de 9.8.

A descoberta foi feita em conjunto pela Fortinet e pelo Centro Nacional de Segurança Cibernética do Reino Unido (NCSC). Felizmente, atualmente não há informações sobre se a vulnerabilidade é explorada em estado selvagem. Mas dado a promessa do pesquisador de divulgar indicadores de compromisso (IoCs), uma prova de conceito (POC), e um blog detalhado na próxima semana, a possibilidade é bastante alta.

Visão geral da vulnerabilidade CVE-2023-48788

A vulnerabilidade, identificado como CVE-2023-48788, é considerado grave, com urgência patches foram lançados. As versões afetadas pela vulnerabilidade incluem FortiClientEMS 7.2 (versões 7.2.0 através 7.2.2) e FortiClientEMS 7.0 (versões 7.0.1 através 7.0.10).

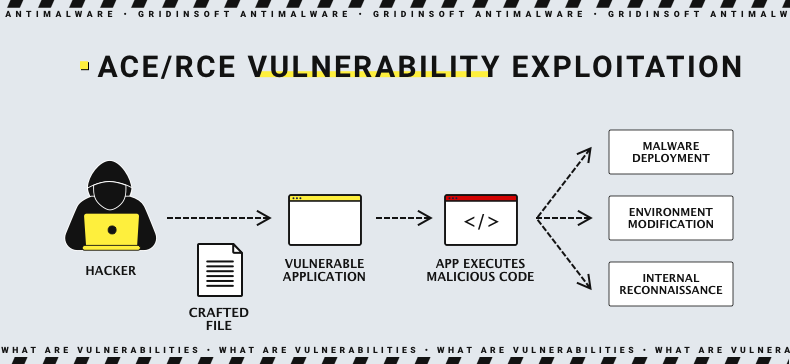

Um invasor pode explorar uma vulnerabilidade de injeção SQL (CWE-89) no FortiClientEMS para executar comandos via solicitações HTTP criadas com códigos maliciosos em um servidor com privilégios SYSTEM. Isso compromete a integridade do sistema e pode resultar no controle completo do servidor vulnerável. Também é particularmente preocupante o facto de nenhuma autenticação é necessária para explorar a vulnerabilidade. Definitivamente aumenta sua classificação de gravidade.

Recall that in February, Fortinet divulgou uma crítica execução remota de código (RCE) erro (CVE-2024-21762) no sistema operacional FortiOS e no proxy web seguro FortiProxy. A empresa também observou isso como “potencialmente sendo explorado na natureza”.

Fortinet lança patch imediato

A Fortinet recomenda que todos os usuários atualizar imediatamente seus sistemas para as versões mais recentes para resolver a vulnerabilidade. Além disso, você deve verifique regularmente os registros do DAS para solicitações suspeitas que possam indicar uma tentativa de explorar a vulnerabilidade.

| Versão | Afetado | Solução |

| FortiOS 7.2 | 7.2.0 através 7.2.2 | Atualize para 7.2.3 ou acima |

| FortiOS 7.4 | 7.0.1 através 7.0.10 | Atualize para 7.0.11 ou acima |

Os desenvolvedores também corrigiu várias outras vulnerabilidades essa semana. Estes incluem uma matriz externa de gravação crítica (CVE-2023-42789) e estouro de pilha baseado em buffer (CVE-2023-42790) vulnerabilidade no FortiOS Capture Portal e FortiProxy. Também poderia “permitir que um invasor interno com acesso ao Portal de Captura execute códigos ou comandos aleatórios por meio de solicitações HTTP especialmente criadas”.