Especialistas da Trustwave lançaram um utilitário de descriptografia gratuito para vítimas do ransomware BlackByte que elas podem usar para recuperar arquivos danificados. O descriptografador já está disponível no GitHub funciona graças à exploração de um bug no código ransomware.

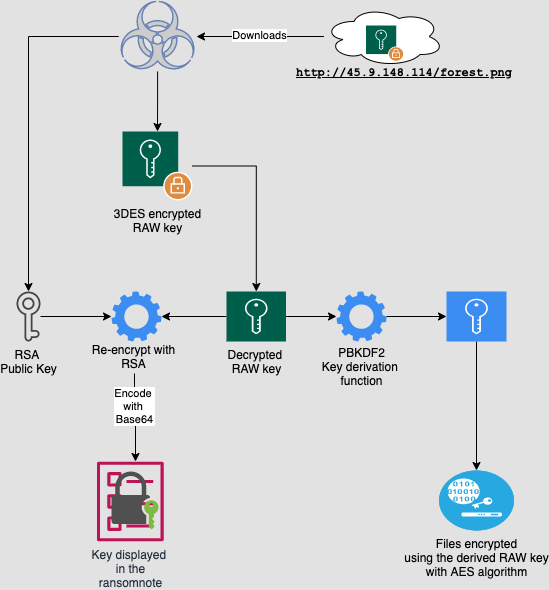

Os pesquisadores publicaram uma análise técnica detalhada do malware em duas partes, em que dizem que o procedimento de criptografia BlackByte começa com o fato de os hackers baixarem um arquivo de imagem Forest.png falso para a máquina da vítima.

Na verdade, este arquivo contém uma chave criptográfica que o malware usa para obter chaves de criptografia para os arquivos da vítima, e então gera uma chave de acesso que dará à vítima acesso a um site darknet através do qual hackers negociam e recebem resgates. Os pesquisadores escrevem que esse processo pode ser considerado bastante simples em comparação com outros ransomware.

O descriptografador fornecido pela Trustwave automatiza o processo de leitura da chave do arquivo forest.png e, em seguida, calcula a chave de descriptografia necessária para restaurar os arquivos da vítima.. O arquivo forest.png já está incluído no decodificador, e as vítimas são aconselhadas a substituí-lo por um arquivo de seus próprios sistemas.

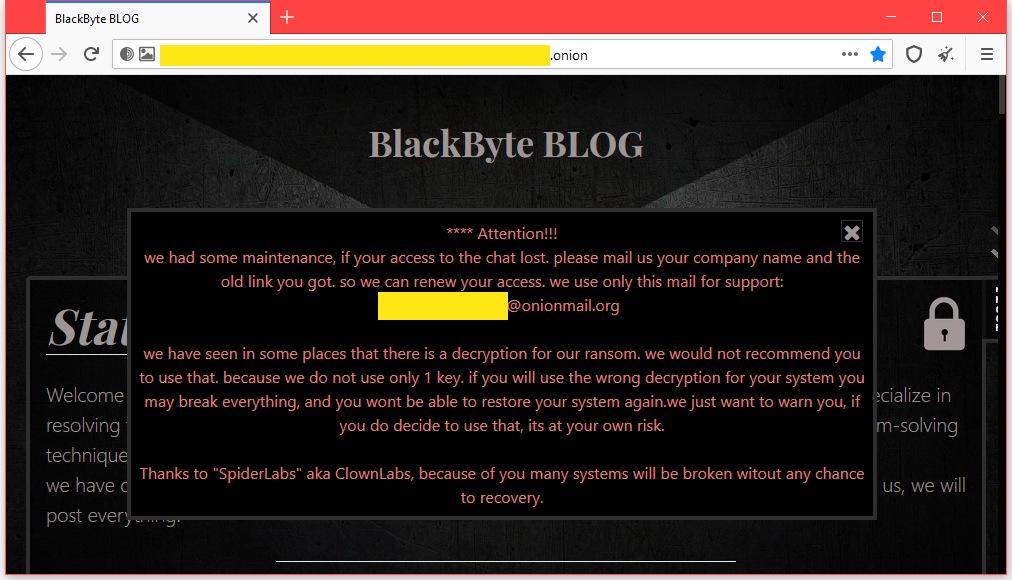

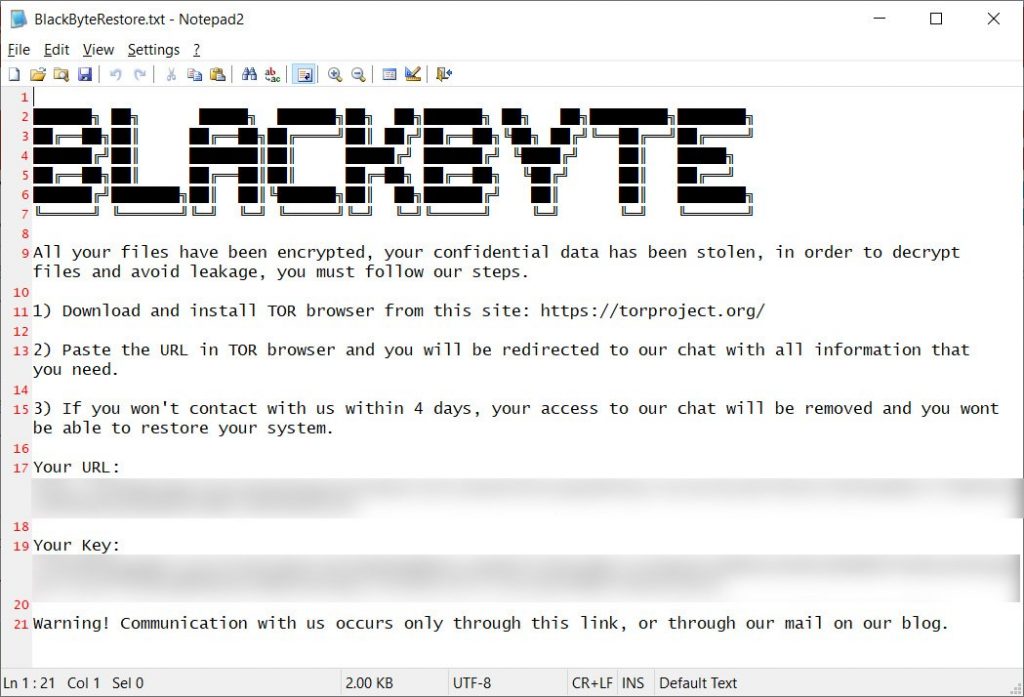

Interessantemente, os desenvolvedores do BlackByte não gostaram do lançamento do decodificador. No início desta semana, o grupo hacker publicou uma mensagem em seu site e tentou assustar as vítimas do uso do descriptografador. Os hackers afirmam que usaram mais de uma chave e que usaram a ferramenta com a chave errada (arquivo floresta.png) pode causar danos irreparáveis às vítimas’ arquivos. Atacantes chamam especialistas da Trustwave SpiderLabs “palhaços”.

O ransomware BlackByte apareceu no verão de 2021, e relatos dos primeiros ataques começaram a chegar dos usuários no final de setembro.

O ransomware escrito em C# tenta encerrar vários processos de segurança na máquina infectada, bem como servidores de e-mail e processos de banco de dados, para criptografar o dispositivo com sucesso. O ransomware também tenta desabilitar o Microsoft Defender nos dispositivos alvo antes de tentar a criptografia.

No site darknet do grupo, onde os hackers listam suas vítimas que se recusaram a pagar o resgate, apenas oito entradas foram postadas até agora.

Deixe-me lembrá-lo de que também informamos que Especialistas em segurança cibernética lançaram um descriptografador gratuito para o ransomware Lorenz, assim como isso Adicionado utilitário para descriptografar dados após ataques REvil.