Analistas da Cisco Talos escrevem que o grupo de hackers de língua russa Gamaredon (também conhecido como Urso Primitivo, Verme, IronTiden e Calisto) está atacando organizações ucranianas com a ajuda de um novo infostealer. Os alvos desta campanha são funcionários do Estado ucraniano, agências de defesa e aplicação da lei.

Deixe-me lembrá-lo de que também escrevemos isso Grupos de hackers se dividiram: alguns deles apoiam a Rússia, outros Ucrânia, e essa TruqueBot Grupo de hackers ataca sistematicamente a Ucrânia.

Os especialistas lembram que Gamaredon grupo é conhecido por usar apenas ferramentas proprietárias em suas campanhas, incluindo scripts maliciosos, backdoors e infostealers.

Como parte da nova campanha, que começou em agosto 2022 e ainda está ativo, hackers começaram a usar uma nova ferramenta de roubo de informações que é capaz de extrair certos tipos de arquivos das vítimas’ computadores, bem como implantar cargas adicionais.

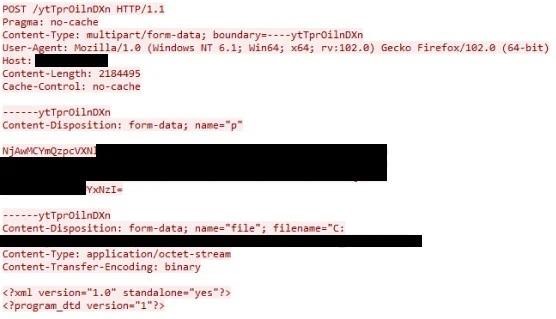

O novo malware ainda não recebeu nome próprio, mas sabe-se que possui instruções claras para roubar arquivos com as seguintes extensões: .documento, .docx, .xls, .RTF, .estranho, .TXT, .jpg, . JPEG, .pdf, .ps1, .raro, .fecho eclair, .7z e .mdb. O novo ladrão Gamaredon pode roubar arquivos de dispositivos conectados (local e remoto) criando uma solicitação POST para cada arquivo roubado com metadados e seu conteúdo.

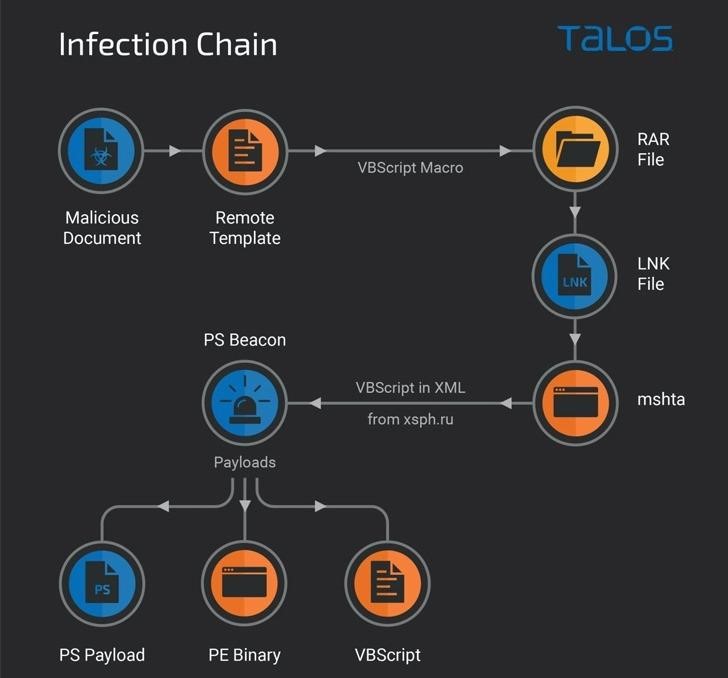

Especialistas dizem que este infostealer se espalha através de e-mails de phishing contendo Microsoft Office documentos com macros VBS maliciosas. O código VBS fica oculto em modelos remotos e é executado quando o documento é aberto, após o qual carrega o arquivo RAR com arquivos LNK.

Os arquivos LNK são projetados para executar mshta.exe para baixar e analisar um arquivo XML remoto que executa um malware Script do PowerShell que Gamaredon usou anteriormente em suas campanhas de espionagem.

Outro script do PowerShell é carregado e executado para coletar dados sobre o sistema infectado (nome do computador, VSN, captura de tela codificada em base64) e então enviar essas informações para um servidor remoto.