Especialistas da Trend Micro descobriram que hackers estão abusando do driver anti-cheat do sistema do popular jogo Genshin Impact para desativar o software antivírus durante ataques de ransomware. Mhypro2.sys dá acesso à memória de qualquer processo e kernel, e também é capaz de encerrar processos com os privilégios mais altos.

Deixe-me lembrá-lo de que também escrevemos isso Tencent e a polícia chinesa conduziram uma operação conjunta contra desenvolvedores de cheats de jogos.

O mhypro2.sys problema é conhecido desde pelo menos 2020, e especialistas em segurança da informação há muito apelam aos fabricantes de sistemas anti-cheat em geral, já que a maioria dessas soluções funciona no anel 0 nível, que dificilmente pode ser considerado seguro.

No caso de mhypro2.sys, os apelos dos especialistas não surtiram efeito, o certificado de assinatura de código não foi revogado, e, portanto, o programa ainda pode ser instalado no Windows sem disparar o alarme. Pior, desde 2020, dois Explorações de PoC estão disponíveis em GitHub de uma vez só e uma descrição detalhada de como você pode usar o anti-cheat no modo de usuário para ler/gravar memória do kernel com privilégios no modo kernel, encerrar processos específicos, e assim por diante.

Um recente Tendência Micro estados do relatório que hackers estão abusando do driver desde julho 2022 e usá-lo para desabilitar soluções de segurança configuradas corretamente.

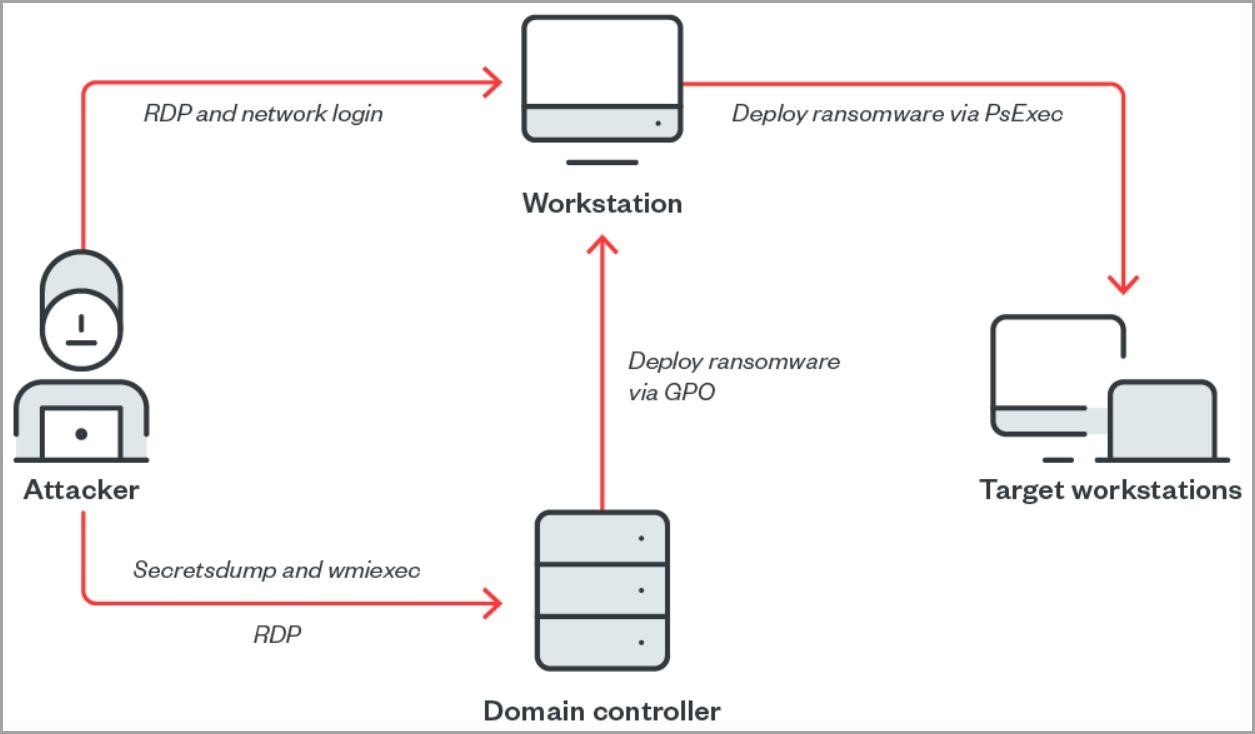

Os analistas escrevem que no exemplo que estudaram, os atacantes usaram despejo de segredos e wmiexec contra a máquina alvo, e então conectado ao controlador de domínio via PDR usando credenciais de administrador roubadas.

A primeira ação tomada pelos hackers na máquina comprometida foi transferir mhyprot2.sys para o desktop junto com o executável malicioso kill_svc.exe que foi usado para instalar o driver. Os invasores baixaram o arquivo avg.msi, que por sua vez baixou e executou os quatro arquivos a seguir:

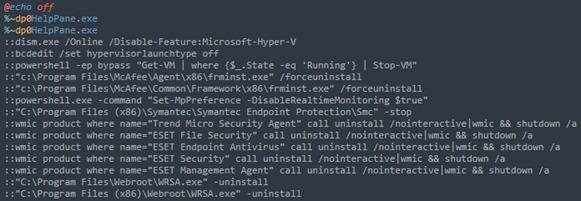

- logon.bat – inicia HelpPane.exe, “mata” o antivírus e outros serviços, inicia svchost.exe;

- HelpPane.exe – se disfarça como o Microsoft Arquivo executável de Ajuda e Suporte, semelhante a kill_svc.exe, enquanto instala mhyprot2.sys e “mata” serviços antivírus;

- mhyprot2.sys – Impacto Genshin driver anti-cheat;

- svchost.exe – Uma carga útil de ransomware sem nome.

Neste incidente, os hackers tentaram três vezes criptografar os arquivos na estação de trabalho comprometida, mas não tiveram sucesso, mas os serviços antivírus foram desativados com sucesso. No fim, os invasores simplesmente moveram logon.bat para a área de trabalho, executando-o manualmente, e funcionou.

Ao final do ataque, os hackers carregaram o driver, ransomware, e o executável kill_svc.exe em um compartilhamento de rede para implantação em massa, com o objetivo de infectar o maior número possível de estações de trabalho.

Trend Micro alerta que hackers podem continuar usando o módulo anti-cheat, porque mesmo que o fornecedor corrija a vulnerabilidade, versões antigas do mhypro2.sys ainda estarão em uso, e o módulo pode ser integrado a qualquer malware. Ao mesmo tempo, os especialistas observam que, embora os módulos de assinatura de código que atuam como drivers de dispositivos que podem ser abusados ainda sejam bastante raros.

Em resposta à publicação deste relatório, renomado especialista em segurança da informação Kevin Beaumont anotado em Twitter que os administradores podem se proteger contra esta ameaça bloqueando o hash “0466e90bf0e83b776ca8716e01d35a8a2e5f96d3”, que corresponde ao driver mhypro2.sys vulnerável.