Os desenvolvedores do GitHub revisam a política de postagem de exploits e querem discutir com a comunidade de segurança da informação uma série de mudanças nas regras do site. Essas regras determinam como os funcionários lidam com malware e explorações carregadas na plataforma.

O alterações propostas implica que o GitHub estabelecerá regras mais claras sobre o que conta como código usado para investigar vulnerabilidades e o que conta como código que os invasores usam indevidamente para ataques reais. O problema é que agora esta linha está confusa. Qualquer pessoa pode fazer upload de malware ou exploits para o GitHub com a tag “para pesquisa de segurança,”E a equipe do GitHub provavelmente permitirá a postagem de tal código.

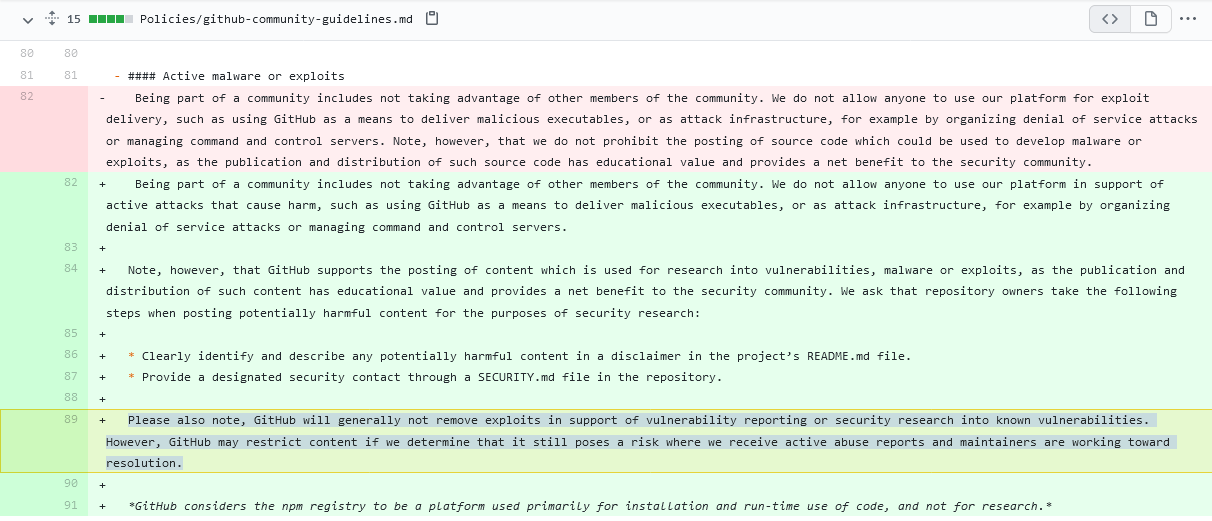

O GitHub agora pede aos proprietários do projeto que declarem claramente o significado de seu código e se ele pode ser usado para prejudicar outras pessoas. Também, Os funcionários do GitHub querem poder intervir na situação em determinados casos, em particular, limitar ou remover o código destinado à pesquisa de segurança da informação, se já for usado para ataques reais.

Hanley e GitHub estão pedindo feedback à comunidade (aqui) nesta iniciativa para trabalharmos juntos para determinar onde está a linha entre a pesquisa de segurança e o código malicioso real.

O que está acontecendo é consequência direta do escândalo que começou no mês passado. Deixe-me lembrá-lo que no início de março 2021, Microsoft, que possui o GitHub, anunciou uma série de vulnerabilidades ProxyLogon que foram usadas por grupos de hackers para atacar servidores Exchange em todo o mundo.

Então o fabricante do sistema operacional lançou patches, e uma semana depois, um pesquisador vietnamita de segurança cibernética reverteu essas correções e criou uma exploração PoC para ProxyLogon com base nelas, que foi então carregado no GitHub. Poucas horas depois de enviar o código para o GitHub, a equipe de segurança da Microsoft interveio e removeu o PoC do especialista, provocando indignação e críticas da indústria em relação à Microsoft.

Embora naquela época a Microsoft estivesse simplesmente tentando proteger os proprietários de servidores Exchange contra ataques, e o GitHub eventualmente permitiu que o pesquisador e outros enviassem novamente o código de exploração para o site, agora o GitHub ainda quer eliminar todas as ambigüidades nas políticas de sua plataforma para que tais situações não voltem a acontecer.

Não está claro se o GitHub planeja ouvir o feedback que recebe das pessoas, ou se a empresa aprovará as alterações propostas de qualquer maneira, ganhando assim a oportunidade de intervir se acreditar que determinado código pode ser usado para ataques.

A proposta da empresa já gerou um acalorado debate na web, e as opiniões estão divididas. Alguns concordam com as mudanças propostas, enquanto outros estão satisfeitos com a situação atual, quando os usuários podem relatar código malicioso ao GitHub para remoção, mas a plataforma permite postar explorações de PoC, mesmo que já tenham sido abusados.

O fato é que as explorações são frequentemente postadas novamente em outras plataformas, portanto, remover PoC do GitHub não significa que os invasores não poderão tirar vantagem deles.