Especialistas do Instituto Leiden de Ciência da Computação Avançada descobriram milhares de repositórios GitHub com falsas explorações de PoC para várias vulnerabilidades que espalham malware.

Descobriu-se que a probabilidade de infecção por malware ao baixar o PoC pode chegar a 10.3%, mesmo que as falsificações sejam excluídas.

Deixe-me lembrá-lo de que também informamos que GitHub removido Proxy Logon explorar e foi criticado, e também isso Uso de hackers Círculo CI Notificações falsas para acessar contas GitHub.

Especialistas escrevem que GitHub é uma das maiores plataformas para hospedagem de código, e pesquisadores de todo o mundo usam-no para publicar explorações de PoC para que outros membros da comunidade de segurança da informação possam testar patches, determinar o impacto e a escala dos bugs.

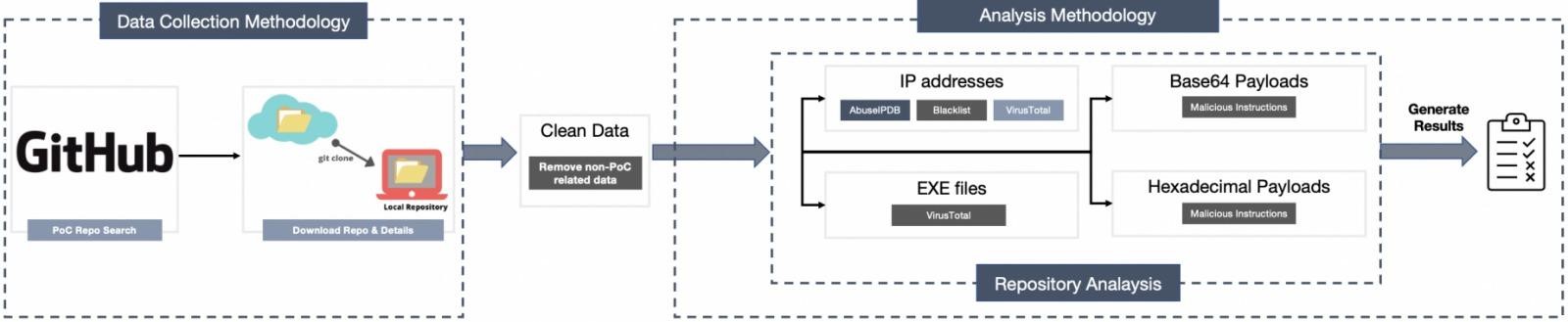

Para seu estudo, os especialistas analisaram mais de 47,300 repositórios oferecendo explorações para várias vulnerabilidades descobertas entre 2017 e 2021. Os seguintes métodos foram usados para a análise.

- Análise de endereços IP. Comparação do endereço IP do autor do PoC com listas negras públicas, assim como Total de vírus e Abuso de IPDB.

- Análise binária. Verificando os arquivos executáveis fornecidos e seus hashes via VirusTotal.

- Análise hexadecimal e Base64. Convertendo arquivos ofuscados antes de realizar verificações binárias e de IP.

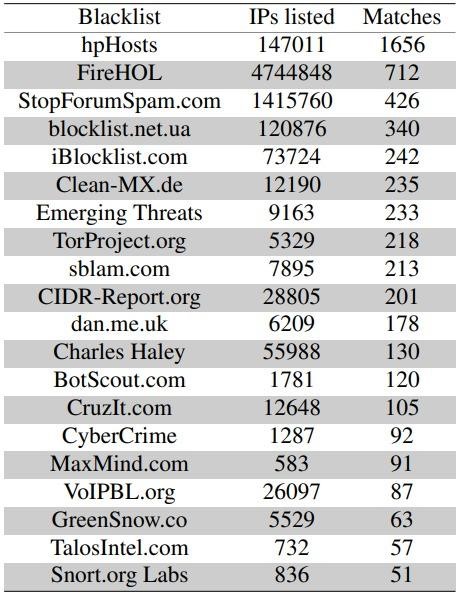

Como resultado, fora de 150,734 endereços IP exclusivos, 2864 foram colocados na lista negra (1522 foram identificados como maliciosos pelo Virus Total, e outro 1069 estavam presentes no banco de dados AbuseIPDB).

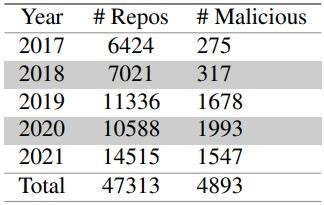

Durante a análise binária, um conjunto de 6160 arquivos executáveis foram examinados, e 2164 amostras maliciosas foram encontradas entre eles, localizado em 1398 repositórios.

No total, 4,893 fora de 47,313 os repositórios testados foram considerados maliciosos nesta revisão, com a maioria dos PoCs perigosos associados a 2020 vulnerabilidades.

Depois de examinar algumas dessas explorações falsas, os pesquisadores encontraram muitos malwares e scripts maliciosos diferentes, variando de Trojans de acesso remoto a Golpe de Cobalto.

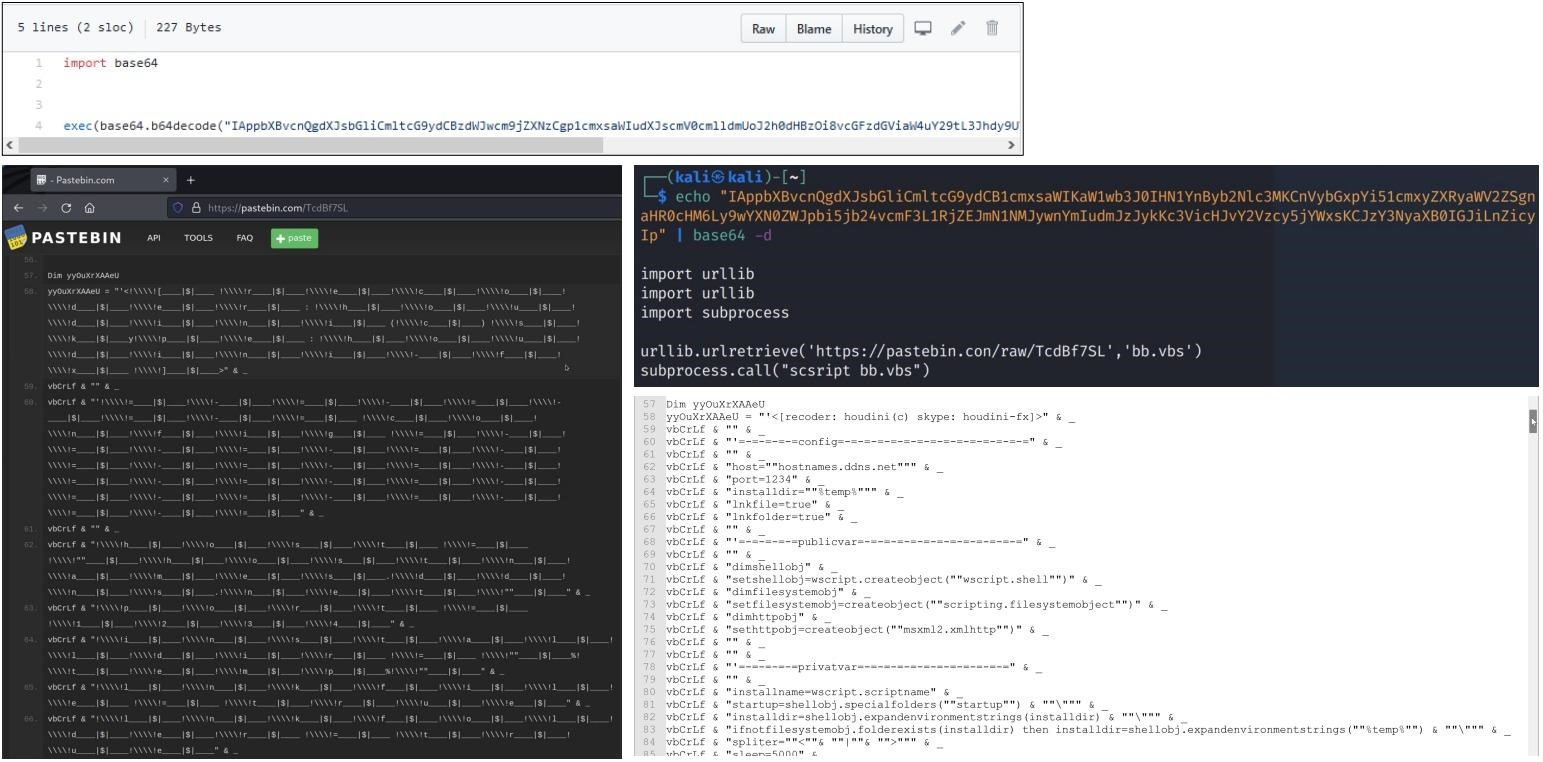

Por exemplo, em um exemplo, o falso PoC para CVE-2019-0708, comumente conhecido como BlueKeep, continha um script Python base64 ofuscado que extraía VBScript do Pastebin. Este roteiro foi Rato Houdini, um antigo Trojan JavaScript que oferece suporte à execução remota de comandos por meio da linha de comando do Windows.

Em outro caso, pesquisadores descobriram uma exploração falsa que era um infostealer que coleta informações do sistema, endereço de IP, e agente do usuário de um sistema infectado. Como este PoC foi anteriormente criado como um experimento por outro pesquisador, os especialistas consideraram que a sua descoberta era uma confirmação de que a sua abordagem estava a funcionar.

Os especialistas concluíram que você não deve confiar cegamente nos repositórios do GitHub, porque o conteúdo não é moderado aqui. Segundo os autores do relatório, todos os testadores devem seguir os seguintes passos antes de trabalhar com explorações:

- leia atentamente o código que você planeja executar em sua rede ou na rede do cliente;

- se o código estiver seriamente ofuscado e demorar muito para ser analisado manualmente, você deve colocá-lo em um ambiente isolado (por exemplo, uma máquina virtual) e verifique a rede em busca de tráfego suspeito;

- use ferramentas de análise de código aberto como o VirusTotal para verificar arquivos binários.

Os pesquisadores escrevem que notificaram o GitHub sobre todos os repositórios maliciosos, mas levará algum tempo para verificá-los e removê-los, Então por agora, muitos deles ainda estão disponíveis para todos.