Especialistas do Google alertaram que os chineses “governo” o grupo de hackers APT41 está abusando do GC2 do time vermelho (Comando e controle do Google) ferramenta. De acordo com os especialistas, O GC2 foi usado em ataques à mídia taiwanesa e a uma empresa de recrutamento italiana não identificada.

Deixe-me lembrá-lo de que também escrevemos isso Hackers chineses injetaram um backdoor no MiMi Mensageiro, e mais isso Hackers chineses usam ransomware como disfarce para espionagem.

E também especialistas em segurança da informação relataram que Três grupos chineses de APT atacam grandes empresas de telecomunicações.

O Grupo de análise de ameaças do Google (MARCAÇÃO) vincula esta campanha ao grupo de hackers HOODOO, também conhecido como APT41, Bário, Atlas de Bronze, Panda Malvado e Winnti. Tipicamente, este agrupamento tem como alvo uma ampla gama de indústrias nos EUA, Ásia, e Europa.

Google Comando e controle é um projeto de código aberto escrito em Go e desenvolvido especificamente para o Equipa vermelha.

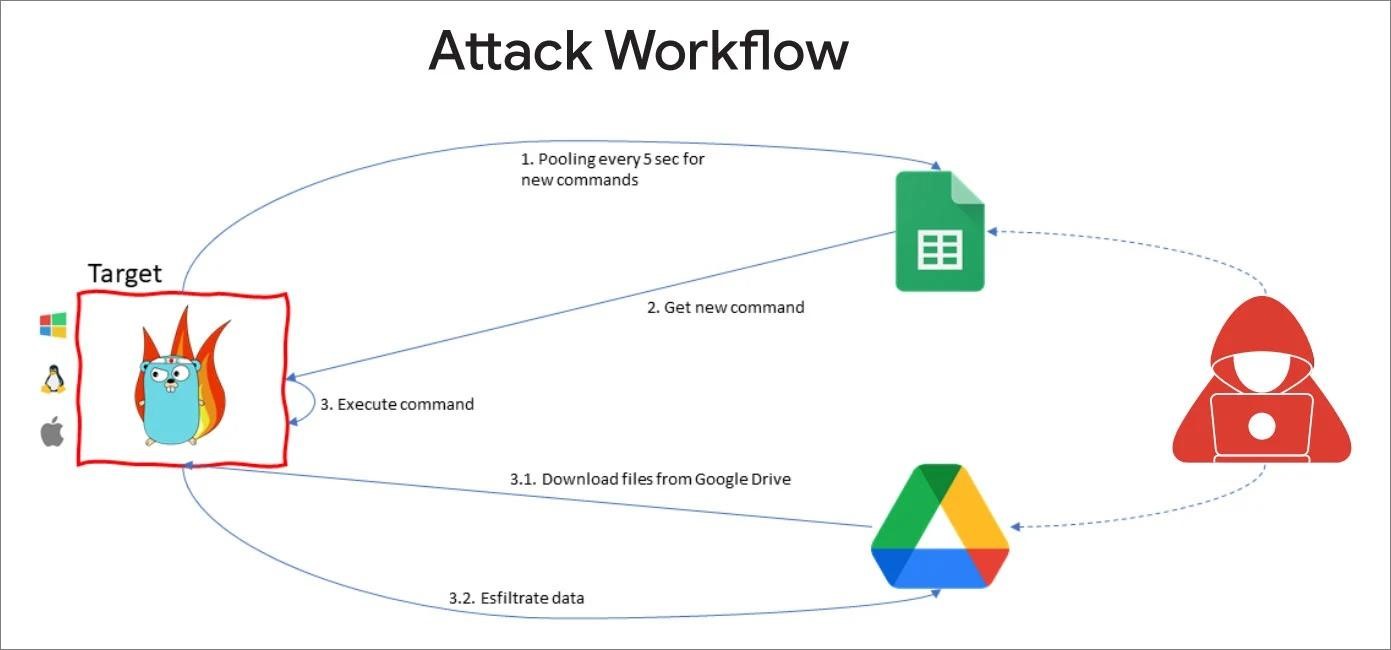

Essencialmente, o projeto consiste em um agente que é implantado em dispositivos comprometidos e depois se conecta a um URL do Planilhas Google para receber comandos de execução. Os comandos recebidos forçam o agente a baixar e instalar cargas adicionais do Google Drive ou, pelo contrário, roubar dados, “carregando” para o armazenamento em nuvem.

De acordo com o relatório TAG, Os ataques APT41 começam com e-mails de phishing contendo links para um arquivo protegido por senha hospedado no Google Drive. Este arquivo contém GC2, que penetra no sistema da vítima.

Embora não se saiba que malware adicional foi distribuído com o GC2 desta vez, O APT41 normalmente implanta uma ampla variedade de malware em sistemas comprometidos. Por exemplo, a 2019 reportado por Mandiant explicou que os invasores usam rootkits, kits de inicialização, malware personalizado, portas dos fundos, Malware PoS, e, em alguns casos, até mesmo ransomware em suas campanhas.

Os pesquisadores escrevem que esta descoberta é notável por duas razões: primeiro, mostra que os hackers chineses dependem cada vez mais de ferramentas disponíveis gratuitamente e de código aberto para tornar os ataques mais difíceis de atribuir. Segundo, aponta para a crescente proliferação de malware e ferramentas escritas em Go, que é popular entre os invasores devido à sua plataforma cruzada e natureza modular.

O Google também alertou que “a importância inegável dos serviços em nuvem” tornou-os um alvo lucrativo para ambos “governo” hackers e cibercriminosos comuns, que os usam cada vez mais “seja como hosts de malware ou como infraestrutura C2”.