O Google publicou um grande relatório detalhando como eles expuseram uma sofisticada campanha de hackers que foi descoberta no início 2020. A campanha foi direcionada a usuários de Android e Windows, e invasores explorados para ataques quatro vulnerabilidades de dia zero.

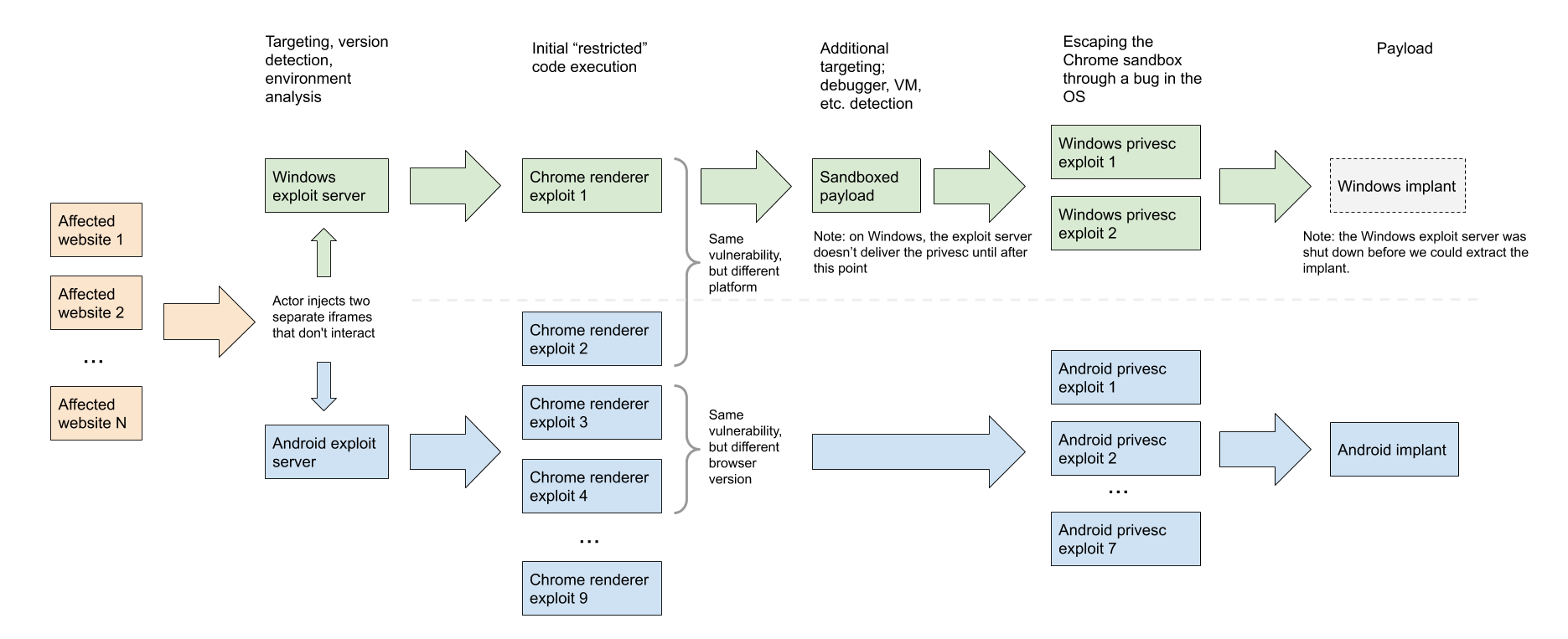

Os pesquisadores dizem que os ataques que descobriram foram realizados a partir de dois servidores de exploração (um para Android, o outro para Windows) e usou uma técnica de watering hole.

Ambos os servidores exploraram vulnerabilidades no Google Chrome para se posicionar sobre as vítimas’ dispositivos. Próximo, os invasores implantaram a exploração no nível do sistema operacional para obter mais controle sobre o dispositivo infectado.

As cadeias de exploração do invasor apresentaram combinações de vulnerabilidades de dia zero, bem como outros problemas recentes que os desenvolvedores já corrigiram. Então, quatro erros no Google Chrome foram relacionados ao renderizador, e um deles no momento da detecção era de 0 dias. No Windows, hackers exploraram duas vulnerabilidades de dia zero que lhes permitiram escapar da sandbox.

Além disso, os agressores tiveram um “conjunto de escalonamento de privilégios” de explorações conhecidas para vulnerabilidades conhecidas no Android. Ao mesmo tempo, especialistas observam que os hackers supostamente usaram vulnerabilidades de dia 0 no Android, eles simplesmente não armazenaram exploits para eles no servidor descoberto.

Os quatro bugs de dia 0 mencionados acima são:

- CVE-2020-6418 — Vulnerabilidade do Chrome no TurboFan (fixado em fevereiro 2020);

- CVE-2020-0938 — Vulnerabilidade de fonte do Windows (fixado em abril 2020);

- CVE-2020-1020 — Vulnerabilidade de fonte do Windows (fixado em abril 2020);

- CVE-2020-1027 — Vulnerabilidade CSRSS do Windows (fixado em abril 2020).

Atacantes’ as cadeias de exploração são descritas por especialistas como ferramentas “projetadas para serem mais eficientes e flexíveis através de sua modularidade”.

Infelizmente, O Google ainda não divulgou detalhes sobre os próprios invasores ou as vítimas que eles visaram.

Por falar nisso, como informamos, Gridinsoft torna-se parceira de segurança da informação do Google.