Especialistas da Fortinet descobriram um novo malware GoTrim escrito em Go que verifica a Internet em busca de sites WordPress e os aplica à força bruta, adivinhando a senha do administrador.

Esses ataques podem levar à implantação de malware, a introdução de scripts em sites para roubar cartões bancários, a colocação de páginas de phishing, e outros cenários de ataque que potencialmente afetam milhões de usuários (dependendo da popularidade dos recursos hackeados).

Deixe-me lembrá-lo de que também escrevemos isso Nova versão de Truebot Explora vulnerabilidades em Auditor Netwrix E Framboesa Robin Minhoca, e também isso Ucrânia foi atingida por ataques DDoS de hackers WordPress Locais.

Especialistas escrevem isso GoTrim ainda está em desenvolvimento, mas já possui recursos poderosos. Os ataques de botnet começaram no final de setembro 2022 e ainda estão em andamento.

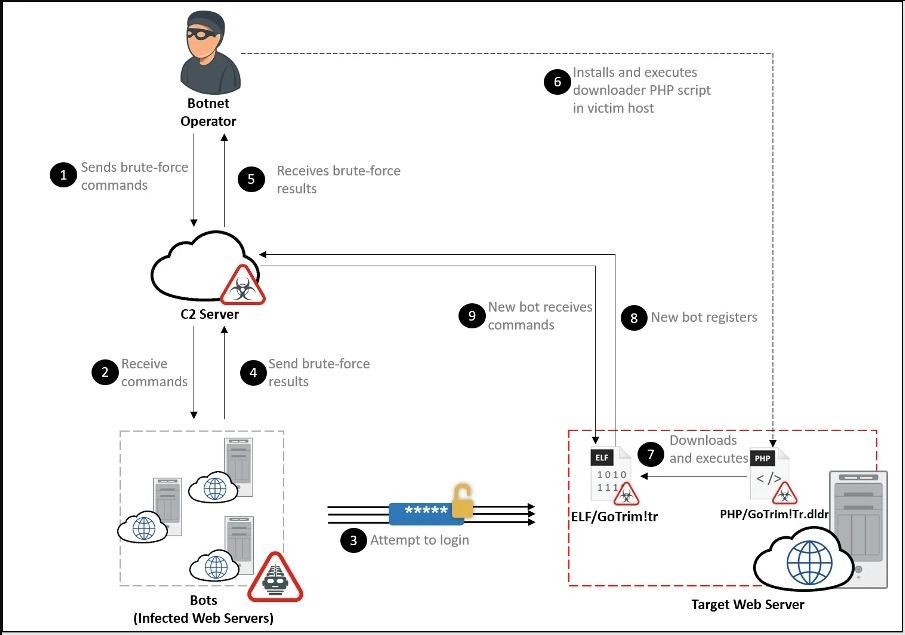

Os operadores de malware fornecem aos seus bots uma longa lista de recursos alvo e uma lista de credenciais, depois disso, o malware se conecta a cada site e tenta forçar contas de administrador usando logins e senhas da lista existente.

Se for bem sucedido, GoTrim faz login no site hackeado e envia informações sobre a nova infecção para o servidor de comando e controle (incluindo o ID do bot na forma de um hash MD5). O malware então usa scripts PHP para extrair o cliente bot GoTrim de um URL codificado, e, em seguida, remove o script e o componente de força bruta do sistema infectado.

Na verdade, GoTrim pode funcionar em dois modos: “cliente” e “servidor”. No modo cliente, o malware inicia uma conexão com o servidor de controle da botnet, enquanto está no modo servidor, ele inicia um servidor HTTP e aguarda solicitações recebidas. Por exemplo, se um endpoint hackeado estiver diretamente conectado à Internet, o malware usa o modo servidor por padrão.

GoTrim envia solicitações ao servidor do invasor a cada poucos minutos, e se o bot não receber uma resposta após 100 tentativas, vai parar de funcionar.

O C&O servidor C pode enviar os seguintes comandos criptografados para GoTrim:

- verifique as credenciais fornecidas para domínios WordPress;

- verifique as credenciais fornecidas para Joomla! (Ainda não implementado);

- verifique as credenciais fornecidas para OpenCart domínios;

- verificar as credenciais fornecidas para Mecanismo de vida de dados domínios (Ainda não implementado);

- detectar instalações de CMS WordPress, Joomla!, OpenCart ou Data Life Engine no domínio;

- eliminar malware.

Interessantemente, o botnet tentou evitar a atenção da equipe de segurança do WordPress e não atacou sites hospedados no WordPress.com, segmentando apenas sites com seus próprios servidores. Isso é implementado verificando o cabeçalho HTTP do Referer para “wordpress. com”.

Observa-se também que se o site alvo usar um plugin CAPTCHA para combater bots, o malware irá detectá-lo e baixar o solucionador apropriado. GoTrim atualmente oferece suporte a sete plug-ins CAPTCHA populares.

Além disso, especialistas notaram que o botnet evita atacar sites hospedados em 1gb.ru, mas as razões exatas para este comportamento não foram estabelecidas, embora seja muito possível que os hackers que criaram o malware estejam simplesmente na Rússia, mas estão procurando uma oportunidade para lavar dinheiro.

Para proteger contra GoTrim e outras ameaças semelhantes, especialistas recomendam que os administradores do site usem senhas fortes, não reutilize senhas, e sempre use autenticação de dois fatores, se possível.