Os pesquisadores de segurança da Aqua Security alertaram que o grupo TeamTNT pode estar preparando uma nova campanha anti-nuvem em grande escala chamada “Silencioso Bob”.

Tais suspeitas surgiram depois que especialistas descobriram hackers visando servidores mal configurados.

Segurança Aqua lançou uma investigação após descobrir um ataque a uma de suas iscas. Subseqüentemente, 4 imagens de contêineres maliciosos foram descobertas. No entanto, dado que alguns recursos do código permaneceram sem uso, parece que a campanha ainda não foi totalmente lançada neste momento.

EquipeTNT é um grupo cibercriminoso conhecido por ataques destrutivos a sistemas em nuvem, especialmente Docker e Kubernetes ambientes. O grupo é especializado em criptomineração.

Nós escrevemos isso, por exemplo, só dentro de um mês, dois anos atrás, o do grupo botnet infectou mais de 50,000 sistemas. No entanto, naqueles bons velhos tempos, mineração de botnets até atacado PostgreSQL bancos de dados. E também, se você lembrar, houve tal malware pretensioso como Rei Mineiro, que atacou MSSQL.

Embora a TeamTNT tenha cessado as operações no final de 2021, Aqua Security vinculou a nova campanha ao TeamTNT com base no uso do malware Tsunami, o dAPIpwn função, e um servidor C2 que responde em alemão.

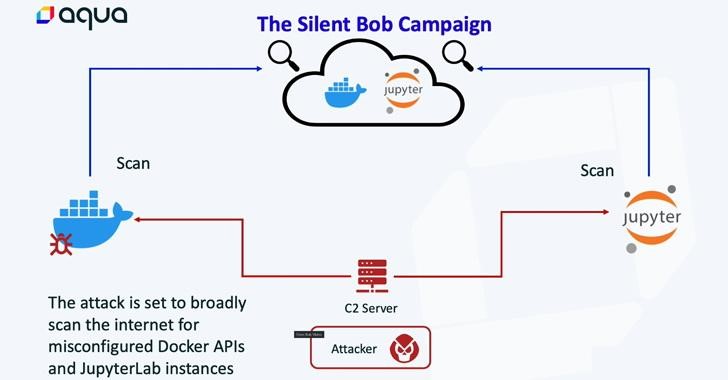

A atividade de grupo detectada começa quando um invasor identifica uma API Docker ou um servidor JupyterLab mal configurado e implanta um contêiner ou interage com a interface de linha de comando (CLI) para procurar vítimas adicionais.

Esse processo foi projetado para espalhar malware para mais servidores. A carga secundária inclui um criptominerador e um backdoor, com o backdoor usando o malware Tsunami como ferramenta de ataque.

Aqua Security também publicou uma lista de recomendações para ajudar as organizações a mitigar a ameaça.