O grupo de hackers de língua russa Winter Vivern (também conhecido como TA473 na classificação Proofpoint) tem explorado ativamente uma vulnerabilidade no Zimbra e roubado cartas de funcionários da OTAN, governos, militares e diplomatas desde fevereiro 2023.

Deixe-me lembrá-lo que também escrevemos que o FBI e NSA divulgar uma declaração sobre ataques de hackers russos, e também que o Ofertas do Departamento de Estado $1 milhões para informações sobre hackers russos.

E também a mídia escreveu que Devido às sanções, Hackers russos estão procurando novas maneiras de lavar dinheiro.

Em meados de março 2023, SentinelaOne especialistas apresentaram um relatório sobre a língua russa Wyvern do Inverno grupo, que foi visto em ataques a agências governamentais em vários países da Europa e da Ásia, bem como em prestadores de serviços de telecomunicações.

Como analistas de Ponto de prova agora relataram, esses mesmos invasores estão usando o CVE-2022-27926 vulnerabilidade em Zimbra Servidores de colaboração para acessar mensagens de organizações e indivíduos associados a OTAN.

Segundo os pesquisadores, Os ataques de Winter Vivern começam com o uso do Acunetix scanner de vulnerabilidade, com o qual os hackers procuram plataformas de webmail sem correção.

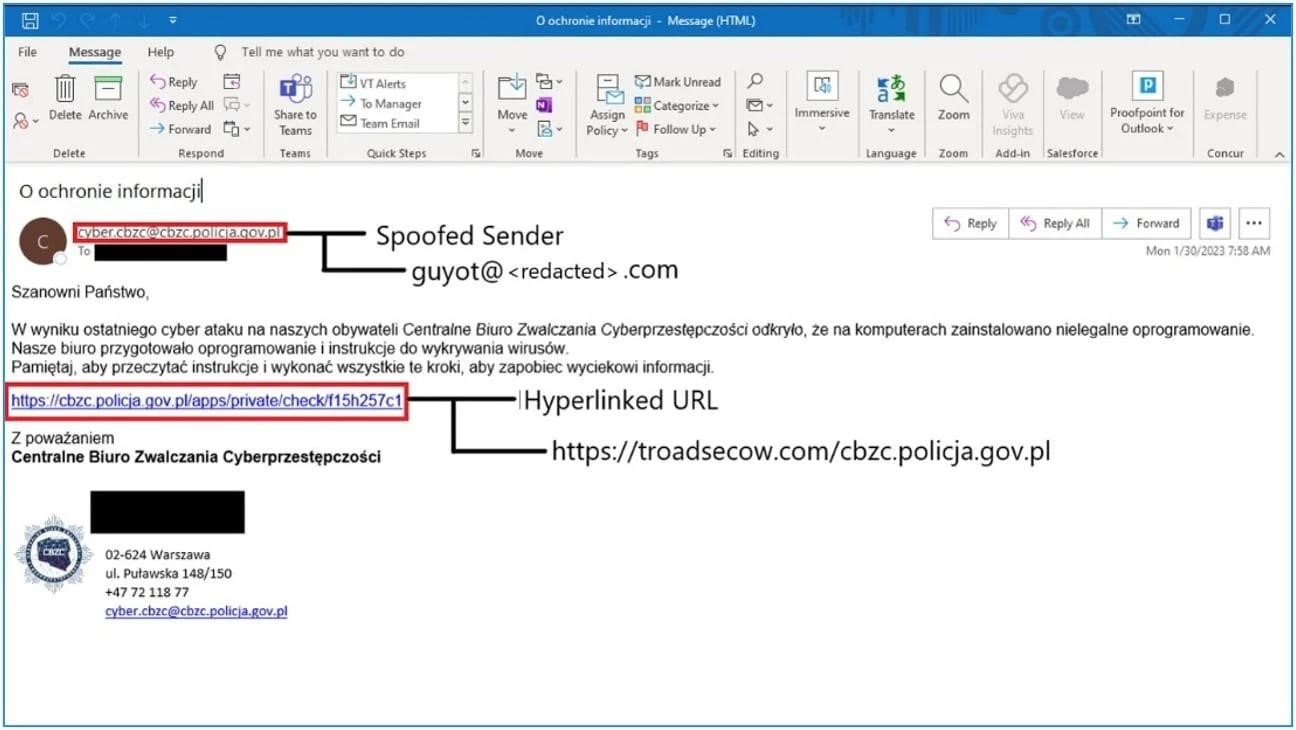

Os invasores então enviam um e-mail de phishing da caixa de correio comprometida, que é falsificado para parecer que foi escrito por alguém que a vítima conhece ou alguém relacionado à organização alvo.

E-mail de phishing

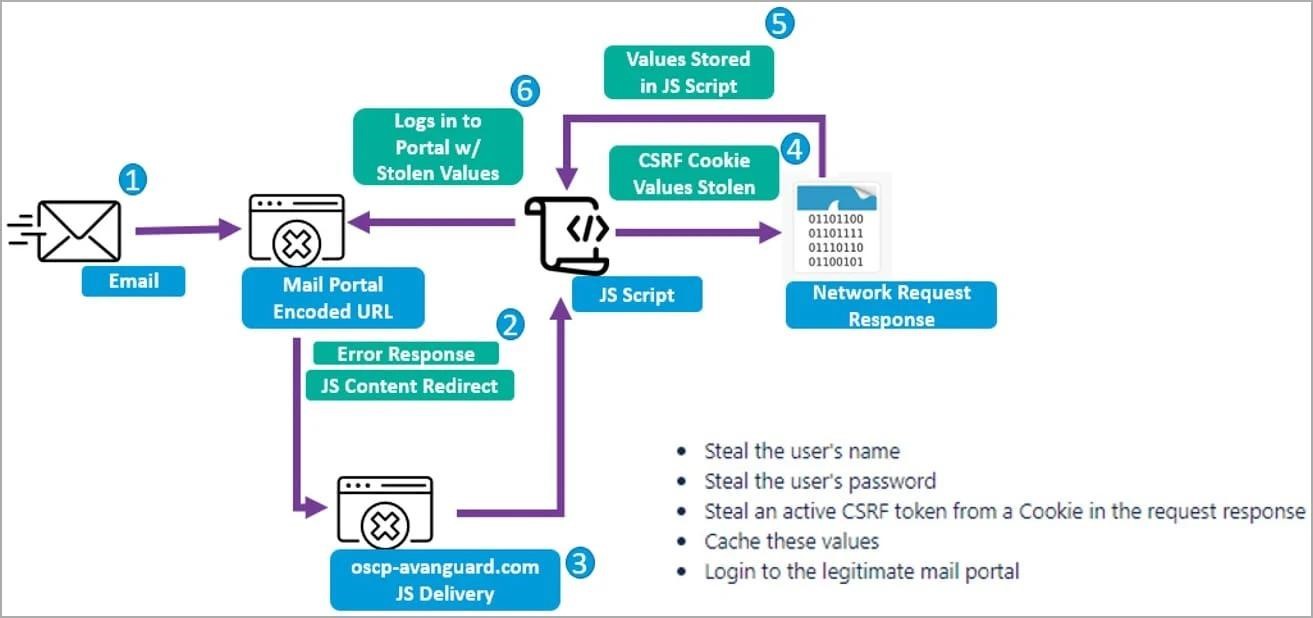

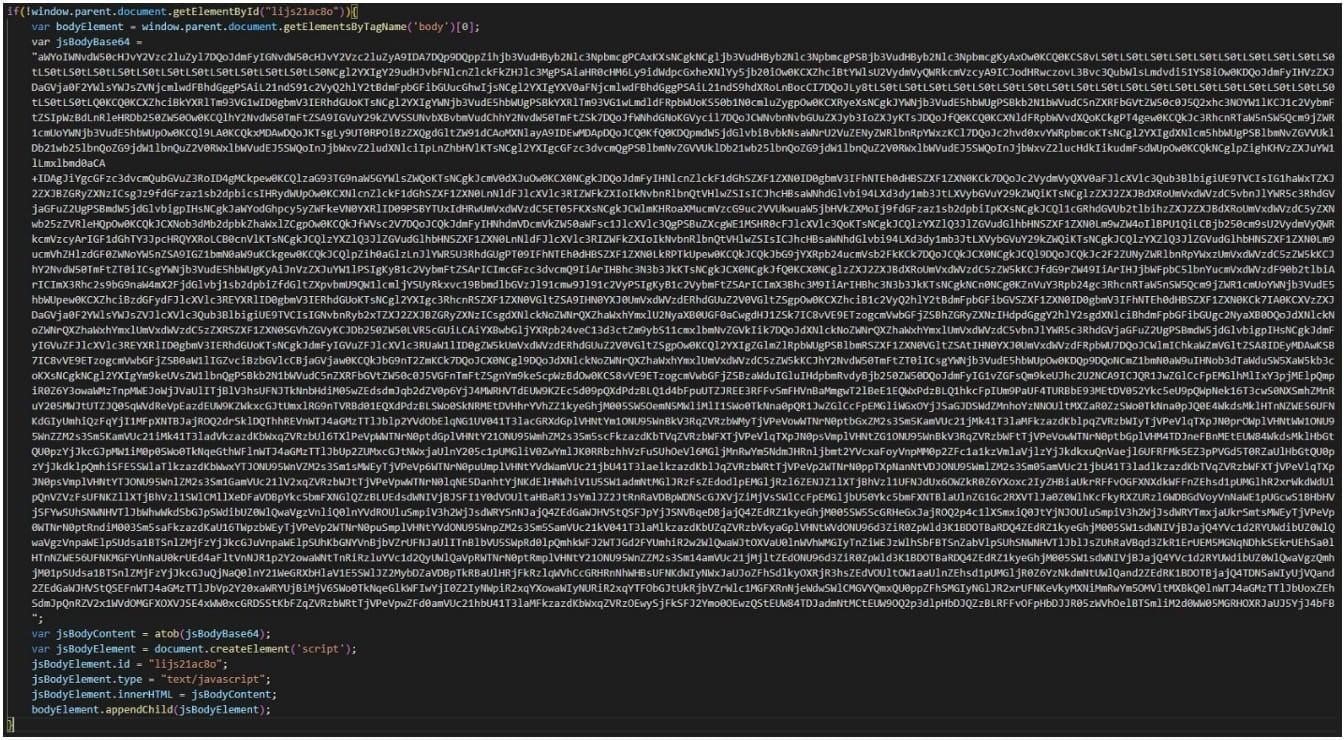

Os e-mails contêm um link que explora o acima mencionado CVE-2022-27926 vulnerabilidade na estrutura Zimbra e injeta cargas úteis (JavaScript) em uma página da web. Essas cargas úteis são usadas para roubar nomes de usuário, senhas, e tokens de cookies recebidos de um endpoint Zimbra comprometido. Isso permite que os invasores obtenham acesso total à caixa de correio da vítima.

Além disso, os hackers podem usar contas hackeadas para realizar mais ataques de phishing e penetrar mais profundamente nas organizações visadas.

Esquema de ataque

Especialistas observam que em alguns casos TA473 também tem como alvo Cubo Redondo tokens de solicitação de webmail. Segundo analistas, isso apenas enfatiza que antes dos ataques, compilar e-mails de phishing e preparar uma página de destino, os invasores realizam um reconhecimento completo e descobrem exatamente o que seu alvo está usando.

Ao mesmo tempo, JavaScript malicioso não é protegido apenas por três níveis de ofuscação base64 para dificultar a análise, mas o agrupamento também usa partes de código JavaScript legítimo executado em portais de webmail regulares para combinar com operações normais e reduzir a probabilidade de detecção.

Apesar disso, os pesquisadores argumentam que, em geral, as operações do Winter Vivern não são particularmente sofisticadas, em vez disso, os hackers adotam uma abordagem simples e eficaz que funciona mesmo contra alvos de alto valor que não conseguem instalar atualizações e patches em tempo hábil. Então, o problema CVE-2022-27926 foi corrigido em abril 2022, com o lançamento da Colaboração Zimbra 9.0.0 P24.