Geralmente, hackers hackeiam para ganho monetário. No entanto, há razões menos aparentes escondidas abaixo da superfície. Mas o conhecimento da tecnologia não é suficiente ser um hacker de sucesso. Você também precisa saber como monetizar suas habilidades de hacker sem ser pego. Ajudaria se você tivesse uma motivação para hackear. Mas por que uma pessoa talentosa com amplo conhecimento de tecnologia da informação e canais financeiros correria o risco de hackear? Quais são as razões? Estamos prestes a descobrir.

Por que os hackers fazem o que fazem?

Benefícios financeiros

Esta é talvez a motivação mais óbvia para um hacker. O dinheiro sempre foi o principal motivador de diversos crimes, e os crimes cibernéticos não são exceção. O 2020 Relatório de investigação de violação de dados (DBIR) afirma que 86% das violações de dados analisadas foram motivadas financeiramente. Hackers que lucram financeiramente hackeando outras pessoas geralmente caem na categoria hacker de chapéu preto. No entanto, eles também podem ganhar dinheiro legalmente. Portanto, eles são chamados de hackers de chapéu branco (hackers éticos). Falaremos sobre eles mais perto do final do artigo.

Uso indevido de dados

Hackers podem roubar vítimas’ informações financeiras ou pessoais por meio de várias táticas, como malware, phishing, e ataques de força bruta. Eles podem então usar esses dados para cometer fraudes financeiras, fazendo compras fraudulentas ou transferindo dinheiro para suas contas bancárias ou de criptomoeda..

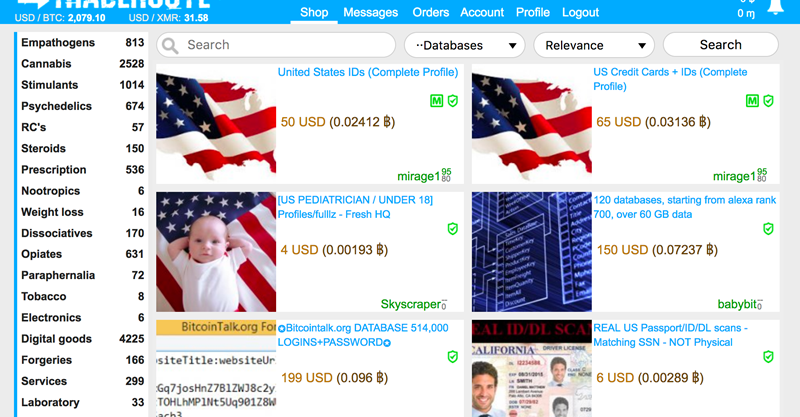

Venda de dados na Dark Web

Alguns hackers vender dados roubados na Darknet. Outros colegas de trabalho compram esses dados para cometer fraudes financeiras e outros crimes relacionados a PII. Mesmo anunciantes e profissionais de marketing on-line inescrupulosos podem estar interessados em tais dados. Além disso, eles podem usá-lo para seus próprios negócios sujos, como criar anúncios direcionados ou enviar e-mails de spam. Nada de bom acontecerá se suas informações forem comprometidas devido à motivação deste hacker.

Chantagem de vítimas

A chantagem é uma alavanca poderosa no arsenal de qualquer cibercriminoso, incluindo hackers. Por exemplo, eles podem roubar dados confidenciais, interceptar fotos pessoais, vídeos, etc., e exigir dinheiro para não publicar informações. Eles também podem criptografar dados confidenciais ou bloquear usuários’ acesso aos seus dispositivos e exigem um resgate em troca de acesso.

Hackers usam malware específico, como ransomware e spyware, para roubar dados e bloquear dispositivos hackeados. Às vezes, eles comprometem os bancos de dados de empresas ou agências governamentais para obter acesso aos seus dados. Então, bandidos exigem dinheiro por não revelar segredos comerciais ou publicar outras informações confidenciais.

Hackers estão se vingando pessoalmente

Alguns hackers usam suas habilidades para retaliar uma pessoa ou empresa por uma injustiça real ou percebida.. Eles podem irritar seus inimigos de várias maneiras, como bloquear o dispositivo da vítima e criptografar ou excluir seus dados. Também, eles podem publicar arquivos de mídia pessoais ao público (conhecido como doxxing). Às vezes, tudo se resume a hackear seus perfis de mídia social e postar conteúdo falso ou inapropriado.

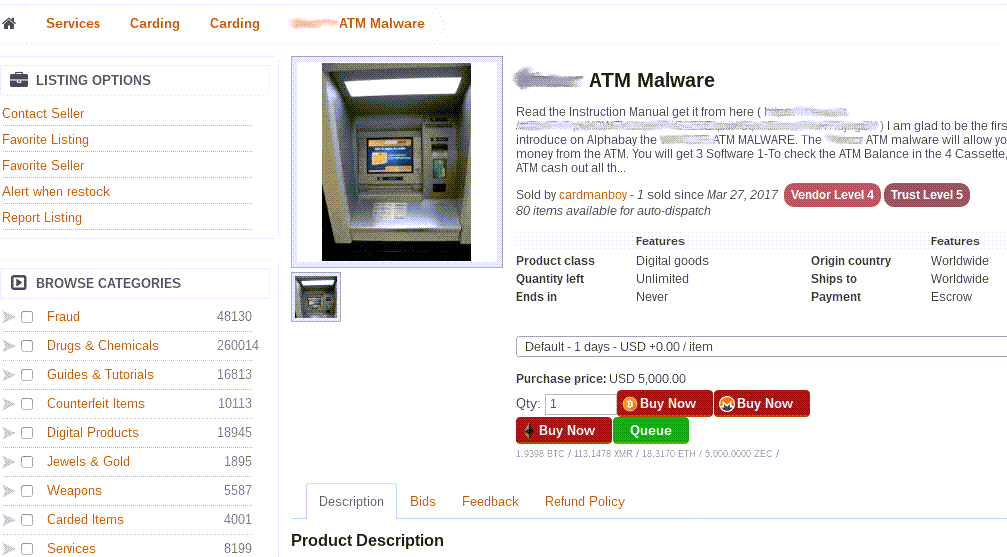

Venda de malware

Alguns hackers são apenas programadores que escrevem códigos para diferentes tipos de malware, incluindo vermes, trojans, vírus, malware, rootkits, etc.. Eles podem nem mesmo usar o malware, mas vendê-lo para outros cibercriminosos. Darknet is full of offers para um contrato de tais artesãos, que estão prontos para criar um malware exclusivo que não será detectado por assinaturas por um preço razoável.

Usando Manipulação Psicológica

Às vezes, os cibercriminosos podem manipular suas vítimas para que enviem dinheiro para o lugar errado, fazendo-se passar por alguém de confiança.. Em alguns casos, toma a forma de manipulação emocional – ajudar um amigo ou familiar em um acidente, uma vítima de acidente, ou pedindo uma doação de caridade. Há também situações em que os métodos são tão sofisticados que enganam a vítima transferir fundos corporativos sem a devida autorização ou fazê-los pagar por serviços desnecessários ou produtos falsificados. Estes são apenas uma pequena fração dos hackers’ métodos para ganhar dinheiro. Como você pode ver, eles incluem mentir, manipulando, ameaçador, e chantagear vítimas e outros alvos sem arrependimento.

Executando Agendas Políticas

Alguns governos contratam hackers para espionagem política. Nesses casos, eles se tornam conhecidos como atores do estado-nação. A eles são atribuídas responsabilidades como:

- Roubo de sensível, dados confidenciais (pesquisar, segredos comerciais, ou até mesmo informações pessoais sobre alvos específicos).

- Manipulação ou outra interferência em uma eleição.

- Roubo ou vazamento de documentos governamentais ou militares.

- Interferência na economia.

- Influência nas relações ou tratados com outros países.

Esses governos publicam frequentemente dados comprometidos ou hackeados ao público para causar desconfiança na autoridade ou agitação política em um país inimigo. Além disso, hackers realizaram ataques cibernéticos, como ataques DDoS, em sites e servidores governamentais em um país rival para causar falhas funcionais ou operacionais. Esses ataques também são conhecidos como ataques cibernéticos patrocinados pelo Estado.. Países como a Rússia, Irã, China, e Coreia do Norte are notorious for using such tactics.

Hackers na espionagem corporativa

Às vezes, as empresas contratam hackers para roubar informações confidenciais de empresas concorrentes. Em tais casos, eles têm a tarefa de encontrar bancos de dados com vazamentos ou vulneráveis ou lançar ataques nos servidores ou sites da organização alvo. Eles podem atacar de várias maneiras, incluindo força bruta, script entre sites, injeção das solicitações maliciosas do banco de dados, e ataques DDoS. Os dados de destino podem ser quase qualquer coisa. Mais frequente, no entanto, isso é segredos comerciais, clientes-chave, fornecedores, fornecedores, informações sobre preços, informações privilegiadas sobre planejamento financeiro futuro, esquemas técnicos, ou informações confidenciais sobre produtos. Além disso, algumas empresas contratam hackers para desacelerar ou interromper o site de um concorrente by deploying DDoS attacks. Este ataque sobrecarrega gravemente os servidores Web de uma organização, tornando-os inacessíveis aos clientes. Eles também podem vazar dados confidenciais de clientes para manchar a reputação de um concorrente..

Provando um ponto (Hacktivista)

No entanto, para nem todos os hackers, o lucro é o objetivo principal. Em vez de, eles hackeiam para provar seu social, ético, religioso, ou pontos de vista políticos ou para impor suas crenças a outros.

Para demonstrar o seu protesto e raiva pela morte do falecido major-general iraniano Qassim Suleimani, Hackers iranianos em janeiro 2020 atacou os EUA. Site do Programa Federal Depository Library exibir uma imagem do presidente Donald Trump em um mapa do Oriente Médio.

Em julho 2015, hacktivistas se autodenominavam “Equipe de Impacto” hackeou o site de fraude online Ashley Madison. Como resultado, as informações pessoais de 32 milhão de participantes foi divulgado ao público. Eles fizeram isso para dar uma lição aos participantes e forçar o proprietário a fechar o site.

Fama

Alguns hackers gostam da sensação de poder e realização que obtêm ao desfigurar centenas de sites. Eles querem ganhar popularidade e criar medo em torno de seus nomes, então as pessoas os levam a sério. Por exemplo, a maioria das pessoas no setor de segurança cibernética está familiarizada com os termos como Caçadores Brilhantes, Clube de informática do caos (CCC), Esquadrão Lagarto, Grupo Lázaro, Anônimo, e Tarh Andishan.

Hackers causando danos para diversão pessoal

Alguns hackers negros se envolvem em invasões para criar confusão ou causar danos. Suas ações não têm propósito; eles simplesmente gostam de destruir a reputação de uma pessoa ou empresa, interrompendo as operações do governo, ou destruindo dados essenciais. Eles podem ser viciados em hackear e ficar satisfeitos quando hackeiam ou enganam alguém.

Mitigando ameaças cibernéticas

Ao contrário de todos os itens acima, esses caras trabalham para o bem da sociedade, você poderia dizer. Então sim, às vezes os hackers fazem isso não para machucar, mas para ajudar ou impedir que outros hackers façam coisas ruins. Esses caras geralmente se enquadram na categoria de chapéu branco ou vermelho. Hackers de chapéu branco invadem sites, servidores, e bancos de dados para evitar chapéus negros que querem prejudicar. Eles usam quase as mesmas técnicas de hacking que os hackers black hat. No entanto, eles fazem isso com a permissão do proprietário do sistema e seguindo métodos legítimos. Tipicamente, empresas e agências governamentais os contratam como analistas de segurança da informação, pesquisadores de segurança cibernética, especialistas em segurança, testadores de penetração, etc.. Além disso, eles podem trabalhar como consultores independentes ou como freelancers. As intenções dos hackers brancos são geralmente as seguintes:

- Encontrar e corrigir vulnerabilidades em um sistema antes dos atores do chapéu preto explorá-los.

- Desenvolvimento de software de segurança que detecta e remove ameaças.

- Educar os usuários sobre ameaças cibernéticas e como evitá-las.

- Mapeando um plano de contingência em caso de ataque cibernético.

- Fortalecendo a segurança geral dos componentes de software e hardware.

Mas existe outro tipo de hacker que gosta de atacar os bandidos: Estes são os hackers do chapéu vermelho. Os chapéus vermelhos são semelhantes aos pretos porque geralmente não seguem métodos legítimos em seus ataques e hackeiam sem permissão. No entanto, eles atacam outros hackers em vez de atacar empresas e outros usuários legítimos.

Outras motivações para hackers

Claro, ainda não mencionamos outros motivos. Dois dos mais importantes são a curiosidade humana e o desejo de aprender. Alguns deles são iniciantes e não têm experiência. Eles desejam expandir seus conhecimentos e habilidades ou “brincar com seus músculos”. Agora sabemos que nem todos os cibercriminosos têm motivos malignos. Os profissionais de segurança que protegem nossos dados e sistemas também são chamados de hackers. No entanto, eles são hackers brancos com boas intenções.