Operadores de malware e outros hackers estão abusando cada vez mais do Google Ads para distribuir malware a usuários que procuram software popular. Então, você pode encontrar anúncios maliciosos ao pesquisar Grammarly, Pós-combustão MSI, Folga, Dashlane, Malwarebytes, Audácia, µTorrent, OBS., Anel, Qualquer mesa, Escritório Livre, Visualizador de equipe, Pássaro Trovão, e corajoso.

Deixe-me lembrá-lo de que também escrevemos isso Os fraudadores estão realizando uma campanha publicitária maliciosa por meio de Pesquisa do Google.

Especialistas de Tendência Micro e Laboratórios Guardio descreveu o problema em detalhes. De acordo com eles, os hackers estão cada vez mais usando o typequatting, clonagem dos sites oficiais dos programas e fabricantes acima, e depois distribuir versões trojanizadas de software através deles, quais usuários eventualmente baixam.

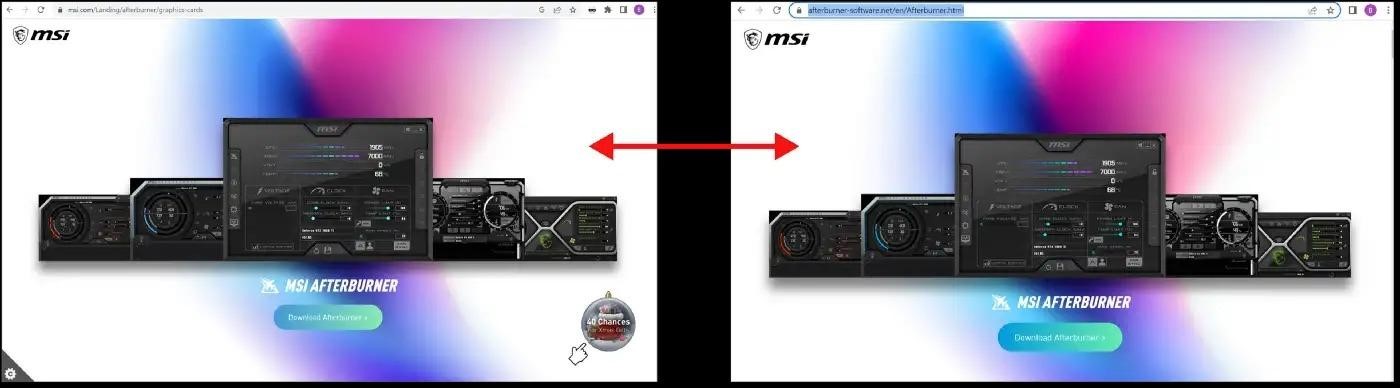

Entre os malwares entregues desta forma, existem versões do Guaxinim ladrão, uma versão personalizada do Avançar ladrão, assim como o IcedID carregador de malware. Por exemplo, escrevemos recentemente sobre uma dessas campanhas, no qual os invasores distribuíram mineradores e o Linha Vermelha ladrão de informações usando falso Pós-combustão MSI sites de utilidade.

Site falso e real

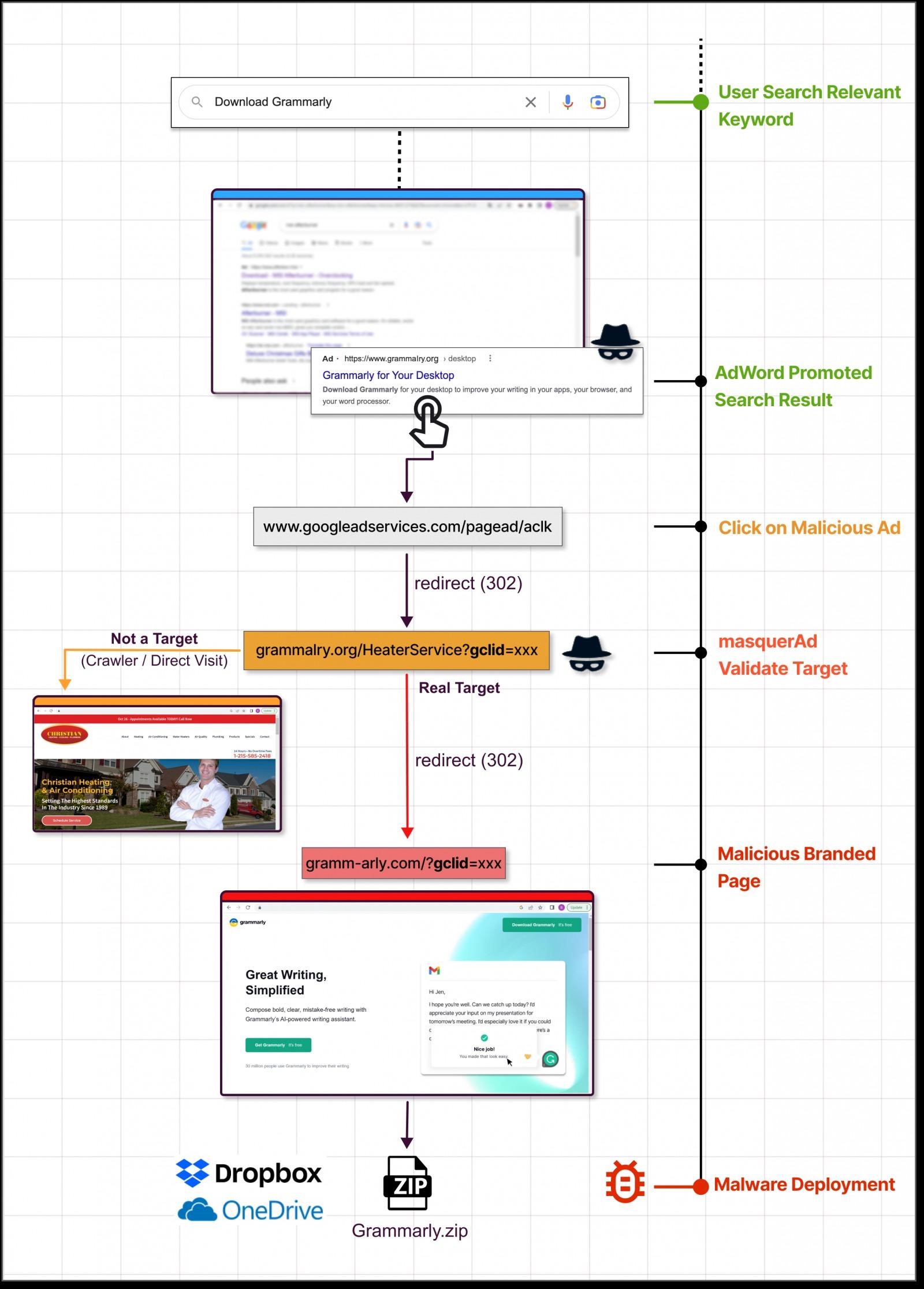

No entanto, até recentemente, não ficou claro exatamente como os usuários chegam a esses sites maliciosos. Descobriu-se que a chave está no abuso de publicidade no Google.

Especialistas da Trend Micro e Guardio Labs dizem que o Google, claro, tem mecanismos de proteção para tal caso, mas os invasores aprenderam como contorná-los. A coisa é, se o Google detectar que a página de destino por trás do anúncio é maliciosa, a campanha será imediatamente bloqueada e o anúncio removido.

Portanto, invasores agem com cautela: primeiro, os usuários que clicam em anúncios são redirecionados para um site irrelevante, mas seguro, também preparado por hackers. Somente a partir daí a vítima será redirecionada diretamente para um recurso malicioso disfarçado de site oficial de algum tipo de software..

Como funcionam os redirecionamentos

Quanto às cargas úteis, eles geralmente estão nos formatos ZIP ou MSI e são baixados de serviços confiáveis de compartilhamento de arquivos e hospedagem de código, Incluindo GitHub, Dropbox, ou Discordância CDN. Devido a isso, é improvável que os programas antivírus em execução no computador da vítima se oponham a tais downloads.

Especialistas do Guardio Labs dizem que durante uma campanha que observaram em novembro deste ano, invasores distribuíram uma versão trojanizada do Gramaticalmente para usuários, que continha o ladrão de guaxinim. Ao mesmo tempo, o malware foi “agregado” com software legítimo, aquilo é, o usuário recebeu o programa que procurava, e o malware foi instalado “no apêndice”, automaticamente.

Laboratórios Guardio, que nomeou esses ataques MasquerAds, atribui a maior parte desta atividade maliciosa ao Vermux grupo, observando que os hackers “abusar de muitas marcas e continuar evoluindo.” De acordo com eles, Vermux ataca principalmente usuários no Canadá e nos Estados Unidos, usando sites falsos para distribuir versões maliciosas de Qualquer mesa e MSI Afterburner infectados com mineradores de criptomoedas e o ladrão Vidar.

Esquema de ataque

Interessantemente, atividade de hackers, que os especialistas já descreveram em detalhes, recentemente forçou o FBI publicar um aviso e recomendação sobre o uso de bloqueadores de anúncios (para não ver anúncios potencialmente perigosos nos motores de busca).