Jornalistas do Bleeping Computer investigado que os hackers estão substituindo as configurações de DNS para distribuir aplicativos falsos.

O motivo da investigação foram reclamações de usuários, que relatou nos fóruns que eles foram obsessivamente oferecidos para baixar um aplicativo estranho, supostamente informando sobre o COVID-19 e criado pela OMS.

Como acabou, os roteadores desses usuários foram comprometidos, e sob a máscara de um aplicativo foi distribuído um infostiller. Só recentemente escrevi sobre phishing with letters supposedly from WHO, explorando o tema do coronavírus, e este parece ser o próximo nível tecnológico dos cibercriminosos.

A publicação diz que em todos os casos, as vítimas eram proprietários de roteadores D-Link ou Linksys, e invasores desconhecidos alteraram as configurações de DNS nos dispositivos.

“Ainda não está claro exatamente como os invasores obtiveram acesso aos dispositivos, mas várias vítimas admitiram que podiam aceder remotamente aos seus routers, e eles usaram senhas fracas. Portanto, provavelmente é uma questão de força bruta e enumeração de credenciais de uma lista de padrões conhecidos,” – diz bipando computador.

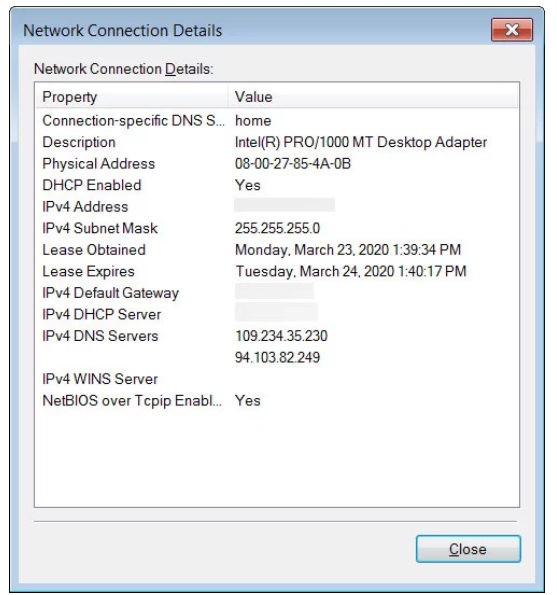

Tendo obtido acesso ao dispositivo, os invasores alteram os endereços do servidor DNS para 109.234.35.230 e 94.103.82.249.

Os pesquisadores explicam que quando um computador se conecta a uma rede, A Microsoft usa o Indicador de Status de Conectividade de Rede (NCSI) recurso, que verifica periodicamente se sua conexão com a Internet está ativa.

Então, no Windows 10, um desses testes será conectar-se a http://www.msftconnecttest.com/connecttest.txt e verificando se a resposta é “Microsoft Connect Test”. Se isso acontecer, então o computador está conectado à Internet, e se não, O Windows avisará que a Internet não está disponível.

Se o usuário estiver trabalhando com um roteador comprometido, então os servidores DNS maliciosos forçam o Windows, em vez de se conectar ao endereço IP legítimo da Microsoft 13.107.4.52, para se conectar ao recurso de intrusos localizado em 176.113.81.159. Como resultado, em vez de enviar o arquivo de texto mencionado acima, o site exibe uma página solicitando que a vítima baixe e instale o aplicativo falso “Emergência – Informador COVID-19" ou "Aplicativo de informações sobre COVID-19”, supostamente criado pela OMS.

Se o usuário for pego por invasores, e baixa e instala este aplicativo, em vez de informações sobre o coronavírus, ele recebeu o Trojan do Eixo. Este malware tentará coletar e transmitir as seguintes informações aos invasores (a lista está incompleta):

- Biscoitos

- histórico do navegador;

- Informações de cobrança do navegador

- credenciais salvas;

- dados da carteira de criptomoeda;

- arquivos de texto;

- dados de preenchimento automático para formulários no navegador;

- Identificadores de autenticação DB 2FA;

- capturas de tela da área de trabalho no momento da infecção.