Os analistas do Cisco Talos dizem que os hackers agora estão usando suplementos do Excel para se infiltrar nas vítimas’ sistemas e redes.

Depois Microsoft começou a bloquear macros VBA em documentos do Office baixados da Internet (marcado como Marca da Web), os invasores tiveram que repensar suas cadeias de ataque: por exemplo, agora os hackers estão usando cada vez mais Excel arquivos de complemento (.44) como um vetor de compromisso inicial.

De acordo com os especialistas, Documentos do Office distribuídos usando e-mails de phishing e outras formas de engenharia social continua sendo um dos vetores de ataque mais populares para invasores. Tais documentos tradicionalmente sugerem que as vítimas permitem que macros visualizem conteúdo supostamente inofensivo, mas na verdade ativa a execução de malware oculto em segundo plano.

Para lidar com esses abusos, no início deste ano, Microsoft começou a bloquear macros VBA em documentos do Office baixados da Internet. Embora a empresa tenha admitido que recebeu feedback negativo dos usuários por causa disso e foram até forçados a reverter temporariamente esta decisão, como resultado, o bloqueio de macros VBA ainda continuava.

Também escrevemos isso Hackers usam a biblioteca .NET para criar arquivos Excel maliciosos, e também isso Cifra de bloco fraco no Microsoft Office 365 Leva à divulgação do conteúdo da mensagem.

Apesar de o bloqueio se aplicar apenas às versões mais recentes do Access, Excel, Power Point, Visio, e palavra, os invasores começaram a experimentar formas alternativas de infectar e implantar malware. Um desses “inovação” é o uso de Arquivos XLL, que a Microsoft descreve como “um tipo de arquivo DLL que só pode ser aberto no Excel,” os pesquisadores relatam.

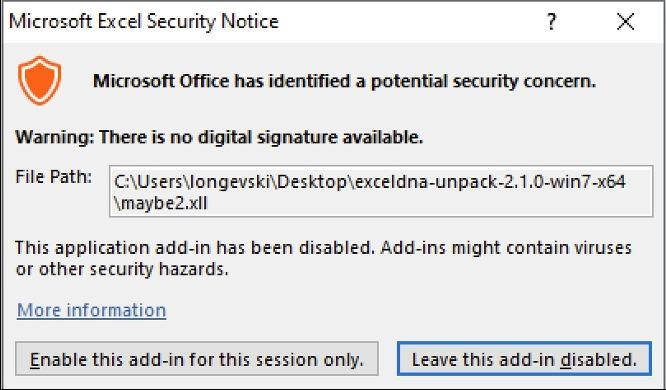

Embora o Excel avise sobre os perigos potenciais dos XLLs, esses avisos geralmente são ignorados pelos usuários.

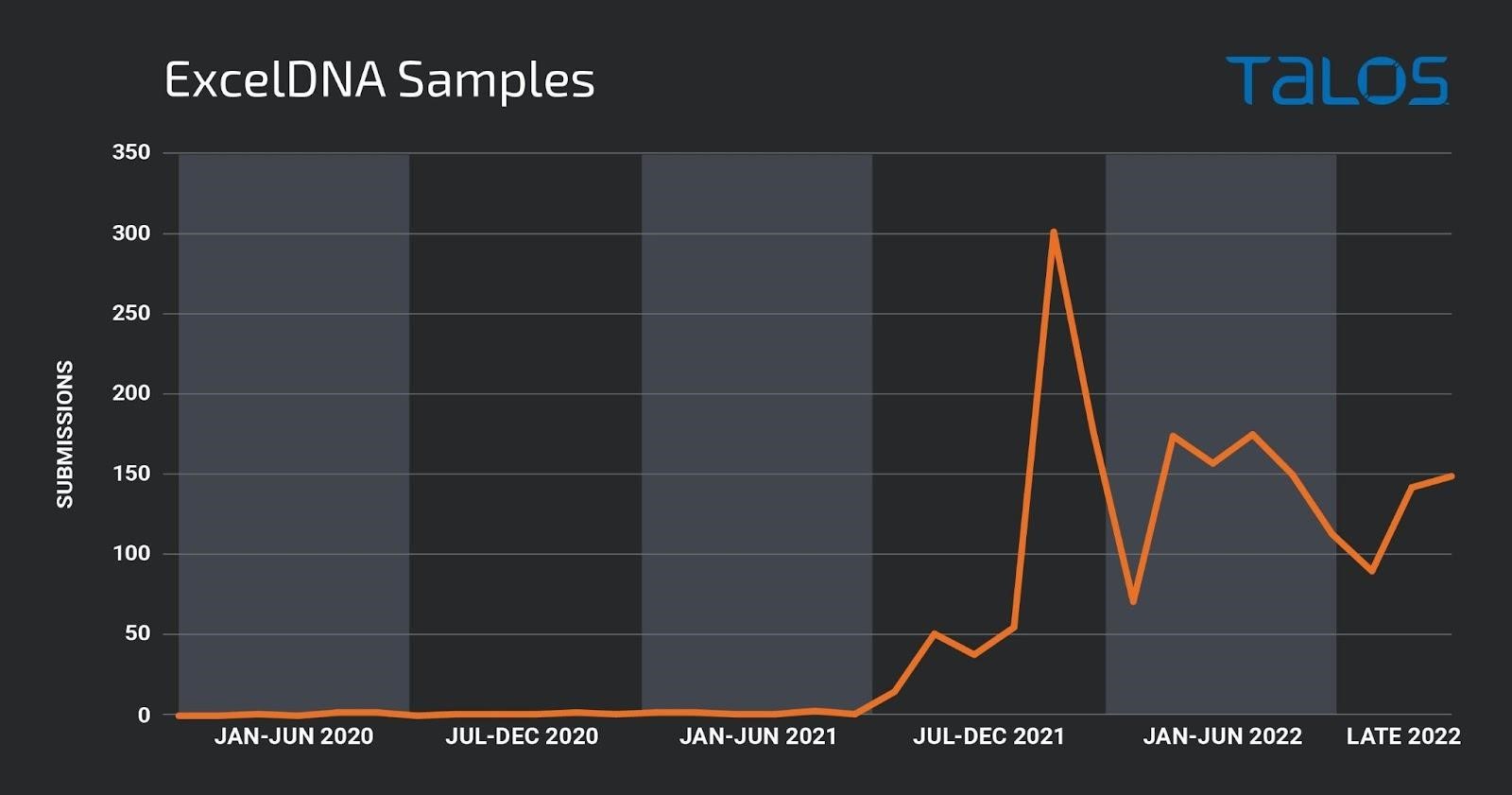

De acordo com os especialistas, hackers combinam complementos escritos em C++ com complementos desenvolvidos usando a ferramenta gratuita Excel-DNA. E se os primeiros experimentos de hackers foram notados há alguns anos, então em 2021-2022 tais ataques começaram a se desenvolver muito mais ativamente.

Os pesquisadores escrevem que os grupos de hackers chineses APT10 e TA410 (e eles começaram de volta 2017), o grupo de língua russa FIN7, que começou a usar arquivos complementares em suas campanhas no verão passado, famoso Dridex carregador de malware e Formulário carregador; bem como outras grandes famílias de malware, Incluindo AgenteTesla, Parada de ransomware, Avançar, Carregador de buer, Nanonúcleo, ID de gelo, Arkei, AsyncRat, BazarLoader, e assim por diante já estão abusando do XLL.