Especialistas Bitdefender descobri um grupo de hackers que está atacando empresas ao redor do mundo usando um plugin malicioso para 3Ds Max.

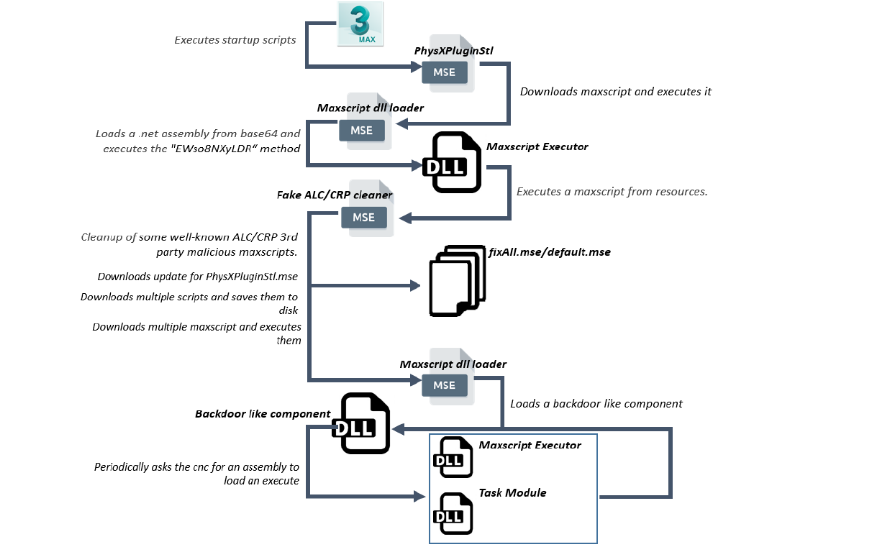

Em agosto 10, 2020, 3Desenvolvedor DS Max Autodesk postou um aviso sobre o módulo malicioso PhysXPluginMfx que abusa do MAXScript, um utilitário de script que vem com o 3Ds Max.

“O plugin PhysXPluginMfx é capaz de realizar operações maliciosas através do MAXScript, corrompendo as configurações do 3Ds Max, executando código malicioso, e infectar outros arquivos .max no Windows e espalhá-los para outros usuários que recebem e abrem esses arquivos”, – alertou os desenvolvedores da Autodesk.

Os especialistas da Bitdefender estudaram este plugin malicioso em detalhes e agora relatam que seu verdadeiro objetivo era implantar um Trojan backdoor que os invasores usavam para procurar arquivos confidenciais em máquinas infectadas e depois roubar documentos importantes.. De acordo com os especialistas, os servidores de controle deste grupo de hackers estão localizados na Coreia do Sul.

Pesquisadores encontraram pelo menos uma vítima dos agressores: acabou por ser uma empresa internacional sem nome, que atualmente realiza diversos projetos arquitetônicos em quatro continentes, junto com incorporadores de imóveis de luxo, totalizando mais de um bilhão de dólares americanos.

“Depois de examinar nossa própria telemetria, encontramos outro [malware] amostras que também interagiram com este C&Servidor C. Isto significa que este grupo não se limitou a desenvolver malware apenas para a vítima sobre a qual conduzimos uma investigação.”, - escrevem analistas da Bitdefender.

Essas amostras de malware conectadas ao C&Servidor C de países como Coreia do Sul, os Estados Unidos, Japão, e África do Sul. Com base nisso, os pesquisadores sugerem que existem outras vítimas do grupo hacker nesses países. Embora o malware tenha entrado em contato com C&Servidores C apenas no último mês, especialistas escrevem que isso não significa que o grupo esteja ativo há tão pouco tempo. Provavelmente, anteriormente, os invasores simplesmente usaram um C diferente&Servidor C.

“Eles parecem ter uma boa compreensão do que estão fazendo e podem ter passado despercebidos pelos especialistas em segurança por um tempo”, - dizem os pesquisadores.

Os analistas da Bitdefender acreditam que este grupo pode ser um exemplo de hackers mercenários que vendem seus serviços e se envolvem em espionagem industrial para outros criminosos.

Interessantemente, esta não é a primeira vez que os cibercriminosos exploram os produtos da Autodesk para suas próprias necessidades. Por exemplo, em 2018, Analistas Forcepoint publicou um relatório em uma empresa de espionagem industrial e ataque que usa o AutoCAD em seu trabalho.

Além disso, este ano, especialistas em segurança cibernética descobriram Valak malware, that steals corporate data using Microsoft Exchange servers.