Especialistas Intezer descoberto o grupo cibercriminoso TeamTNT, cujos hackers usam a ferramenta legítima Weave Scope em seus ataques para visualizar e monitorar a infraestrutura em nuvem. Segundo os pesquisadores, esta é a primeira vez que os invasores usam uma ferramenta legítima para tais ataques.

Como acima mencionado, Escopo de tecelagem geralmente é usado para visualizar e monitorar infraestrutura em nuvem e é frequentemente usado em conjunto com Docker e Kubernetes, bem como sistema operacional de nuvem distribuída (DC/SO) e AWS Elastic Compute Cloud.

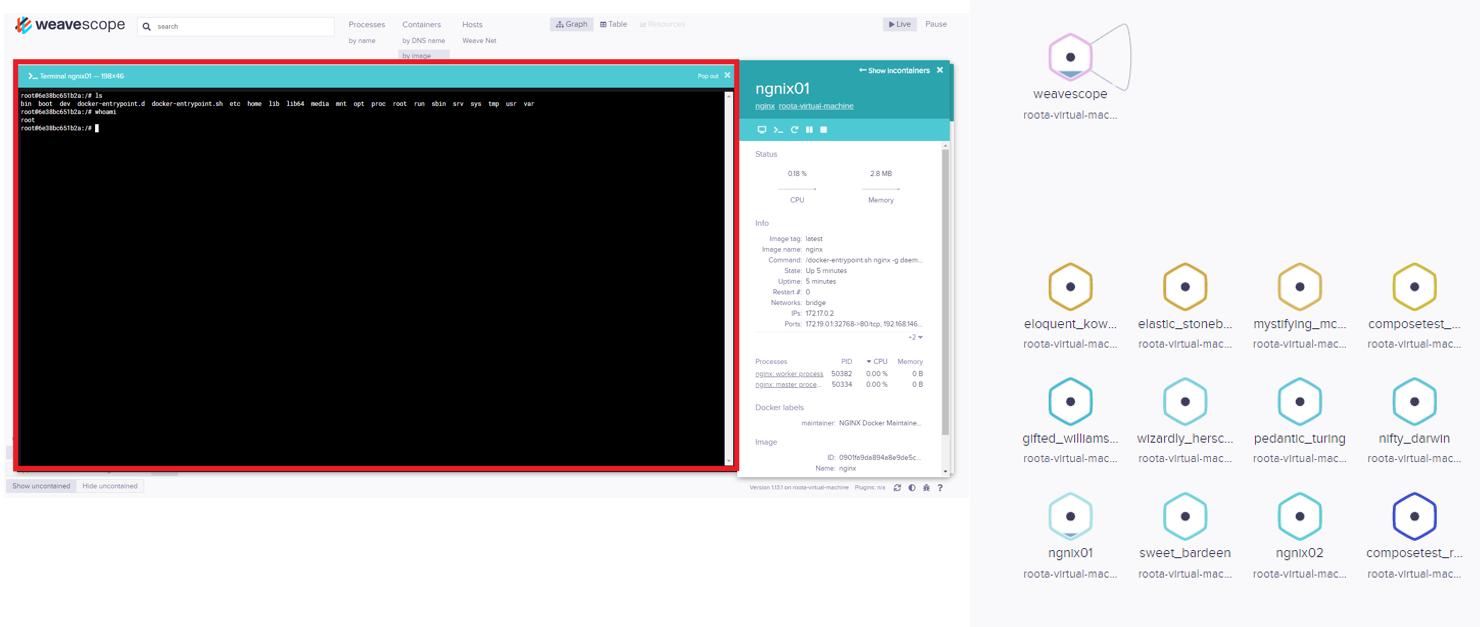

Como resultado, Os hackers do TeamTNT não apenas visualizaram os ambientes de nuvem de suas vítimas com ele, mas também executou comandos sem implantar malware explicitamente no servidor de destino.

Analistas lembram que o grupo TeamTNT está ativo pelo menos desde abril deste ano e já havia atacado instalações Docker configuradas incorretamente, infectando-os com mineradores e bots para ataques DDoS. Então soube-se que os hackers mudaram ligeiramente de tática: eles começaram a atacar o Kubernetes também, e comecei a procurar credenciais da Amazon Web Services nos servidores infectados e roubá-las. Além disso, já foram registrados casos de hackers postando imagens maliciosas no Docker Hub.

Atualmente, as táticas dos ataques do grupo não sofreram grandes mudanças, mas a forma de obter controle sobre a infraestrutura do host infectado mudou.

Especialistas dizem que depois de entrar, hackers criam um novo contêiner privilegiado com uma imagem limpa do Ubuntu, que eles usam para baixar e executar mineradores. Os invasores configuram o contêiner para que seu sistema de arquivos esteja conectado ao sistema de arquivos do servidor vítima, obtendo acesso a arquivos no servidor. Os invasores obtêm acesso root, crie um usuário root local hilde para se conectar ao servidor via SSH, e eventualmente instalar o Weave Scope.

“Ao usar uma ferramenta legítima como o Weave Scope, os invasores obtêm todos os benefícios de um backdoor instalado no servidor, mas eles fazem muito menos esforço e, na verdade, não precisa usar malware”, - escrevem especialistas da Intezer.

Os pesquisadores alertam que o Weave Scope utiliza portas 4040 por padrão para que o painel esteja disponível e qualquer pessoa com acesso à rede possa visualizá-lo.

“Bem como a porta da API Docker, esta porta deve ser fechada ou restrita por um firewall”, — enfatiza a empresa.

Deixe-me lembrá-lo disso Os serviços do Google Cloud também são usados para ataques de hackers.