Hellminer.exe é um processo que você pode ver no Gerenciador de Tarefas que indica uma atividade de software malicioso. Destaca-se pela alta carga de CPU que cria, tornando o sistema muito menos responsivo. Vamos descobrir o que é esse processo, e como se livrar disso.

O malware Hellminer tem potencial para atacar uma ampla gama de dispositivos, da IoT aos clusters de servidores. O objetivo final de sua atividade é trazer lucro aos seus mestres com a utilização de seu hardware. Ignorar a atividade deste programa malicioso pode levar a falha prematura de hardware e deterioração geral do desempenho.

O que é o processo Hellminer.exe?

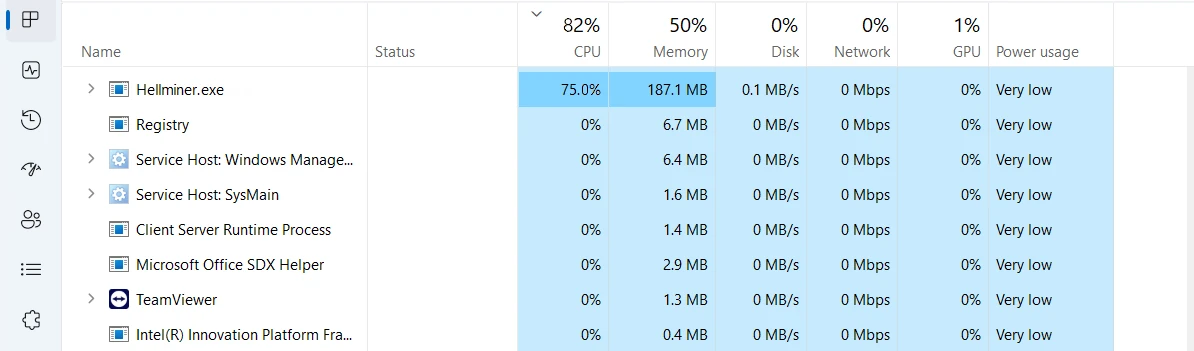

Este é um processo associado a um minerador de moedas malicioso. Esse malware visa explorar o hardware do sistema para minerar criptomoedas, principalmente DarkCoin e Monero. Para maximizar os lucros, os hackers que estão por trás desse malware estabelecem enormes redes de computadores infectados. Hellminer leva até 80% de potência da CPU para obter desempenho de mineração substancial, tornando o sistema lento e desconfortável de usar.

Mineradores maliciosos como este normalmente entram nos sistemas dos usuários por meio de publicidade maliciosa na Web, ou com o uso de malware conta-gotas. Ambas as formas de propagação são comumente usados por outros malwares, o que significa o risco de que o Hellminer não seja a única infecção em execução no sistema.

Este malware parece ser diferente de outros mineradores, como não é baseado no XMRig, um popular software de mineração de código aberto. Em vez de, parece estar escrito em Python, e é provavelmente um desenvolvimento privado. Vamos verificar outras coisas interessantes Eu descobri durante a análise.

Análise de malware Hellminer

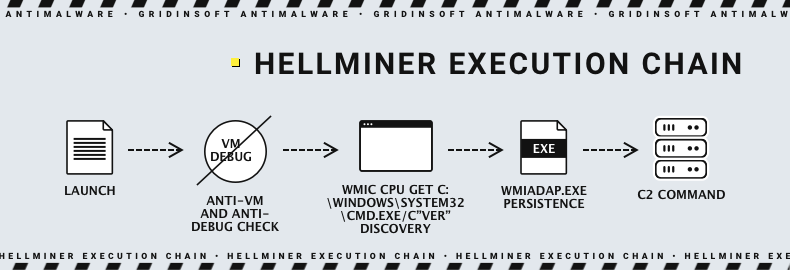

Não está completamente claro como o Hellminer entra no sistema; Suspeito que não seja muito diferente de como os mineradores de malware normalmente se espalham – por meio de malware dropper e malvertising. Após o lançamento, o malware começa com uma seleção de verificações anti-VM e anti-depuração.

Usando as chamadas para WMI, ele obtém informações sobre a CPU, tentando encontrar quaisquer sinais de virtualização. Por que não acho que seja apenas uma coleta imediata de informações é porque a próxima etapa é listar os serviços e processos. Hellminer procura especificamente vestígios do ambiente de virtualização VMWare. Após essas verificações, a carga útil principal é desdobrada. No entanto, o malware também pode usar as informações coletadas nesta fase, para configurar o processo de mineração ou como parte da impressão digital do sistema.

wmic cpu get Name,CurrentClockSpeed,L2CacheSize,L3CacheSize,Description,Caption,Manufacturer /format:list

A impressão digital começa com outra chamada para WMIC, wmic os obtém versão. O malware tenta receber uma informação bastante básica, se não for escasso, conjunto de dados – apenas as informações sobre o sistema operacional. Depois disso, malware ganha persistência através da manipulação com outro comando e uma série de alterações no registro do Windows.

%windir%\System32\svchost.exe -k WerSvcGroup – iniciar o serviço de relatório de erros do Windows para executar o malware. Isso aumenta o nível de privilégios que o programa malicioso tem, também fornecendo-lhe um disfarce.

HKEY_CURRENT_USER\Software\Microsoft\Internet Explorer\Main\FeatureControl\FEATURE_USE_IETLDLIST_FOR_DOMAIN_DETERMINATION

HKEY_CURRENT_USER\Software\Microsoft\Internet Explorer\Security – alterando políticas de segurança de rede.

A rodada final de persistência envolve outra chamada para o WMI, especificamente ao seu Serviço de Adaptação. Hellminer o força a lançar recursivamente a carga útil, garantindo a execução contínua. Este comando específico também faz parte da alocação de recursos para o processo de mineração.

wmiadap.exe /F /T /R

Conectividade do servidor de comando

Igual a outros mineradores de malware, Hellminer não possui nenhuma comunicação C2 extensa. Depois de concluir as etapas acima, ele envia o blob de informações do sistema para o servidor de comando, notificando-o efetivamente sobre a prontidão. C2 retorna o arquivo de configuração, que especifica o pool de mineração e o endereço IP para se conectar a.

Ainda, há uma coisa que chama a atenção – a forma de servidores de comando usados por este malware. Eles não se parecem com o C2 de um modelo clássico, em vez disso, ser ponto a ponto. Em tal rede, a função de um servidor de comando é atribuída a um dos computadores infectados. Servidor “real” se comunica esporadicamente com um, recuperando as informações sobre os novos dispositivos e atribuindo o próximo sistema para obter a função C2. Isso aumenta drasticamente a sustentabilidade da rede, tornando particularmente difícil interromper através da interrupção do servidor de comando.

Durante a análise, Eu detectei esses servidores de comando:

- 20.99.184.37:443

- 20.99.186.246:443

- 23.216.147.64:443

- 192.229.211.108:80

- 20.99.133.109:443

Guia de remoção Hellminer.exe

Removendo malware Hellminer requer verificação de software antimalware. Essas ameaças normalmente se duplicam em diversas pastas do sistema, com cada um atuando como um backup. GridinSoft Anti-Malware é o que removeria o minerador malicioso e todas as suas cópias em questão de minutos. Inicie uma verificação completa, e deixe terminar - isso garantirá que seu sistema esteja como novo.

A atividade de malware minerador sempre se correlaciona com os preços das criptomoedas. No momento, eles estão em ascensão, o que significa que cada vez mais fraudes optarão por este malware. A forma típica de propagação para mineradores mal-intencionados é a malvertising, especialmente aqueles em motores de busca. Evitá-lo requer atenção do usuário: eles normalmente imitam sites legítimos que espalham freeware, mas sempre tem um diferente, URL mutilado.