Um grupo de pesquisadores sul-coreanos da Universidade de Kunming publicou um relatório detalhando como encontraram a chave mestra do ransomware Hive e um método para recuperar arquivos criptografados com ela..

Com a ajuda de uma vulnerabilidade criptográfica, especialistas conseguiram se recuperar a chave mestra do malware usado para criar chaves de criptografia.

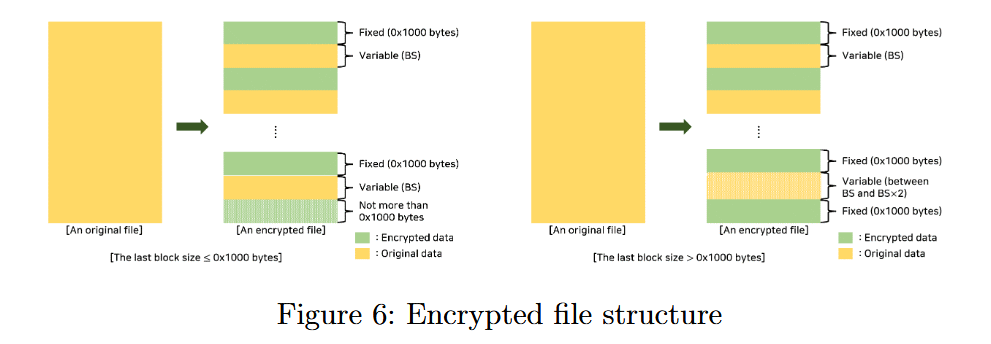

O Hive usa um esquema de criptografia híbrido e depende de sua própria cifra simétrica para criptografar arquivos, e os pesquisadores conseguiram determinar a forma como o ransomware gera e armazena a chave mestra.

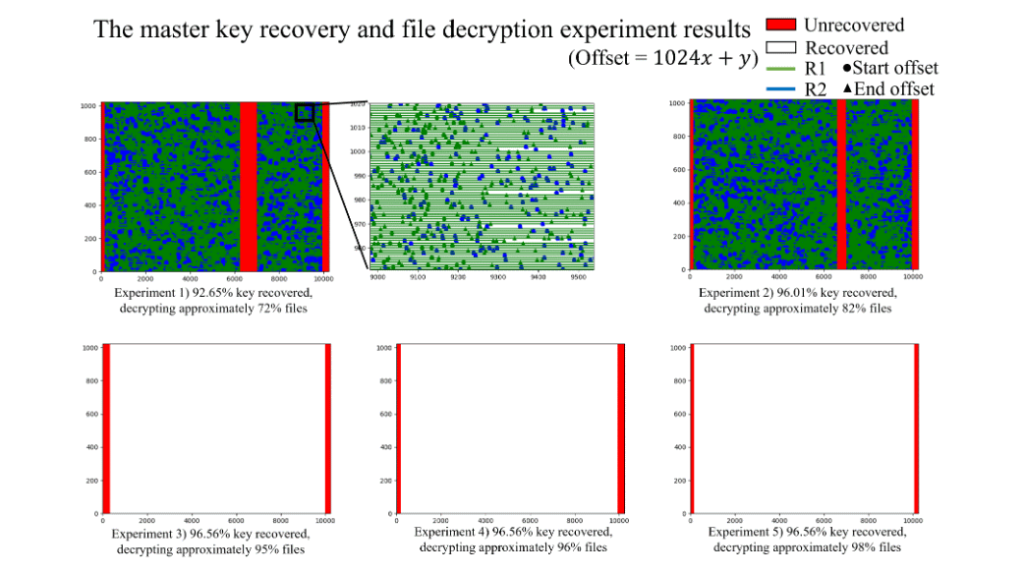

Com base nesta premissa, os especialistas conseguiram recuperar a maior parte da chave mestra do malware, que foi usado como base para criptografia de arquivos.

A técnica desenvolvida por especialistas permite recuperar cerca de 95% da chave mestra, e mesmo de forma incompleta pode ser usado para descriptografar dados, recuperando de 82% para 98% dos arquivos da vítima.

Sabe-se que especialistas de pelo menos duas empresas de segurança da informação (Bitdefender e Kaspersky) estão atualmente analisando o relatório para descobrir se será possível criar um descriptografador gratuito para o Hive com base nas descobertas de pesquisadores coreanos.

Descoberto inicialmente em junho 2021, O Hive é oferecido em um modelo de afiliado que usa uma ampla gama de táticas, métodos, e procedimentos (TTP) extrair dados de interesse para fins de extorsão.

Em um alerta em agosto passado, o FBI observou que o Hive também está interrompendo o backup, cíber segurança, e aplicativos de cópia de arquivos para poder criptografar todos os arquivos visados. O ransomware também tem como alvo a criptografia dos diretórios de arquivos de programas.

Deixe-me lembrá-lo que dissemos isso Chaves de descriptografia para Maze, Os ransomware Egregor e Sekhmet foram postados no fórum Bleeping Computer, e também isso O ransomware FonixCrypter parou de funcionar e publicou uma chave para descriptografar dados.