O ransomware é legitimamente considerado um dos tipos mais perigosos de malware. Ataca indivíduos e empresas, criando uma bagunça em seus arquivos e paralisando seu trabalho. E mesmo sendo um malware tão devastador, consegue ter seus próprios favoritos. Vamos dar uma olhada nos ataques de ransomware mais notórios que já aconteceram.

O que é ransomware?

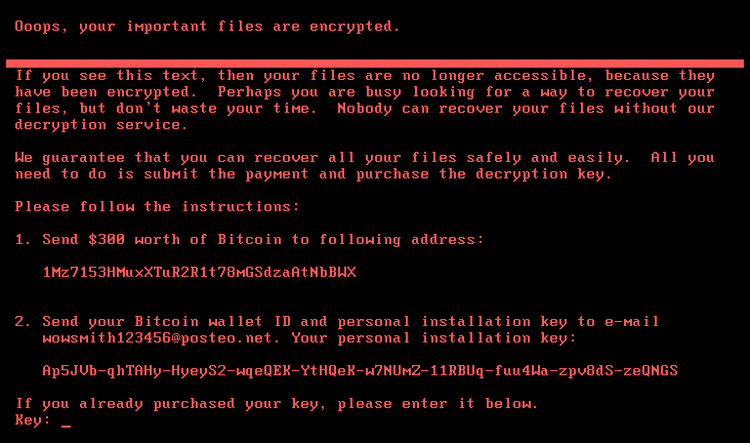

Se você não está completamente familiarizado com este tipo de malware, deixe-me lembrá-lo sobre isso. Ransomware é software malicioso que visa cifrar os arquivos dentro do sistema atacado. Uma vez terminado seu trabalho, notifica o usuário sobre o que aconteceu com inúmeras notas de resgate, janelas pop-up ou similares. Essas notas também contêm informações sobre as formas de pagar o resgate. Uma forma comum de fazer isso é pagar em criptomoeda enviando-a para uma carteira designada. As somas variam dependendo do alvo: indivíduos geralmente pagam $500-1000, enquanto o resgate médio para empresas está ao redor $150,000.

Ransomware não aparece do nada; isso é criado por hackers qualificados que fazem o seu melhor tornando a cifra inquebrável, e o malware exato – indetectável. Nessas condições, aqueles que criam ransomware raramente fazem o trabalho sujo – exatamente, distribuindo-o às vítimas. Eles concedem esta tarefa para outros cibercriminosos, que compram a coisa maligna e a administram como desejam. Além de pagar pelo “produto”, os afiliados comprometem-se a pagar por cada ataque bem-sucedido – uma parte do resgate que recebem. Este formulário é chamado “ransomware como serviço”, ou RaaS. Escusado será dizer que a maior parte dos riscos relacionados com possíveis acusações e detenções também recai sobre as cabeças dos afiliados.. O ransomware parece dar origem a um crime cibernético perfeitamente organizado, onde milhões de dólares circulam todos os meses.

Ataques notórios de ransomware que você deve conhecer

O que pode ser chamado de ataque de ransomware digno de atenção? Da perspectiva de uma vítima atacada ou de uma empresa, seus casos são tão importantes quanto qualquer outro. Mas dê uma olhada em uma escala maior – e a maioria dos casos será praticamente a mesma. Aqui, analisaremos os ataques de ransomware que tornou-se um fenômeno mundial e ganhou as manchetes dos jornais.

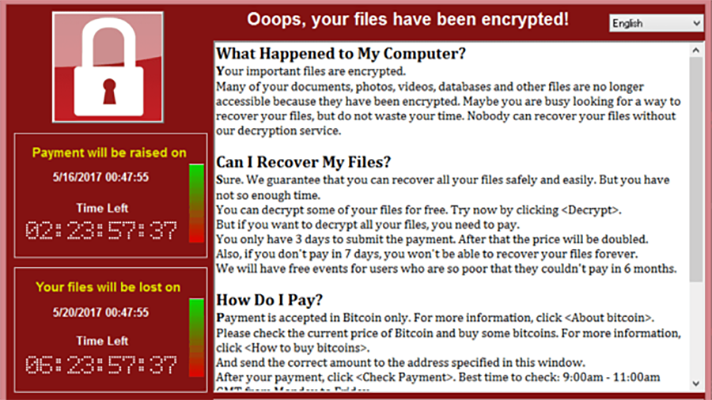

Ataque WannaCry Ransomware

Ativo: 12-15maio 2017.

Dano: ~200.000 computadores em todo o mundo; perdas ociosas de bilhões de dólares

Resgate: Total de $130,634 (327 pagamentos)

WannaCry é possivelmente o ataque mais conhecido entre os que já aconteceram. Alguns dizem que foi o primeiro ataque que tornou o ransomware um perigo real aos olhos de quem soube dele. Um surto que aconteceu em maio 2017 tocado 150,000 máquinas no primeiro dia. Geralmente tinha como alvo empresas em Rússia, Ucrânia, Índia e Taiwan. No segundo dia, analistas de segurança encontraram uma maneira de suspender a execução do malware e fazê-lo se autodestruir. Isso restringiu seriamente a propagação e fixou o número de vítimas em cerca de 200,000. A investigação que se seguiu ao ataque mostra que os principais agentes da ameaça são dois cidadãos norte-coreanos. Eles usaram the EternalBlue exploit para implantar ransomware. Grupo norte-coreano de crimes cibernéticos Lazarus – o único neste país – não assumiu a responsabilidade.

Ataque Locky Ransomware

Ativo: 2016-2017

Dano: até 1 milhões de computadores

Resgate: 0,5-1 Bitcoin ($275-450)

O surto do ransomware Locky durou muito tempo. Desde o início de 2016, está entregando sua primeira versão, usando a botnet Necurs. Esta rede residia tanto em computadores de usuário único quanto em computadores corporativos. Originalmente, o malware foi espalhado através de spam de e-mail clássico – com um documento do Office that contains malicious macros attached. Por volta de junho 2016, o botnet foi encerrado devido a uma falha no centro de comando. Mas logo depois tudo voltou ao normal – com spam ainda mais intenso. Além de quase ter cessado a actividade no final de 2017, ainda aparece aqui e ali, sem nenhum sistema.

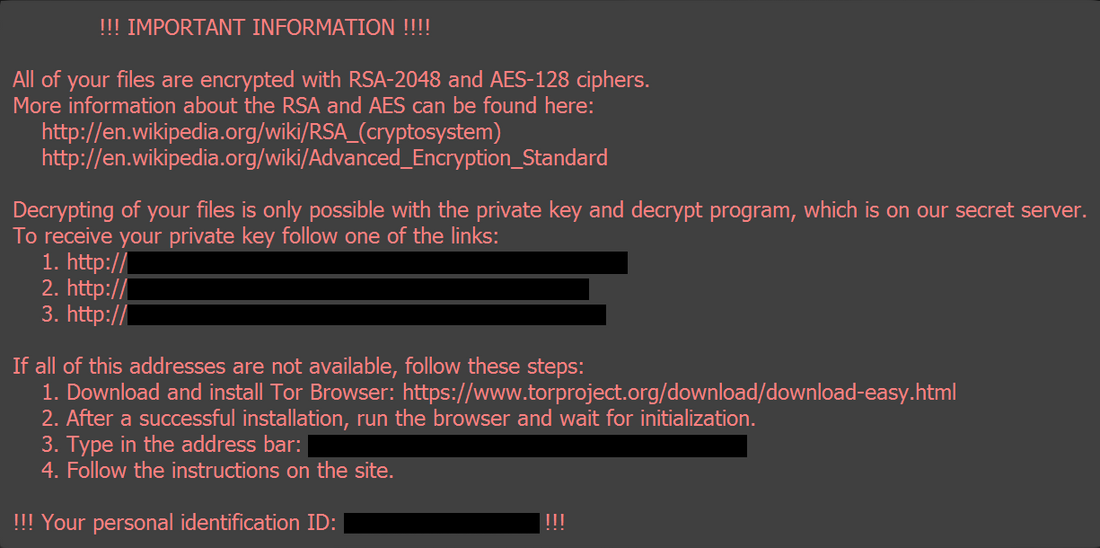

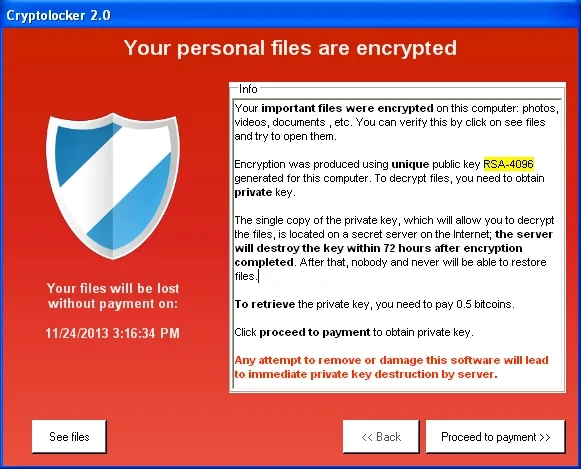

Ataque de malware Cryptolocker

Ativo: Setembro 2013 – Poderia 2014

Dano: em volta 70,000 máquinas, 42,928 BTC pago

Resgate: $400 (em bitcoins)

O Cryptolocker parece ser um dos primeiros casos de ataque de ransomware em grande escala. Depois da confusão criada pelas alterações às leis de regulamentação bancária, hackers foram forçados a procurar outra forma de pagamento, e as criptomoedas eram a melhor opção. A distribuição deste malware geralmente dependia da duplicação de anexos e extensões de e-mail maliciosos. As vítimas estavam recebendo um arquivo ZIP, que continha o que parecia ser um arquivo PDF. Na verdade, era um arquivo executivo com uma extensão .pdf.exe, e um ícone de arquivo PDF anexado a ele. O ransomware Cryptolocker também é notável pelo aumento do valor do resgate se as vítimas não pagarem dentro 72 horas. Em 2014, uma ferramenta de descriptografia gratuita apareceu, tornando este malware inútil.

Petya/Não Petya

Ativo: Junho 2017

Dano: $10 bilhões de perdas

Resgate: $300

Analistas detectaram as primeiras amostras deste ransomware em março 2016, mas sua estreia aconteceu em junho do ano seguinte. Este ataque é considerado politicamente motivado, já que os hackers que gerenciaram o ataque são da Rússia, e o país que mais sofreu foi a Ucrânia (sobre 80% do total de envios). Além disso, o ataque aconteceu no final do dia da Constituição Ucraniana – um típico Ato russo de “estragar a celebração”. Ainda, vários países europeus também relataram o ataque. A implantação do malware foi realizada através do backdoor no software de preparação de impostos M.E.Doc, amplamente utilizado em empresas ucranianas. O ataque teria sido preparado pelo grupo de hackers russo Sandworm, no entanto, eles negam todas as culpas.

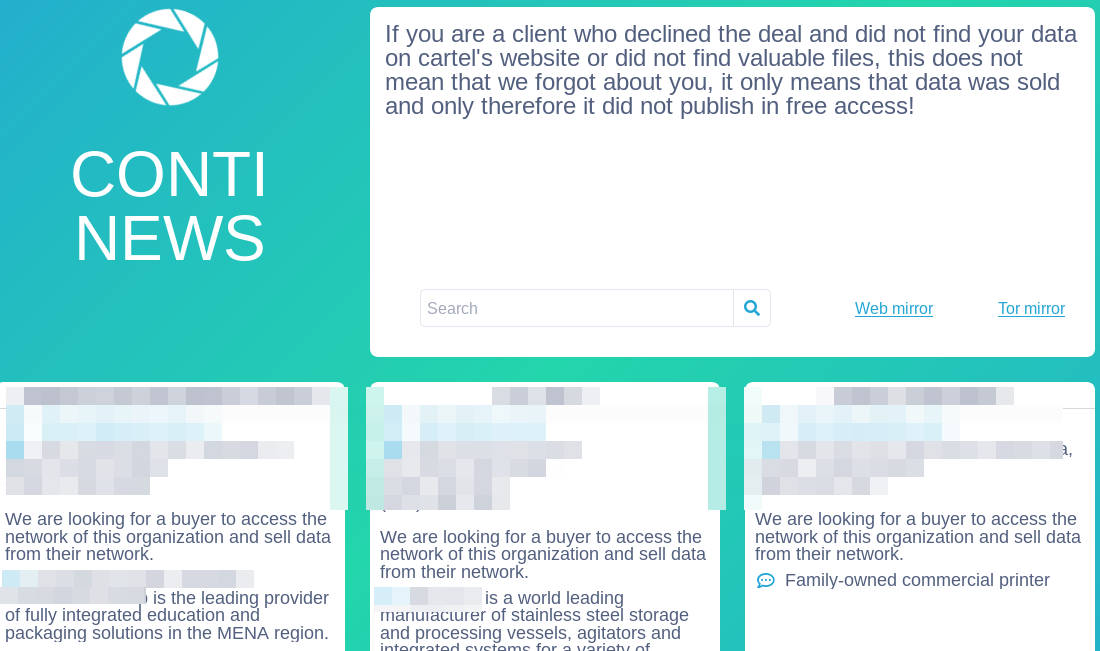

Grupo Conti Ransomware

Ativo: Tarde 2019 – Marchar 2022

Dano: sobre 1000 empresas hackeadas

Resgate: média 110,000$, atingindo o pico em $25 milhão

Conti é mais uma gangue do crime cibernético ligada à Rússia. Ao contrário de muitos outros que são marcados como russos, eles nunca negam suas origens. O grupo iniciou a sua actividade em Novembro 2019, e rapidamente ganhou a imagem de patifes sem princípios. Atingir qualquer tipo de empresa e organização, O grupo Conti também ganhou enorme capital. Em algum ponto, o resgate médio deles atingiu um pico de aproximadamente US$ 1 milhão. Principais formas de propagação de malware pelas quais este grupo optou é spam de e-mail e força bruta RDP. Eles usaram ativamente a dupla extorsão – quando as vítimas deveriam pagar não apenas pela descriptografia dos arquivos, mas também por manter os dados vazados em segredo. Como dizem os pesquisadores da CISA, Conti também se aplica uma forma bastante única de implementação de RaaS. Em vez de cobrar comissões por cada ataque bem-sucedido, a administração recebe todo o fluxo de caixa e paga uma “salário” aos seus hackers de aluguel.

Gangue Ryuk Ransomware

Ativo: Desde 2019

Dano: o valor total do resgate excede $150 milhão

Resgate: $100,000 – $500,000, atingindo o pico em $5.3 milhões

Seu nome vem do personagem do mangá Death Note. Acredita-se que o ransomware Ryuk seja operado por gangues russas de crimes cibernéticos, mas não há nenhuma evidência direta por isso. Outro estudo descreve que Ryuk provavelmente pode ser operado pelo já mencionado Grupo Lazarus. Este malware bears upon TrickBot dropper na sua propagação; ainda, bandidos não desdenham o uso de vulnerabilidades RDP. Ao contrário da maioria dos outros grupos que atacam empresas, não utiliza técnica de dupla extorsão. Também não há fatos sobre o uso do modelo RaaS.

Dark Side Ransomware

Ativo: Agosto 2020 – Junho 2021

Dano: 90 vítimas conhecidas

Resgate: $200,000 – $2 milhão

A gangue DarkSide é uma representação de tirar licença francesa. Esta gangue do crime cibernético é mais conhecida por its attack upon Colonial Pipeline, o que levou a enormes interrupções no fornecimento de combustível em todo o território dos EUA. Costa leste. Depois desse caso, o FBI started an investigation of the case, e os administradores do DarkSide apressaram-se em reivindicar seu desligamento. Além de que, hackers frequentemente alegaram que são apolíticos, apesar dos pesquisadores detectarem suas origens na Rússia. Estudos também acreditam que o grupo é um spin-off da outra gangue – REvil.

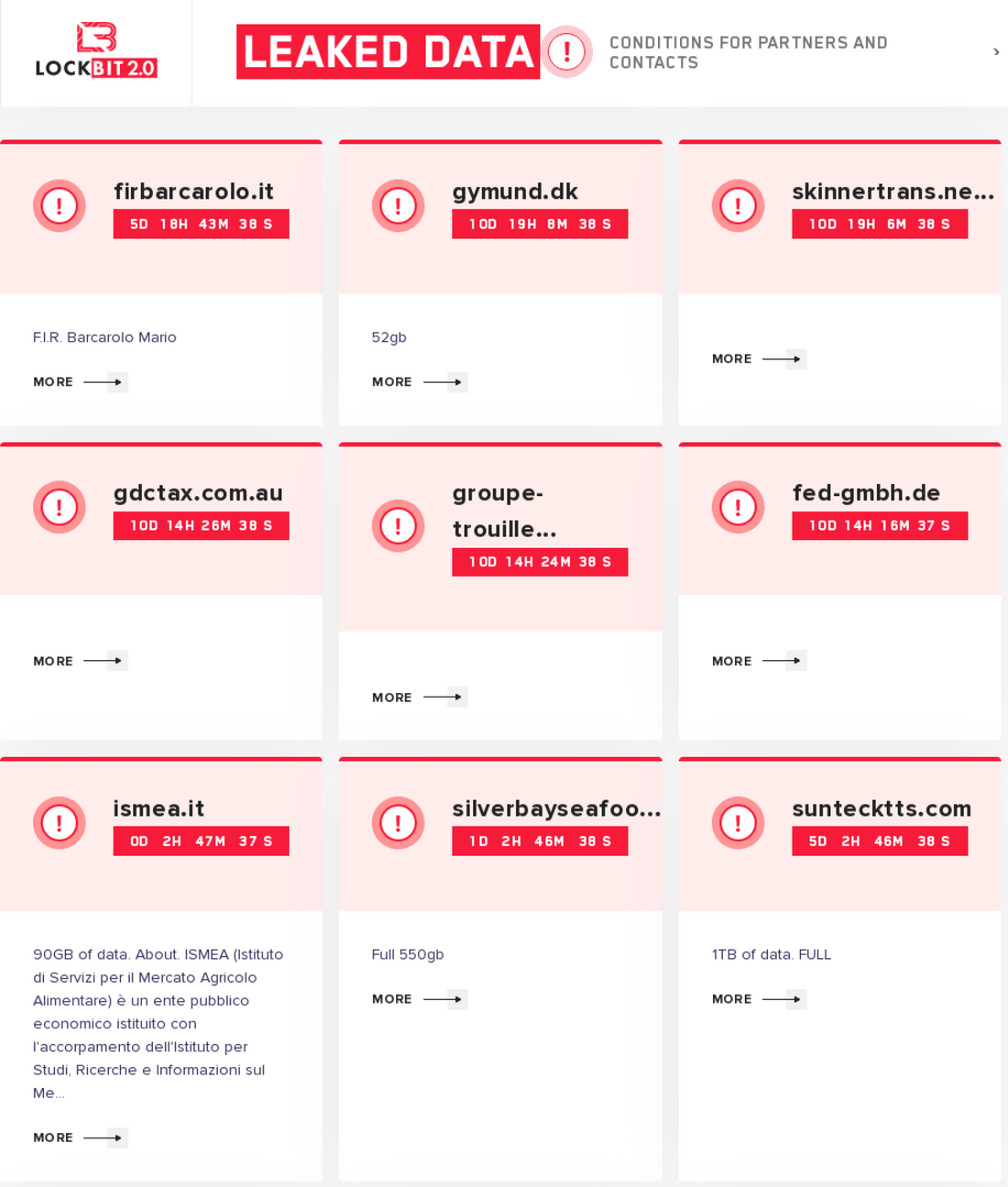

Grupo LockBit

Ativo: Setembro 2019 - agora

Dano: 850 empresas resgatadas

Resgate: ~$85.000 em média

LockBit é um exemplo de uma gangue de ransomware de última geração. Este grupo aplica uma escolha completa de candidatos e observa se os afiliados seguem o “códice”. Eles declararam sobre como evitar ataques a infraestruturas críticas, governo, instituições sem fins lucrativos e educacionais. E eles realmente fazem isso – mesmo que tal ataque aconteça, eles recuam rapidamente, distribuindo uma chave de descriptografia gratuitamente. Os administradores de gangue provaram ser bastante falantes, dando entrevistas aqui e ali, embora permanecendo anônimo. O grupo LockBit também é famoso por seu software, que fornece um dos recursos mais rápidos de criptografia de arquivos e extração de dados. Eles brincando, se autodenominam “pentsters pós-pagos”.

Magniber Ransomware

Ativo: Tarde 2017 - agora

Dano: Cerca de 250 usuários atacados

Resgate: 0.35–0,7 BTC

O ransomware que atinge indivíduos raramente opta por uma forma de propagação tão sofisticada como a exploração de vulnerabilidades. A engenharia social é mais fácil e barata – portanto, muito mais proficiente. O ransomware Magniber é uma exclusão que comprova esse fato. Apesar de ser um veterano - foi visto pela primeira vez por volta de dezembro 2017 – este malware mal marcou cem vítimas no início de 2022. Sua atividade é inconsistente, com numerosos períodos de inatividade que podem durar mais de 1 ano. Os analistas prestam atenção ao Magniber por causa de seu comportamento e ataque únicos quase exclusivamente sul-coreanos. No início 2022, viu outro pico de atividade – possivelmente, o maior de toda a sua história. Usando violações de segurança no navegador Chrome, teve mais de cem vítimas.

Ransomware Cl0p

Ativo: Setembro 2019 – agora

Dano: >1000 victims/~$500 million in ransoms

Resgate: $80,000 – $220,000

Cl0p é um exemplo de uma única amostra de ransomware usada por vários grupos diferentes de crimes cibernéticos. Sendo o desenvolvimento adicional do ransomware CryptoMix, tem visto uso ativo em ataques de TA505, FIN11, Grupos UNCA2546 e UNCA2582. Todos eles são originários da Rússia ou de países de língua russa. O principal método usado para espalhar o Cl0p é o spear phishing que contém um anexo malicioso. Para um melhor disfarce, o arquivo anexado possui um certificado que o legitima para sistemas de proteção. Junto com o ransomware, a carga útil geralmente contém um worm SDBOT que atua como malware ladrão.

Gangue Egregor Ransomware

Ativo: cedo 2020 – Fevereiro 2022.

Dano: 71 empresas hackeadas

Resgate: médias em $700,000

Egregor fez um breve, mas um show brilhante no limite 2021. Alguns analistas acreditam que seus principais atores foram recrutados na gangue Maze, que se dissolveu em outubro 2020. Exploiting RDP vulnerabilities, estava invadindo as redes de grandes empresas. Entre suas vítimas são a rede de varejo K-mart e a Randstad – uma plataforma de recrutamento. Apesar de ter sido formalmente encerrado, o grupo nunca afirmou isso diretamente. Seu último ataque aconteceu em dezembro 2020. Em fevereiro 2021, alguns dos membros do grupo foram capturados numa acção conjunta da ciberpolícia ucraniana e francesa. Depois disso, toda a turma ficou offline. Em fevereiro 2022, one of Egregor members published as chaves de descriptografia para Maze, Vítimas de ransomware Sekhmet e Egregor. Isso pode não ser tão simples, mas uma afirmação bastante clara sobre o desligamento.

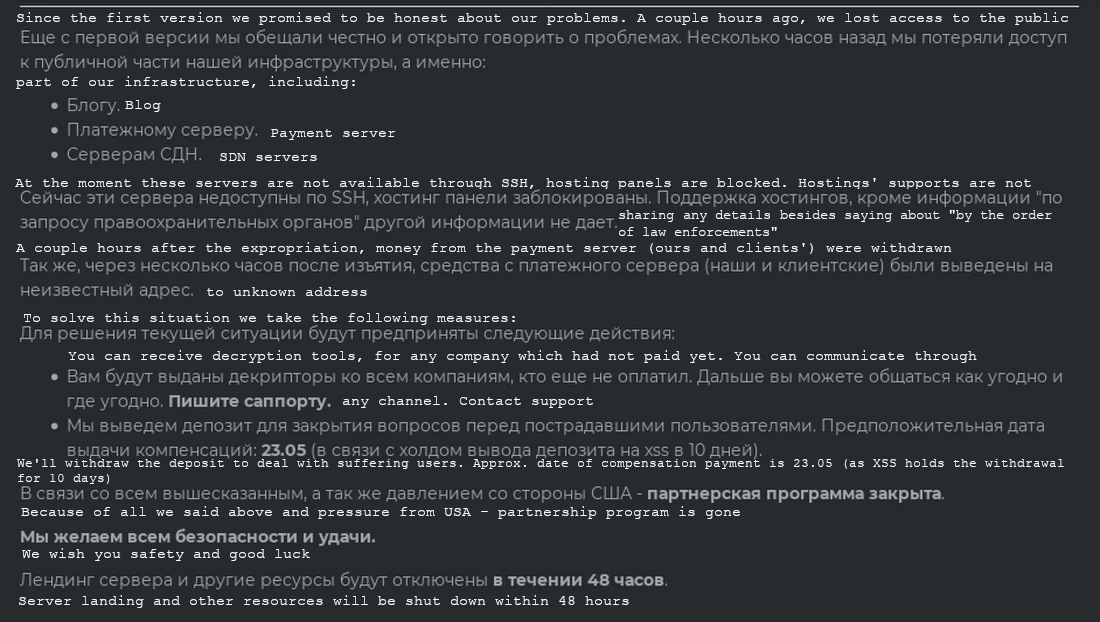

Ransomware bêbado

Ativo: dezembro 2020 - Julho 2021

Dano: ~12 empresas hackeadas

Resgate: $100,000

Da mesma forma que a gangue anterior, Babuk teve uma vida muito curta, menos de um ano. Ainda, amostras de ransomware que usam base de código Babuk continuam aparecendo na natureza mesmo em 2022. As primeiras versões que podem ser atribuídas a Babuk surgiram em outubro 2020, mas eles não tinham nome. Armário Vasa foi o primeiro nome desse ransomware, aparecendo por volta de novembro 2020. O nome Babuk foi visto em uso em dezembro do mesmo ano. O grupo estava atacando principalmente as empresas com lucros brutos superiores $4 milhão. É notável por atacar o Departamento de Polícia Metropolitana de Washington, pedindo um resgate de mais $4 milhão. As principais formas de penetração usadas por esse grupo são vulnerabilidades RDP e phishing por e-mail. Seu fim foi bastante notório – um membro de uma gangue de 17 anos vazou as credenciais do painel administrativo e um código fonte, alegando que sofria de câncer terminal e queria “viver como um humano”.

Phobos Ransomware

Ativo: cedo 2019 – agora

Dano: não calculado

Resgate: média de ~$ 37.000

Phobos parece ser um malware único por diferentes fatores. É um exemplo raro de malware que visa empresas e indivíduos. Embora as empresas que eles costumam atacar sejam pequenas, eles compensam isso com uma série de ataques. Principais formas de propagação de Phobos é phishing de e-mail e exploração de RDP para indivíduos e empresas correspondentemente. O momento peculiar sobre Phobos é que o mesmo grupo parece estar espalhando o ransomware Dharma também.

Grupo PYSA Ransomware

Ativo: Outubro 2019 - agora

Dano: até 800 empresas hackeadas

Resgate: $347,000 em média

PYSA é uma sigla que significa “Proteja seu sistema amigo”. Esse, e o uso de uma foto de sombrero e bigode em seu logotipo no site de vazamento Darknet definitivamente se refere às origens mexicanas. Voltado para corporações, ele usa um monte de ferramentas para criar o ambiente mais conveniente possível para a implantação de ransomware. Para entrar na rede, bandidos geralmente usam phishing por e-mail. Devido à enorme quantidade de trabalho manual a ser feito após obter o acesso inicial, este ransomware funciona em modo totalmente manual.

Isso é aproximadamente metade de todos os ataques sobre os quais estou disposto a falar. Considere verificar a segunda parte desta lista para estar ciente de ataques de ransomware ainda mais notáveis!