Conversamos muito sobre exemplos notórios de ransomware in Part #1 of this series. Ainda, não foi suficiente revelar todos os ataques de ransomware notáveis. Em parte #2, vamos dê uma olhada em ataques notórios e famílias de ransomware – vários grupos que usam uma única amostra de ransomware ou suas subespécies.

Ataques de ransomware mais interessantes

Ataque de ransomware Westrock

Ativo: Janeiro fevereiro 2021

Dano: $269 milhões em perdas ociosas

Resgate: $20 milhões para recuperação de arquivos

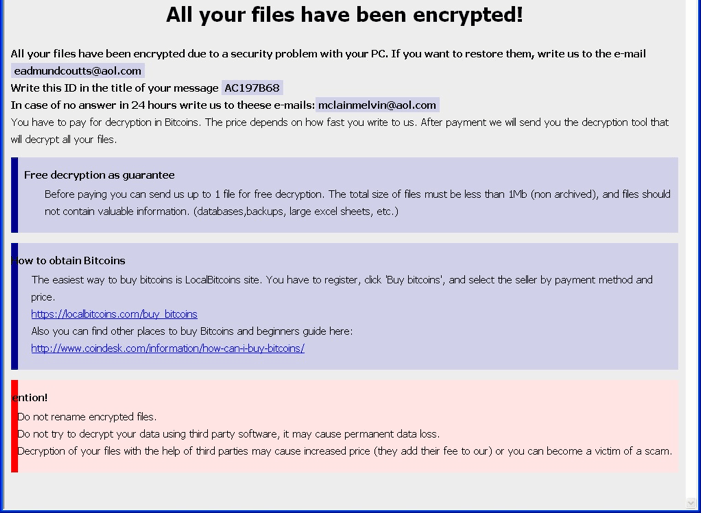

Westrock, um produtor de embalagens com sede nos EUA que ocupa posições de liderança em seu mercado, foi atingido por um ataque de ransomware em janeiro 25, 2021. O ataque exato foi descoberto em janeiro 23, no entanto, entender o que aconteceu e dar o comunicado à imprensa demorou dois dias. As consequências foram resolvidas em fevereiro 5, mas a perda geral devido à inatividade de duas semanas levou a um perda de vendas de $189 milhões e perdas operacionais de $80 milhão. Enquanto a rede corporativa foi extinta, a empresa não entregou 85 mil toneladas de embalagens.

Ataque de ransomware AXA

Ativo: Poderia 2021

Dano: 3TB de dados confidenciais vazados

Resgate: não divulgado

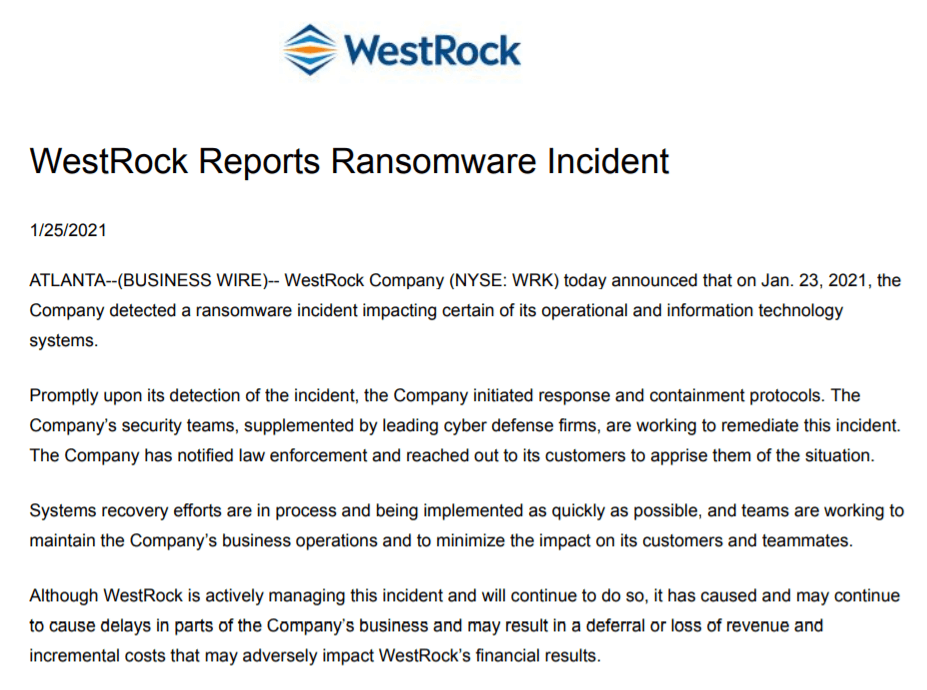

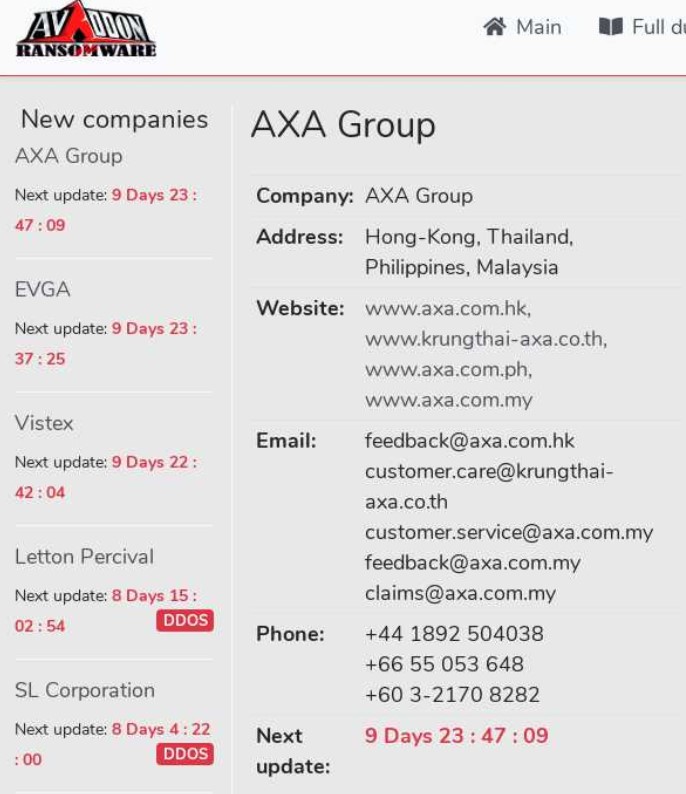

Gigante de seguros francês, na verdade, suas filiais em Malásia, Hong Kong, Tailândia e Filipinas, eram atingido pelo ransomware Avaddon em maio 4, 2021. Ironicamente, isso aconteceu dias depois da nota da empresa sobre o cancelamento de qualquer cobertura de incidentes relacionados a ransomware. AXA parece manter em segredo as informações sobre o impacto financeiro desse caso. No entanto, O site de vazamento de Avaddon continha informações sobre 3 terabytes de dados que obtiveram de uma empresa.

Ataque de ransomware Cloudstar

Ativo: meio de julho 2021

Dano: Mais de um mês de inatividade, perdas de dinheiro não divulgadas

Resgate: não divulgado

Estrela da Nuvem, o provedor de desktops virtuais em nuvem, foi hackeado em julho 19, 2022. Os primeiros avisos desses ataques apareceram em julho 18, e no dia seguinte os serviços da empresa não estavam disponíveis. Logo depois, a empresa emitiu um comunicado de imprensa dizendo sobre um “ataque de ransomware altamente sofisticado”. Eles não disseram sobre nenhum número específico, como perda de dinheiro ou resgate exigido. Mesmo depois de um mês de paralisação, Cloudstar não estava totalmente operacional – como afirmam relatórios de agosto sobre este caso.

Ransomware de coelho mau

Ativo: meados de 2017 – final 2017

Dano: ~200 vítimas

Resgate: $280 (em bitcoins)

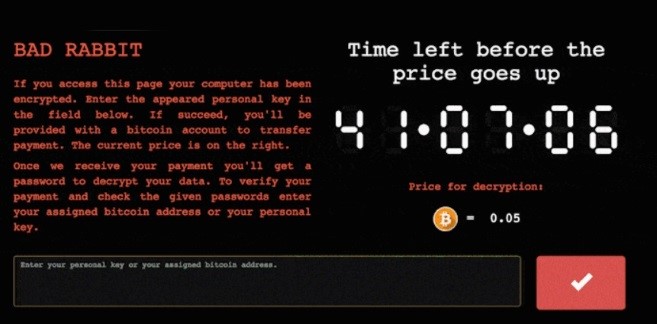

Ser filho de uma família nobre é sempre um risco de ficar na sombra dos pais. Foi o que aconteceu com o ransomware Bad Rabbit, que é baseado no ransomware Petya/NotPetya. O primeiro aviso deste malware apareceu logo após o ataque do ransomware Petya mencionado acima. Possivelmente, a reação precoce a essa ameaça causou sua baixa propagação. Apesar de ter uma forma de propagação bastante única – Exploração de JS nos sites – tinha apenas por perto 200 vítimas. Igual aos seus antecessores, estava bloqueando o acesso ao sistema, mostrando uma nota de resgate em vez disso. No final de 2017, cessou completamente a atividade.

Grupo REvil Ransomware

Ativo: abril 2019 - Outubro, 2021

Dano: sobre 5000 vítimas em todo o mundo

Resgate: ~$600.000 em média, atingindo o pico em $70 milhão

Junto com Conti e LockBit, REvil (primeiro conhecido como Sodinokibi) é uma das gangues de ransomware mais notórias que esteve ativo durante o último 3 anos. Na verdade, seu desligamento nominal em outubro 2021 significa apenas desabilitar sua infraestrutura Darknet. Atores principais, incluindo Maksim Yakubets, seu chefe, permanecer livre. Este último também é conhecido por não envergonhar seus ganhos no crime cibernético e andando em carros diferentes com um “BOP” (Russo para “ladrão”) número da placa. Atacando empresas, REvil depende principalmente de vulnerabilidades RDP e vulnerabilidades de rede. A maioria dos analistas vincular base de código e atores de ameaças ao ransomware GandCrab – o grupo que cessou a sua actividade em 2018. O grupo REvil aplica táticas de dupla extorsão e métodos operacionais RaaS. Este último torna seus chefes muito difíceis de capturar, apesar de sua publicidade.

ransomware HelloKitty

Ativo: Janeiro 2021 - agora

Dano: não calculado

Resgate: dependendo das finanças das vítimas

É um caso muito raro quando o malware recebe o nome de um de seus elementos. O ransomware HelloKitty é chamado assim para o mutex que ele cria no sistema atacado. Ainda, essa não é a principal diferença. Ao contrário da maioria dos cibercriminosos que usam formas conhecidas e banais, como phishing ou violações de RDP, eles optam por uma violação de segurança bastante impopular. Sua opção atual é Vulnerabilidades do firewall Dell SonicWall, que lhes permitem invadir a rede alvo. Entre as vítimas mais famosas de tal ataque está Desenvolvedor de jogos polonês CD Projekt Red. Outro detalhe incomum sobre o ransomware HelloKitty é ajustar o valor do resgate dependendo da receita da empresa. Pode parecer uma boa ação, mas isso também pode ser um sinal de que a turma analisa os arquivos vazados para ter informações detalhadas sobre as finanças da empresa. Alguns membros de gangue were captured in October 2021 in Ukraine, mas isso não impediu a atividade das gangues.

Grupo MedusaLocker Ransomware

Ativo: Outubro 2019 – agora

Dano: não calculado

Resgate: $12,500 em média

MedusaLocker definitivamente se refere a uma lenda grega sobre Medusa, uma fêmea que poderia transformar em pedra qualquer um que encontrasse seus olhos. Uma associação tão perigosa é complementada por uma ampla gama de métodos anti-detecção e anti-remoção que o malware apresenta no sistema infectado.. Desativando ferramentas de segurança, modificando o registro, reexecutando o criptografador, digitalizar e criptografar diretórios conectados – tudo isso torna esse malware ainda mais perigoso. Divulgando formas que este grupo usa, no entanto, não pode se orgulhar de originalidade – criminosos usam violações RDP “clássicas”. Técnica de dupla extorsão, bastante comum para todos os grupos, também é usado pelo MedusaLocker.

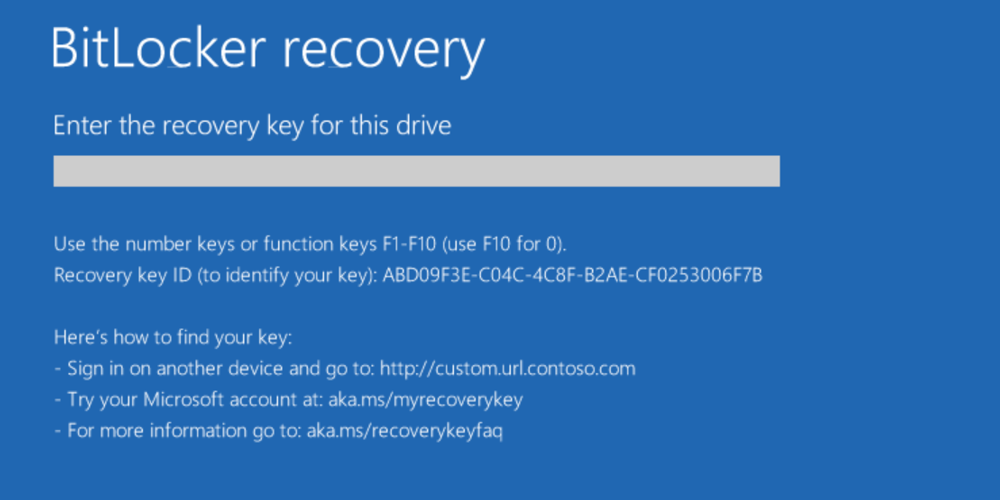

Ransomware BitLocker

Ativo: Tarde 2021 - agora

Dano: não calculado

Resgate: $300 – $100,000

O nome deste ransomware pode parecer familiar para usuários que aplicam algumas medidas aprimoradas de segurança de dados no Windows. Sim, vai de BitLocker – o utilitário padrão do Windows para criptografia de disco. Na verdade, este malware não apresenta nenhum código de ransomware – ele usa a funcionalidade do BitLocker para restringir o acesso dos usuários aos dados. Tais ataques são comprovadamente difíceis de espelhar, já que quase nenhum código malicioso é usado. Ainda, bandidos que usaram essa técnica também conseguiram explorar vulnerabilidades do MS Exchange. Esta abordagem de ataque foi usada por diferentes grupos de crimes cibernéticos, apesar de não ser um aplicativo massivo.

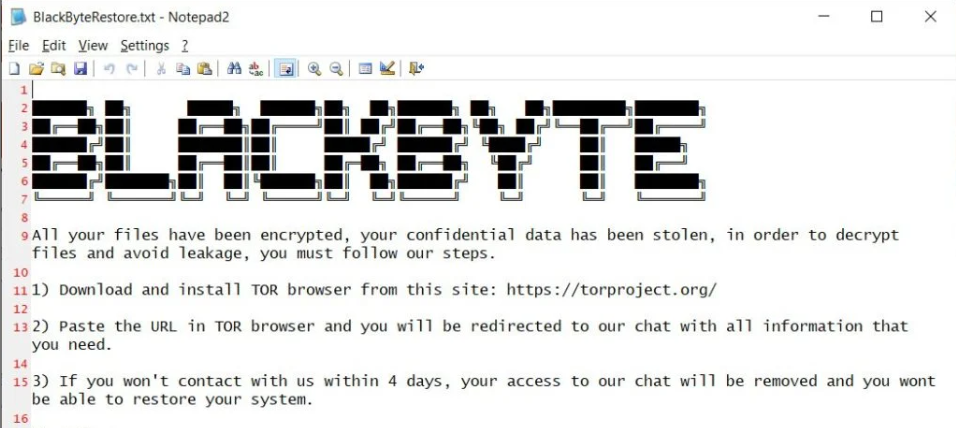

Gangue BlackByte Ransomware

Ativo: Julho 2021 - agora

Dano: Cerca de 700 empresas hackeadas

Resgate: $200,000 – $6.5 milhão

BlackByte é mais um exemplo de ransomware que tenta ser o melhor em tudo. Atualizações constantes de ransomware e software auxiliar tornaram-no realmente perigoso e prolífico. Em particular, essa gangue pratica arquivando os arquivos da rede atacada antes de enviá-los para armazenamento em nuvem. Outra coisa interessante é a mudança de C# para Golang, que aconteceu no início 2022. Ainda, semelhante a outras gangues, eles não inventam nada de novo quando se trata de distribuição. Formas típicas para BlackByte are phishing emails and network security breaches.

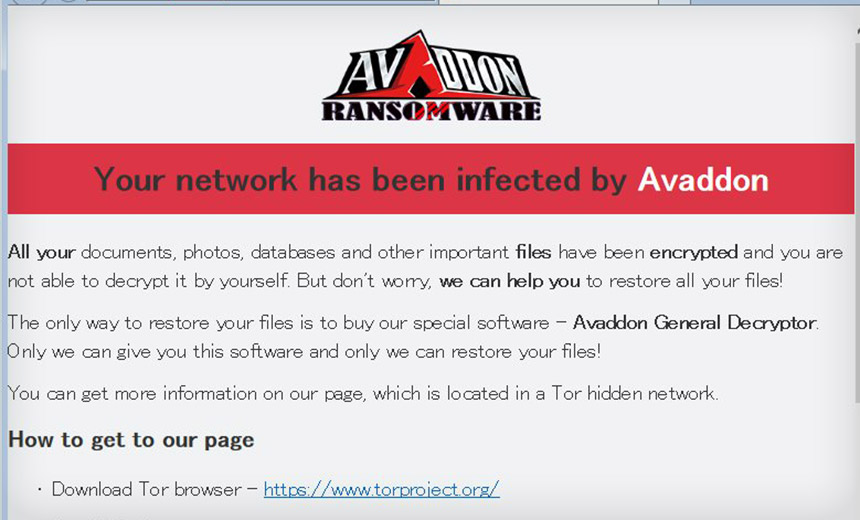

Gangue Avaddon Ransomware

Ativo: Fevereiro 2020 - Junho 11, 2021

Dano: 2934 empresas hackeadas

Resgate: $40,000-$600,000

Apenas alguns grupos de ransomware ficam offline devido ao seu sucesso. A maior parte do tempo, eles são forçados a, por autoridades policiais ou hackers de chapéu branco. Avaddon é um exemplo do primeiro – eles encerraram voluntariamente suas operações depois de mais de um ano de hacks bem-sucedidos. A maior joia de suas vítimas’ cobrança é da seguradora francesa AXA. A principal forma de propagação usada por este grupo foi o spam por e-mail que continha um arquivo malicioso. Avançar, eles também adotaram a exploração de vulnerabilidades em conexões RDP e VPN. Como motivação para que suas vítimas paguem, eles usado para definir um prazo de pagamento de 10 dias. Quando a vítima não paga, Os operadores da Avaddon publicam os dados vazados em seu site Darknet.

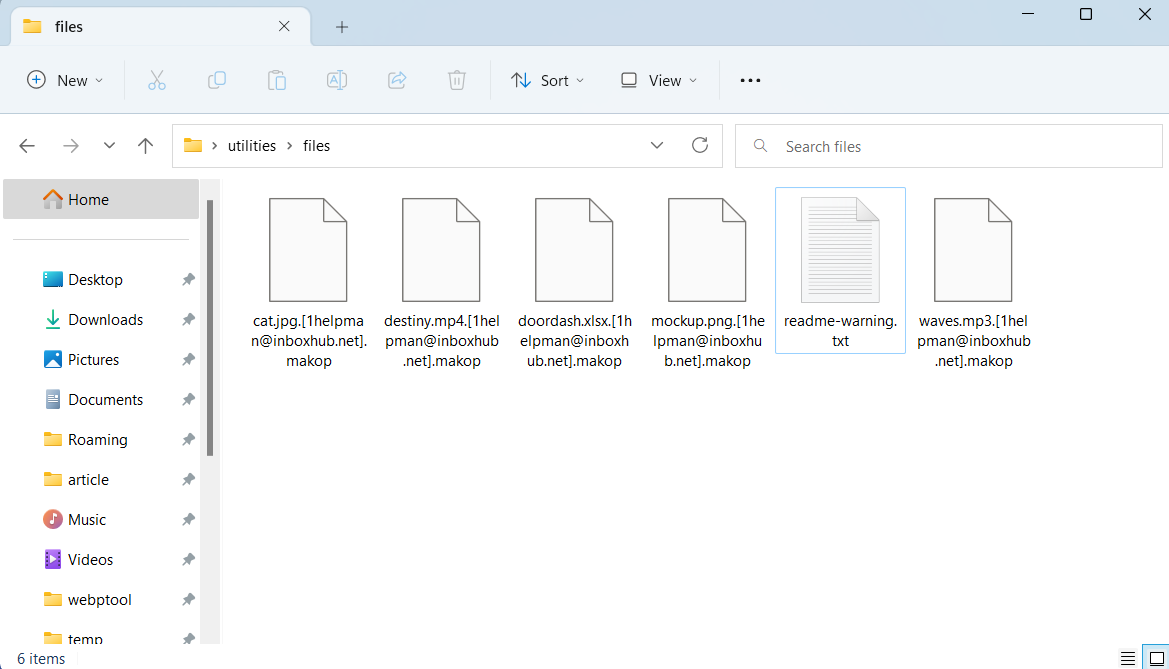

Makop ransomware

Ativo: Janeiro 2020 - agora

Dano: não calculado

Resgate: $31,382 (pechinchar é possível)

Alguns desenvolvedores de ransomware, depois de reconhecer que a cifra de sua ideia é vulnerável, tente atualizá-lo e corrigir o problema. Esse não é o caso do ransomware Makop – que usa múltiplas técnicas de criptografia em ordem aleatória. Tal abordagem faz com que quase impossível criar uma solução centralizada que poderia decifrar os arquivos. Capaz, exatamente, tem uma falha na forma como gera as chaves de criptografia, então existe a possibilidade de encontrar uma chave com força bruta. Poderia ter sido, na verdade. Outro detalhe interessante é a capacidade de usar vários threads de CPU para criptografar os arquivos em cada unidade específica.. Espalhando maneiras, no entanto, são bastante triviais – Exploração de vulnerabilidades RDP e phishing de e-mail tornou-se o alfa e o ômega da grande maioria dos ataques cibernéticos.

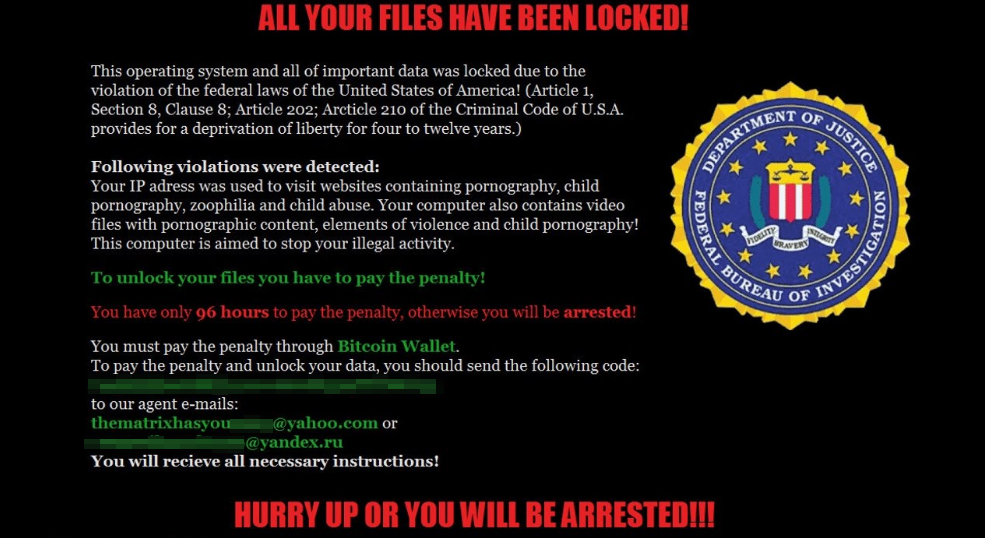

Família STOP/Djvu Ransomware

Ativo: Fevereiro 2018 - agora

Dano: não calculado

Resgate: $490-$980

Favorito, ameaça principal, principal ator de ameaça em todo o mercado – todas essas palavras são sobre ransomware STOP/Djvu. Apesar de ter havido uma espécie de queda de atividade nos últimos 6 meses, STOP ransomware não deu a ninguém o primeiro lugar, retendo mais 50% de todas as infecções. Ele ataca principalmente indivíduos e, portanto, utiliza métodos de disseminação automatizados. Spam de e-mail, cracks de programas falsos, hacktools – eles atuam como a fonte mais popular desse malware. Atualmente, Recursos do ransomware Djvu acabaram 600 variantes – eles diferem pelas extensões que adicionam aos arquivos durante a criptografia. Este ransomware apresenta uma tática anti-detecção bastante única: cada nova amostra é reembalada de uma maneira específica, então não é possível detectá-lo com mecanismos baseados em assinatura.

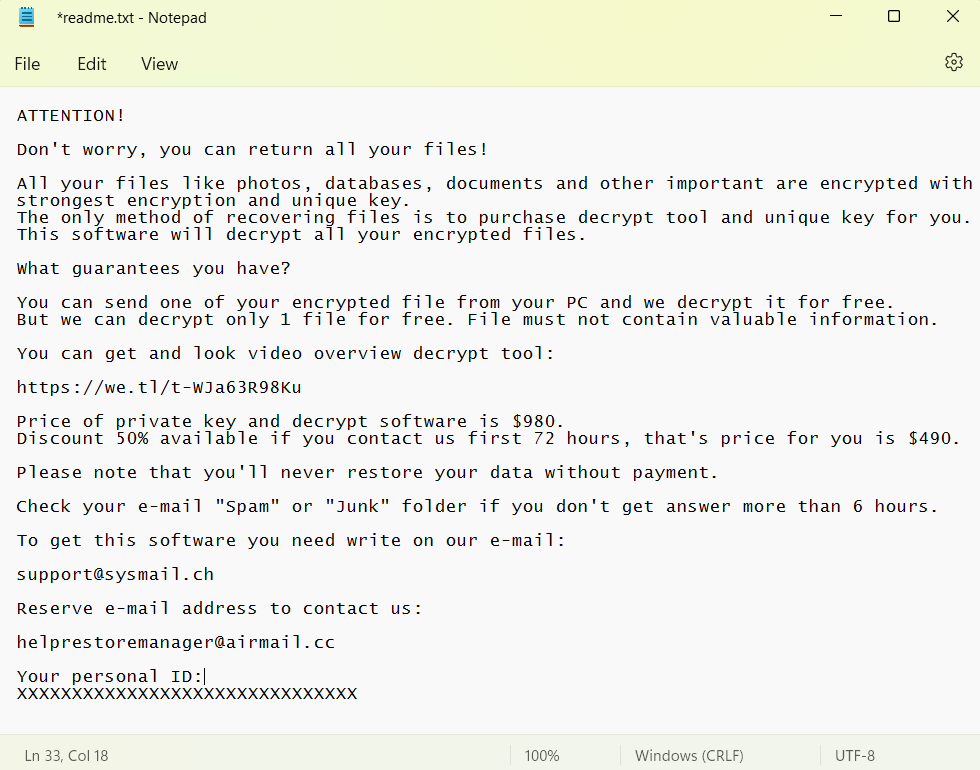

Grupo Matriz Ransomware

Ativo: dezembro 2016 - agora

Dano: não calculado

Resgate: $120,000 em média

Matrix é mais um veterano, que está funcionando desde tarde 2016. É um tempo imensamente longo para ransomware para funcionar sem qualquer interrupção, rebranding ou reestruturação. O Grupo só pode orgulhar-se de tal termo devido à sua flexibilidade no ambiente em rápida mudança. Através destes 6 anos, eles mudaram as formas de propagação várias vezes, e ajustou o ransomware exato também. Primeiro, eles conseguiram entrar no sistema e expandir suas atividades por meio de vulnerabilidades de atalhos do Windows, Kit de exploração RIG e phishing. Atualmente, a opção deles é praticamente clássica – exploração de vulnerabilidades RDP. A característica distintiva deste malware são os seus banners leia-me – assustadores e engraçados ao mesmo tempo.

Grupo Snatch Ransomware

Ativo: tarde 2018 - agora

Dano: sobre 200 empresas hackeadas

Resgate: $2,000 – $35,000

Usar referências a filmes populares não é típico de ransomware. Mas isso não impediu que essa gangue se nomeasse depois do Snatch de Guy Ritchie (2000). Um de seus membros usa o apelido BulletToothTony, e o e-mail de contato é [email protected]. Eles reivindicaram sobre si mesmos abertamente em fóruns Darknet, junto com a busca por novos afiliados lá. A última vez que a gangue se tornou menos pública, preferindo atacar empresas a poupar negociações. O ransomware que o grupo Snatch usa está escrito em Golang – não é um recurso muito comum que torna mais difícil a detecção. A propagação geralmente depende da força bruta RDP, raramente – phishing por e-mail.

VoidCrypt Ransomware

Ativo: abril 2020 - agora

Dano: >800 companies attacked

Resgate: depende muito de uma vítima

Alguns ransomware são perigosos devido à sua consistência e software de alta qualidade. Isso não é uma história sobre VoidCrypt – que é perigoso devido à sua imprevisibilidade. Em primeiro lugar, seu malware é frequentemente modificado, tornando difícil detectar e impossível prever seus efeitos. Enquanto isso, contatá-los por e-mail muitas vezes não produz nenhum efeito – você pode não receber nenhuma resposta. E na mensagem exata, você recebe ameaças de aumentar a quantia se não conseguir contatá-los a tempo. Tal comportamento é constrangedor, especialmente porque o VoidCrypt geralmente ataca usuários únicos. A base de código deste malware parece ser usada em vários outros exemplos de ransomware, apesar do fato de que eles não reivindicam nenhuma relação.

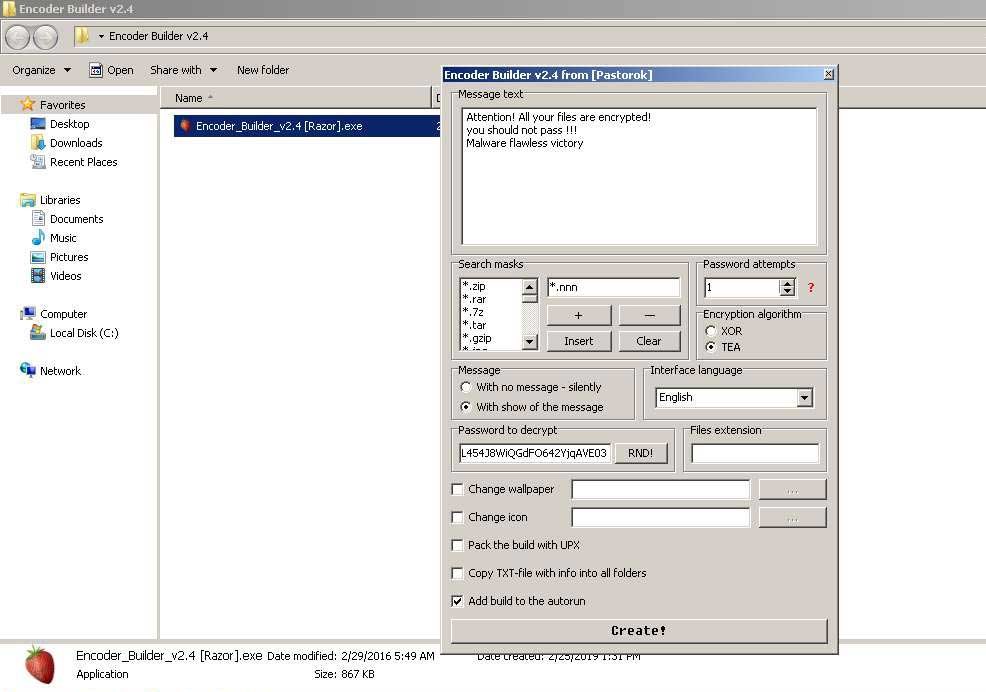

Família Xorist Ransomware

Ativo: dezembro 2010 - agora

Dano: não calculado

Resgate: 0.05-2 Bitcoin

Esse, aparentemente, é a família de ransomware mais antiga em execução atualmente. Claro, variantes modernas compartilham apenas alguns detalhes com o original, lançado em 2010. Mas os numerosos descendentes que teve durante estes 12 anos de história tornam bastante difícil calcular o número de vítimas.. As primeiras versões do Xorist apresentavam contato com os extorsionistas não por e-mail, mas via SMS. Ele também usa uma cifra mais fraca – AES-128 em vez da versão de 256 bits. Ainda, isso não incomodou este ransomware para ser eficaz. O construtor deste ransomware foi vazado para o público, e parece uma ferramenta mal projetada para skiddies. Aparentemente, esse construtor é a chave para um número tão grande de ramificações.

Família HiddenTear Ransomware

Ativo: Agosto 2015 – agora

Dano: não calculado

Resgate: depende da variante

Talvez, a coisa mais estranha que você pode imaginar é um ransomware de código aberto. E aqui está – HiddenTear. Este malware foi inicialmente projetado para fins educacionais, pelo pesquisador turco Utku Sen. No entanto, uma vez que seu código fonte apareceu no GitHub, bandidos começaram a usá-lo após pequenos ajustes. A variante original apresentava a criptografia de apenas 1 pasta e usou uma cifra com uma falha que tornou possível forçar a chave com força bruta. Corrigir esses problemas não é uma tarefa difícil, assim, após certo “avanço”, era tão bom quanto um ransomware completo. É usado por várias gangues de crimes cibernéticos em todo o mundo.

Família Dharma Ransomware

Ativo: Fevereiro 2016

Dano: em volta 1000

Resgate: média $8,620, atingindo o pico em $15,000

O primeiro nome deste ransomware foi CrySiS – e foi real até cedo 2017. Só então o nome Dharma apareceu, é por isso às vezes você pode ver que se chama Dharma/CrySiS. Praticamente no mesmo formato, existe hoje em dia, em 2022, atacando principalmente empresas. A Dharma é conhecida por contratar hackers inexperientes – eles postam muitas mensagens em fóruns sobre seu programa de recrutamento. Ainda, além de lidar com amadores, eles dominaram a violação de RDP. Tipicamente, eles passam por credenciais de phishing para conexão remota ou por uma simples força bruta.