Especialistas da Universidade do Ruhr relatado um IMP4GT (Ataques de personificação em redes 4G) problema. Dispositivos modernos habilitados para LTE são vulneráveis ao IMP4GT, portanto, ameaça quase todos os smartphones, comprimidos, e dispositivos IoT.

Bug permite simular rede de operadora de outro usuário, o que significa que um invasor poderá emitir assinaturas pagas às custas de outras pessoas ou publicar algo (por exemplo, documentos secretos) sob a máscara de outros arquivos.

“Nas redes móveis, a autenticação mútua garante que o smartphone e a rede possam verificar suas identidades. Em LTE, a autenticação mútua é estabelecida no plano de controle com uma autenticação comprovadamente segura e um protocolo de acordo de chave. No entanto, a falta de proteção de integridade do plano do usuário ainda permite que um adversário manipule e redirecione pacotes IP”, - escrevem especialistas da Universidade do Ruhr.

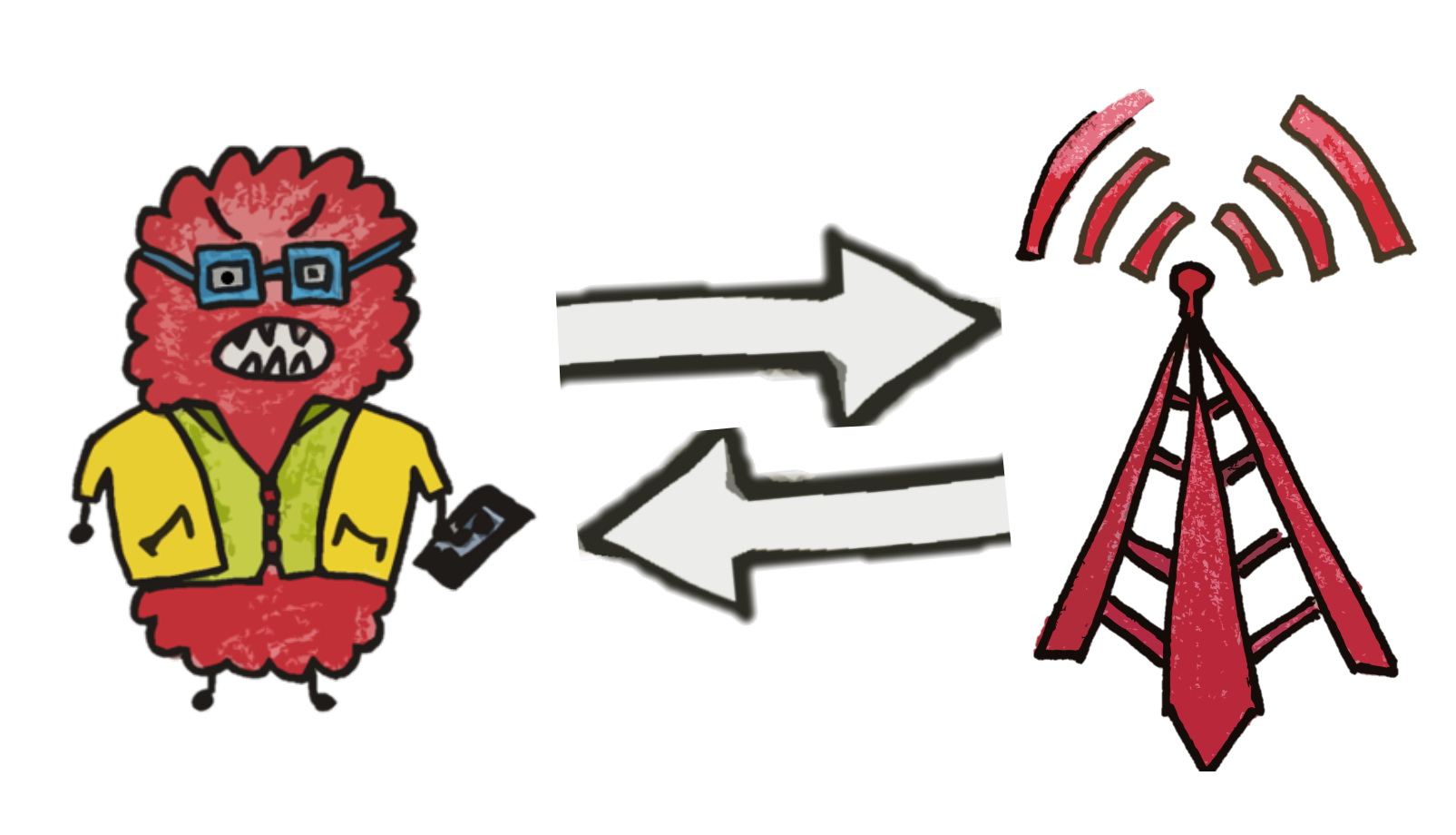

Um elemento-chave dos ataques IMP4GT é o rádio definido por software (é por isso que um atacante deve estar perto de sua vítima para realizar um ataque). Tal dispositivo é capaz de interceptar sinais entre um dispositivo móvel e uma estação base, e, usando-os, enganar um smartphone para que ele se entregue a uma estação base, ou, pelo contrário, enganar uma rede para que ela finja ser um smartphone. Assim que o canal de comunicação estiver comprometido, começa a manipulação dos pacotes de dados que circulam entre o dispositivo e a estação base.

“Os pacotes de dados entre o telefone móvel e a estação base são transmitidos de forma criptografada, que protege os dados de ouvir. No entanto, é possível modificar esses pacotes de dados. Não sabemos o que está no pacote de dados, mas podemos provocar erros alterando bits de 0 para 1 ou de 1 para 0”, – dizem os especialistas.

Como resultado, tais bugs podem forçar o dispositivo móvel e a estação base a descriptografar ou criptografar mensagens, converter informações em texto simples, ou criar uma situação em que um invasor possa enviar comandos sem autorização.

Essas equipes podem ser usadas para adquirir assinaturas pagas ou reservar serviços (quando outra pessoa paga a conta), mas também podem ter consequências mais graves. Por exemplo, um invasor pode visitar sites com a conta de outra pessoa e transmitir informações em nome de outra pessoa, substituindo assim outras pessoas.

Os autores do estudo enfatizam que os ataques IMP4GT são perigosos para algumas redes 5G. A vulnerabilidade pode ser eliminada nas redes 5G através da introdução de proteção de integridade obrigatória ao nível do utilizador, mas isso exigirá despesas consideráveis por parte dos operadores de telecomunicações (proteção adicional gerará grandes transferências de dados, e estações base precisam de mudanças), bem como substituir smartphones existentes.

Especialistas apresentarão relatório detalhado sobre o problema no Simpósio NDSS 2020 conferência, que em breve será realizado em San Diego.

Finalmente, Lembro que a privacidade dos dados é algo bastante instável, e assim: por exemplo, US authorities can hack iPhone, but may have difficulties with Android.