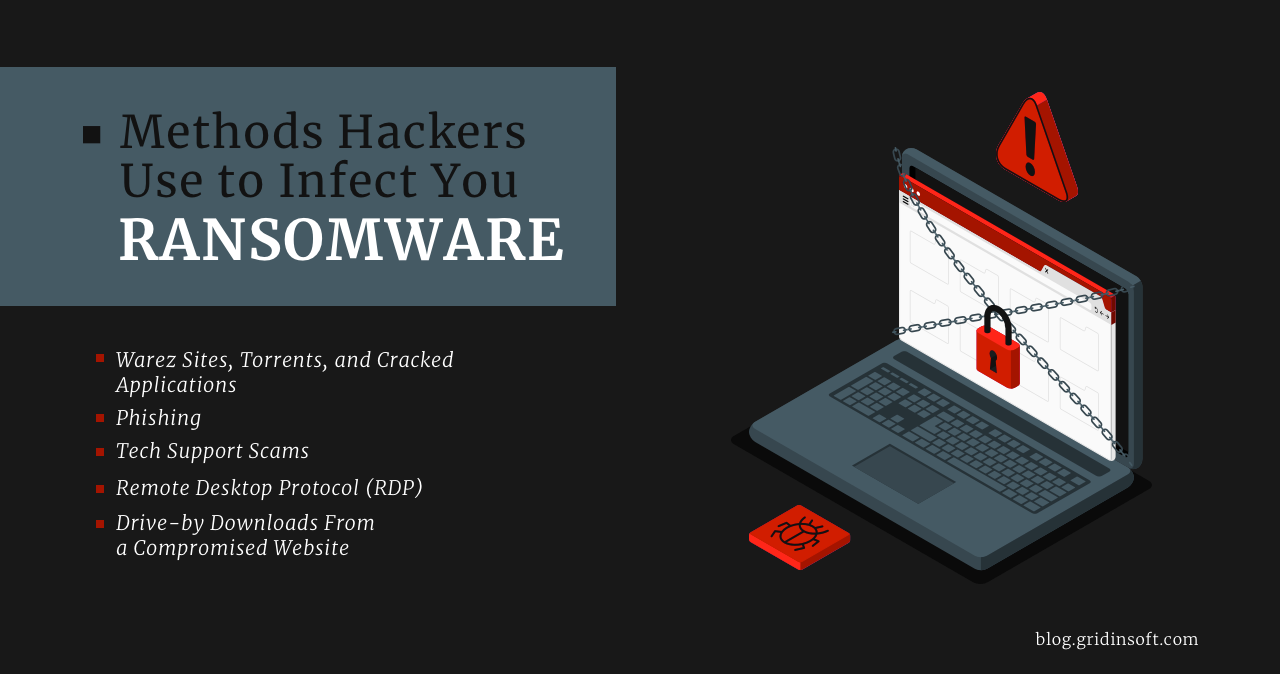

Ransomware chega às manchetes quase diariamente. E a maioria dos incidentes tem como alvo grandes corporações com capital suficiente para justificar o ataque. Mas às vezes as pessoas comuns também são infectadas. Alguns invasores escolhem coleções pequenas, mas constantes, com um “espalhe e reze” abordagem. E à luz dos acontecimentos recentes, podemos ver um aumento dos ataques aos consumidores. Então hoje, veremos os principais vetores de ataque que os invasores usam para nos infectar com malware de criptografia de dados.

Ransomware é malware que pode criptografar dados para ganhar dinheiro. Tipicamente, invasores deixam uma nota de resgate. Ele contém instruções sobre como pagá-los para obter a chave de descriptografia. E com o advento do digital, moedas não rastreáveis, como bitcoin, o número de ataques aumentou na última década. Próximo, veremos cinco das implantações de ransomware mais comuns que os invasores usam.

Sites Warez, Torrentes, e aplicativos crackeados

Os locais mais comuns para infecções por ransomware são sites warez e torrent. Lá, as pessoas geralmente baixam conteúdo pirata ou pacotes de software não oficiais que provavelmente não serão verificados. Por isso, essas mídias questionáveis são locais ideais para a propagação de ransomware. Os invasores carregam seu malware dentro dos hacks de jogos populares, ou filmes – e anunciá-los como limpos e seguros. Usuários confiáveis baixam arquivos infectados por malware e, na tentativa de executá-los, implantar o ransomware com suas próprias mãos.

Para prevenir infecção por ransomware, evite repositórios de software não oficiais, sites warez, e torrentes ilegais! A pirataria é terrível por si só. O uso, distribuição, e a criação de hacks para o software são ilegais e implicam responsabilidade criminal. Também há uma boa chance de você obter um programa ransomware em seu computador, em vez de software gratuito..

Phishing

Hoje, phishing e-mails são o método mais comum de distribuição de malware para hackers e organizações de hackers patrocinadas pelo governo. Os hackers se tornaram mais habilidosos na criação de e-mails que induzem os funcionários a clicar em links ou baixar um arquivo com código malicioso. Os antigos e-mails de phishing de um príncipe nigeriano que quer compartilhar parte de sua fortuna com você (por uma pequena taxa) estão longe do passado. Eles agora foram substituídos por e-mails atraentes que replicam o logotipo e a marca da empresa. Esses e-mails de phishing podem ter vários formatos, tamanhos, e cores, mas eles têm uma coisa em comum: um senso de urgência.

Um sinal de e-mail de phishing é o endereço de e-mail do remetente. O remetente pode parecer legítimo na maioria dos casos, como “Suporte da Microsoft.” No entanto, o endereço de e-mail associado é algo falso, como [email protected]. Em anexos, hackers usam formatos de arquivo padrão, como Word, PDF, Excel, e ZIP para tornar a mensagem menos suspeita. Se o anexo for aberto, o ransomware entrega imediatamente sua carga criptografando e armazenando os arquivos para o hacker. Informe sua equipe interna de segurança de TI se você receber um e-mail e achar que é um e-mail de phishing. Eles poderão avaliá-lo e bloqueá-lo se necessário. Se você não tiver um grupo interno de segurança de TI, bloqueie-o em seu filtro de spam e exclua-o.

Golpes de suporte técnico

Outra maneira aparentemente óbvia de ser infectado por ransomware é trapaceando com suporte técnico. Isso pode estar relacionado ao ponto anterior, mas é melhor mencioná-lo separadamente. Nesse caso, golpistas têm como alvo populações vulneráveis, como os idosos. Eles enganam a vítima para que lhe dê acesso remoto ao seu computador, então lance um ataque. Houve casos conhecidos em que golpistas de suporte técnico realizaram ataques sem sequer usar ransomware real. Em vez de, eles usaram Syskey. Este componente do Windows NT criptografa o Security Account Manager (SAM) banco de dados usando uma chave de criptografia RC4 de 128 bits. Décadas depois, Syskey foi removido do Windows 10 porque foi abusado em ataques de ransomware, e sua criptografia tornou-se insegura à medida que a tecnologia evoluiu.

Protocolo de área de trabalho remota (PDR)

Uma maneira de implantar o Ransomware pode ser RDP protocol. O RDP geralmente inicia solicitações na porta 3389. Esta porta pode se tornar uma porta de entrada para ataques de ransomware se estiver aberta. Os invasores usam scanners de portas para encontrar sistemas na Internet com portas abertas. Uma vez identificados os sistemas, eles vão tentar usar ataques de força bruta para fazer login como administrador. Como o Microsoft Windows é usado há mais de 90% dos países do mundo, os criminosos têm muitas oportunidades de roubar dados, especialmente de pequenas empresas. Felizmente, esse problema tem solução, e há várias etapas que você pode seguir para proteger endpoints RDP.

- Primeiro, alterar a porta padrão 3380.

- Então habilite autenticação de dois fatores para sessões remotas e exigem autenticação em nível de rede de novos usuários.

- Use um VPN para restringir o acesso a usuários corporativos.

- Também, se possível, desabilitar conexões abertas e feche as portas quando não estiver em uso.

Downloads drive-by de um site comprometido

Outra maneira pela qual os invasores podem entregar ransomware é downloads drive-by. Esses downloads maliciosos são realizados sem o conhecimento do usuário quando ele visita um site comprometido. Os invasores geralmente exploram vulnerabilidades conhecidas no software de sites legítimos para iniciar downloads drive-by. Em seguida, eles usam essas vulnerabilidades para injetar código malicioso em um site ou redirecionar a vítima para outro site que eles controlam e que hospeda kits de exploração.. Eles permitem que hackers escaneiem silenciosamente o dispositivo visitado em busca de pontos fracos específicos e, se detectado, execute o código em segundo plano sem que o usuário pressione um botão. O usuário desavisado é subitamente confrontado com uma nota de resgate avisando-o sobre a infecção e exigindo que ele pague para ter acesso aos arquivos.

À primeira vista, isso pode parecer algo encontrado apenas em pequenos, sites obscuros, mas não é. Os downloads drive-by não se limitam a sites pouco conhecidos. Eles ocorrem em alguns dos sites mais populares do mundo, incluindo o New York Times, BBC, e NFL. Todos eles foram atacados por ransomware por meio de anúncios sequestrados. Também entre os programas de ransomware populares que exploram as vítimas por meio de downloads drive-by estão os seguintes:

- CriptoWall

- Princesa Armário

- CriptaXXX

Conclusão

O ransomware se tornou a forma favorita dos cibercriminosos gerarem receita. É fácil comprar na darknet através do Ransomware-as-a-Service (RaaS), e os ataques são relativamente fáceis de lançar usando um dos métodos acima. Portanto, as organizações precisam estar cientes de como os ataques podem atingir seus sistemas e tomar medidas proativas como parte de uma abordagem de segurança em camadas para se protegerem e garantirem a continuidade dos negócios. A maneira mais fácil de se tornar vítima de ransomware é não ser proativo em sua estratégia de defesa. Os invasores geralmente escolhem frutas mais fáceis de alcançar, contando com erro humano e software sofisticado para espalhar a infecção. Portanto, não subestime a importância da autoeducação sobre as últimas tendências de malware e como reforçar as defesas do seu sistema..

A Gridinsoft vem impedindo ataques de ransomware há anos para garantir a continuidade e a produtividade dos negócios. Experimente a proteção contra ransomware, uma ferramenta de proteção para Windows, para detectar e proteger contra ataques destrutivos.