Um grupo conjunto de especialistas do Centro Nacional de Pesquisa Científica da França e da Universidade Técnica de Graz publicou um relatório sobre novos vetores de ataque para processadores AMD. Pesquisadores disseram que os processadores AMD são vulneráveis a dois ataques.

Estes problemas, descoberto por especialistas em 2019, afetar a segurança dos dados processados pelos processadores e pode levar ao roubo de informações confidenciais, bem como comprometimento da segurança.

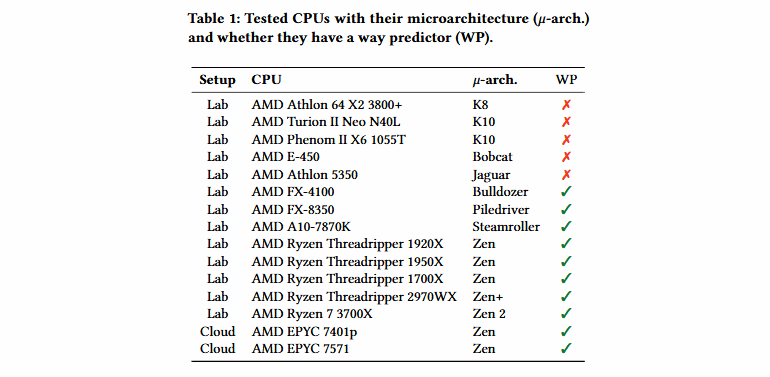

É relatado que os processadores AMD, liberado entre 2011 e 2019, são vulneráveis a bugs (a tabela pode ser vista abaixo). Além disso, os pesquisadores notificaram os engenheiros da AMD sobre suas descobertas em agosto 2019, mas a empresa não considerou necessário emitir patches, uma vez que não considerou estes problemas como o novo (ou proativo – especulativo) ataques. Claro, pesquisadores discordam disso.

Problemas descobertos por especialistas afetam o mecanismo preditor no Camada L1D 1 cache de dados. Esta funcionalidade orientada para o desempenho foi introduzida nos processadores AMD em 2011, reduz o consumo de energia.

Então, de acordo com um relatório publicado, a maneira como o preditor calcula µTag aplicando uma função hash não documentada ao endereço virtual. ΜTag é então usado para determinar o canal de cache da tabela. Aquilo é, o processador não deve comparar a tag de cache com todas as opções possíveis, que pode reduzir o consumo de energia.

“Nossos ataques demonstram que a arquitetura AMD é vulnerável a ataques a canais de terceiros,” dizem os cientistas.

Os pesquisadores conseguiram reverter o mencionado “função não documentada” usado pelos processadores AMD e detecta dois vetores de ataque: Colidir + Sondar e Carregar + recarregar. Esses ataques de canal lateral são, em muitos aspectos, semelhantes aos clássicos Rubor + recarregar e Melhor + Sondar, que foram usados anteriormente por outros especialistas em segurança da informação para extrair dados de processadores Intel.

Ao mesmo tempo, os autores do relatório têm certeza de que os problemas descobertos diferem de outros ataques por meio de canais de terceiros. Portanto, na opinião deles, Colidir + Sonda e carga + Recarregar não são ataques teóricos, mas problemas que podem ser facilmente usados na vida real, e por isso, o invasor não precisa de acesso físico ou equipamento especial. Por exemplo, especialistas afirmam que exploraram ataques na nuvem usando JavaScript.

Então, durante um experimento no processador AMD, foi possível lançar um processo malicioso que usou um canal oculto de extração de dados para roubar dados de outro processo. A taxa de “descarga” de dados foi 588.9 KB/s.

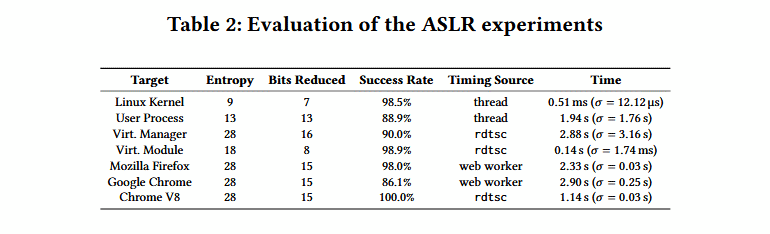

A colisão + O ataque de sonda foi adaptado para reduzir a entropia de vários ASLR (Randomização de layout de espaço de endereço) implementações. Se o invasor conseguiu contornar a proteção ASLR, ele realmente tem a oportunidade de prever onde o código será executado, e planejar novos ataques.

Os pesquisadores disseram que comprometeram o núcleo ASLR em um sistema Linux totalmente atualizado, bem como ASLR para sistemas operacionais e aplicativos executados em ambientes virtuais e de nuvem. Esses ataques exigiram a introdução de código malicioso na máquina alvo, no entanto, é relatado que o ataque é possível através da Internet: usando JavaScript malicioso no navegador.

“Testamos nossa prova de conceito no Chrome 76.0.3809 e Firefox 68.0.2, bem como no motor Chrome V8. No Firefox, conseguimos reduzir a entropia em 15 pedaços com um 98% taxa de sucesso e tempo médio de execução de 2.33 é (σ = 0,03s, n = 1000). No Chrome, alcançamos uma taxa de sucesso de 86.1% e um prazo médio de entrega de 2,90s (σ = 0,25s, n = 1000)”, - especialistas escrevem.

Além disso, a colisão + O ataque de investigação foi usado com sucesso para recuperar uma chave de criptografia de uma implementação de tabela AES T.

No Twitter, um dos especialistas admitiu publicamente que os bugs encontrados não poderiam ser comparados com Meltdown e Zombieload, qual Os processadores Intel estão sujeitos a.

“Esta vulnerabilidade é tão grave quanto Meltdown ou Zombieload? Certamente não. Os ataques vazam alguns metadados. Meltdown e Zombieload vazam toneladas de dados reais”, – disse Saudações Daniel (@lavados).

O anúncio oficial da AMD diz que a empresa não considera os problemas descritos como novos ataques especulativos, já que esses problemas são resolvidos com a instalação de outras correções lançadas anteriormente para problemas antigos de canal lateral.

Deixe-me lembrá-lo de que nos últimos anos os processadores AMD foram reconhecidos como vulneráveis a problemas de canal lateral como Spectre v1 (CVE-2017-5753), Espectro v1.1 (CVE-2018-3693), Espectro v1.2, Espectro v2 (CVE -2017-5715), CVE-2018-3640, SpectreNG (CVE-2018-3639), SpectreRSB, NetSpectre, bem como um conjunto de bugs L1TF (Falha no terminal L1) ou prenúncio.

Por sua vez, os pesquisadores garantiram aos repórteres do ZDNet publicação que a resposta da AMD foi “muito enganosa,” e a empresa não interagia com equipe de especialistas desde agosto passado, aquilo é, já que a divulgação privada de informações sobre os problemas. Além disso, os próprios ataques supostamente até hoje funcionam em sistemas operacionais completamente atualizados, com o firmware e software mais recentes.

No entanto, os fornecedores não são os primeiros a adiar soluções to problems and thereby endanger users.