Os especialistas da Loginsoft relataram cinco vulnerabilidades graves encontradas em alguns modelos de roteadores D-Link. Pior ainda, o suporte para alguns dispositivos vulneráveis já foi descontinuado, o que significa que eles não receberão patches, enquanto explorações de PoC para problemas já foram tornadas públicas.

Entre os problemas descobertos pelos pesquisadores estavam: ataques XSS refletidos; um buffer overflow para descobrir as credenciais do administrador; ignorar autenticação; execução arbitrária de código. Basicamente, qualquer pessoa com acesso à página de administração do dispositivo pode realizar os ataques listados, mesmo sem conhecer as credenciais.

"Felizmente, na maioria dos casos, para obter acesso à interface de administração, um invasor deve estar na mesma rede que o roteador (por exemplo, pode ser uma conexão a um ponto de acesso público ou a uma única rede interna)”, – dizem os especialistas da Loginsoft.

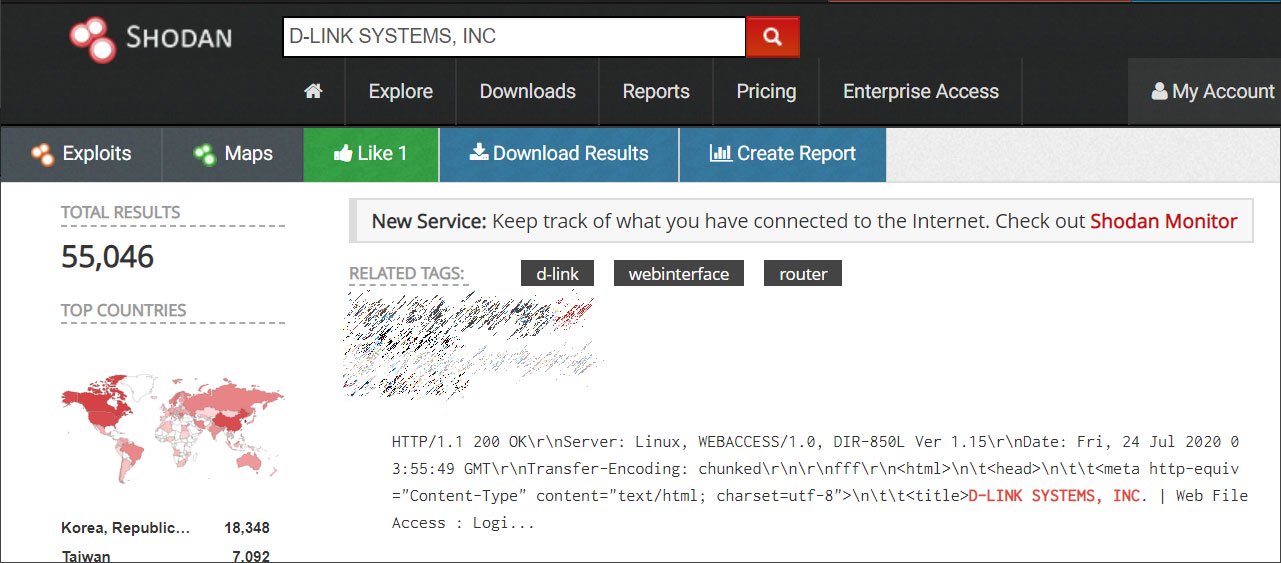

A situação é seriamente complicada pela oportunidade de conexão remota ao roteador: então o invasor só precisará fazer uma solicitação do endereço IP do roteador, ignorar autenticação, e assumir o controle do dispositivo e da rede. De acordo com o mecanismo de busca Shodan, mais do que 55,000 Dispositivos D-Link atualmente podem ser acessados remotamente.

Os especialistas da D-Link têm já publicado uma lista de todos os dispositivos vulneráveis a cinco novos problemas. Alguns desses bugs foram relatados em fevereiro 2020, enquanto a pesquisa da Loginsoft, de acordo com a empresa, foi realizado em março.

Ao mesmo tempo, a empresa não especifica quais serão os dispositivos DAP-1522 e DIR-816L, para os quais o suporte e o lançamento de atualizações já foram descontinuados. Esses roteadores executando firmware 1.42 (e depois) e 12.06.B09 (e depois) permanecem vulneráveis e não há como corrigi-los.

No entanto, para outro modelo antigo, DAP-1520, D-Link abriu uma exceção e lançou uma versão beta do patch (1.10b04Beta02).

Tudo lembrou uma história curiosa sobre vulnerabilidades em produtos D-Link, quando, por 8 anos, o botnet Cereals IoT usou uma das vulnerabilidades no NAS e NVR da D-Link para… baixar anime.

Lista de vulnerabilidades divulgadas:

- CVE-2020-15892: PAD 1520: Estouro de buffer no binário `ssi`, levando à execução arbitrária de comandos.

- CVE-2020-15893: DIR-816L: Vulnerabilidade de injeção de comando no UPnP através de um pacote M-SEARCH criado

- CVE-2020-15894: DIR-816L: Função de administração exposta, permitindo acesso não autorizado às poucas informações confidenciais.

- CVE-2020-15895: DIR-816L: Vulnerabilidade XSS refletida devido a um valor sem escape na configuração do dispositivo

- CVE-2020-15896: DAP-1522: Função de administração exposta, permitindo acesso não autorizado às poucas informações confidenciais.