O programador suíço Till Kottmann estuda vários dumps de domínio público há muito tempo e parece que encontrou algo interessante, então agora a gigante de TI Intel está investigando o vazamento de dados.

Till Kottmann coleta dados despejados acidentalmente de grandes empresas tecnológicas, informações das quais vazam através de repositórios mal configurados, servidores em nuvem e portais online.

No entanto, Kottman enfrentou um tipo diferente de vazamento esta semana.

Um hacker anônimo, que afirma ter hackeado a Intel no início deste ano, carregou Mega e enviou a Kottman um 20Despejo de GB contendo o código-fonte da empresa e documentos internos (incluindo aqueles marcados como “confidenciais” ou “secretos, não para divulgação”). O invasor garantiu que esta é apenas a primeira parte dos dados roubados. Atualmente, o despejo pode ser facilmente encontrado em rastreadores de torrent, compartilhamento de arquivos e assim por diante.

“Interessantemente, entre os códigos-fonte, associado ao Intel Purely Refresh para processadores Xeon, foram encontrados comentários, contendo a palavra ‘backdoor’, e alguns arquivos criptografados do despejo foram protegidos por senhas simples, como ‘Intel123’ e ‘Intel123′”, - diz Till Kottmann.

Embora eu tenha falado sobre ataques a processadores Intel antes, mas esta é a primeira vez que ouço falar de vazamentos na empresa.

Jornalistas da ZDNet relatório que eles mostraram o lixo para especialistas, especializada em processadores Intel, e consideraram a informação confiável (embora desejassem permanecer anônimos devido ao lado ético da questão).

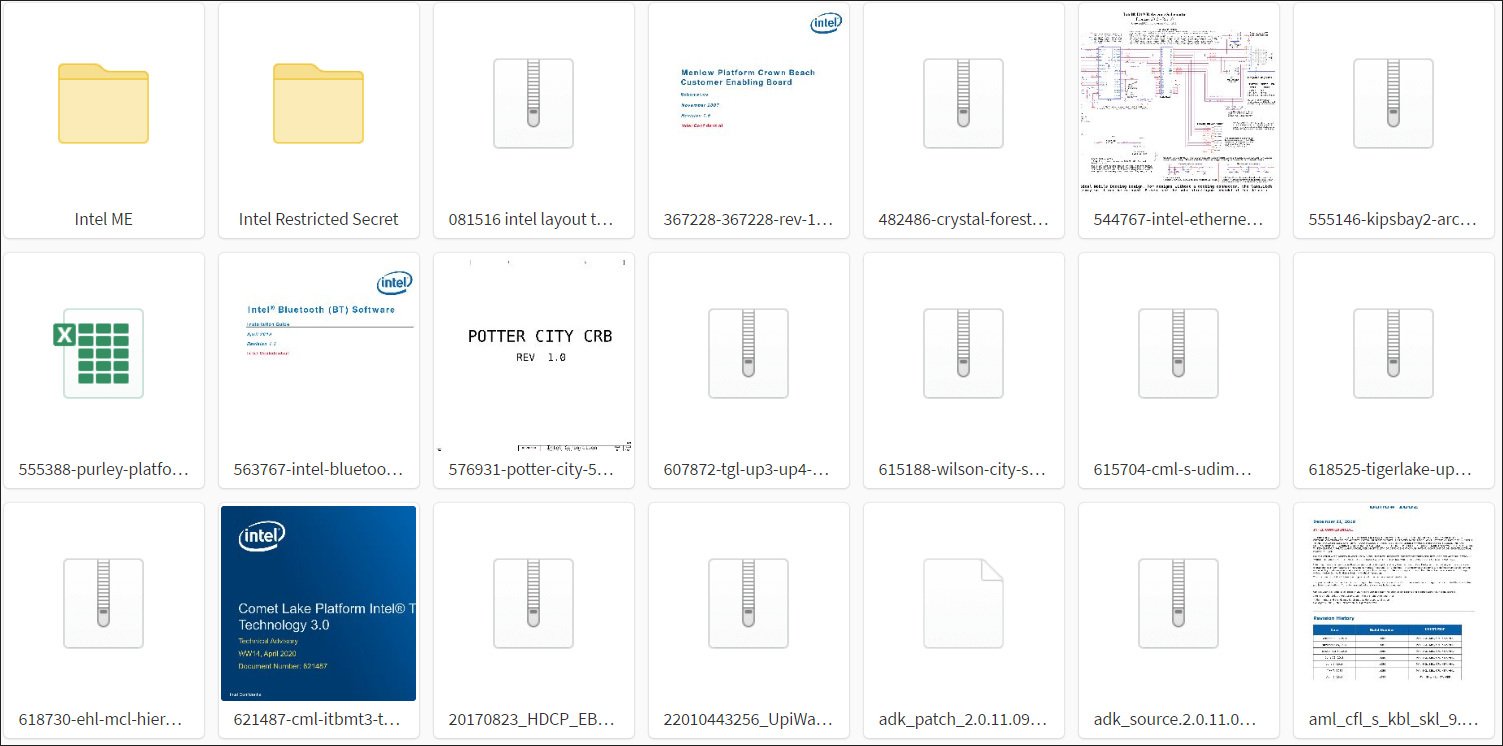

De acordo com análise da própria publicação, o vazamento contém propriedade intelectual da Intel, incluindo aquele relacionado ao projeto e construção de vários chipsets.

“Os arquivos contêm especificações técnicas, guias de produtos, e manuais para processadores datados de 2016”, – de acordo com jornalistas da ZDNet.

A maioria dos documentos e fontes está relacionada ao Lago Kaby plataforma e o próximo Lago Tigre, embora um pequeno número de documentos se refira a outros produtos, incluindo aqueles desenvolvidos por Intel para SpaceX.

Parece que o despejo não contém dados confidenciais sobre clientes ou funcionários da Intel, mas ainda não se sabe, a quais outras informações o hacker desconhecido poderia ter obtido acesso.

Até Kottman escrever que o despejo inclui:

- Guias de treinamento do Intel ME + (clarão) ferramentas + amostras para diversas plataformas;

- Kabylake (Plataforma Purley) Código de referência do BIOS e código de amostra + código de inicialização (alguns exportados de repositórios git com histórico completo);

- Intel CEFDK (Kit de desenvolvimento de firmware para eletrônicos de consumo) fontes

- Silício / Códigos-fonte FSP para várias plataformas;

- várias ferramentas para desenvolvimento e depuração;

- Simulação Simics para Rocket Lake S e possivelmente outras plataformas;

- vários roteiros e outras documentações;

- Binários de driver de câmera desenvolvidos pela Intel para SpaceX;

- esquemas, documentos, ferramentas + firmware para plataforma Tiger Lake não lançada;

- Vídeos tutoriais do Kabylake FDK;

- Hub de rastreamento Intel + arquivos decodificadores para várias versões do Intel ME;

- Referência Elkhart Lake Silicon e exemplos de código de plataforma

- Dados relacionados ao Verilog para várias plataformas Xeon;

- depuração de BIOS / Compilações TXE para várias plataformas;

- SDK de inicialização (zip criptografado);

- Intel Snowridge / Simulador de Processo Snowfish ADK;

- vários esquemas;

- Modelos de marketing Intel (InDesign).

Funcionários da Intel disseram que já estavam investigando a situação, mas negou que a empresa tenha sido afetada pelo hack. Em vez de, eles acreditam que o vazamento pode ter ocorrido porque alguém teve acesso ao Intel Resource and Design Center, baixou dados confidenciais de lá sem permissão, e depois compartilhe com um pesquisador suíço.

Interessantemente, o próprio invasor afirma que obteve acesso às informações por meio de um servidor desprotegido hospedado no Akamai CDN, e não usar a conta do Intel Resource and Design Center.