Nos últimos dois anos, o trabalho remoto tornou-se parte integrante do cenário empresarial mundial. No entanto, para tornar o trabalho remoto mais eficiente, os funcionários precisam de acesso à rede da empresa onde quer que estejam. Uma rede privada virtual (VPN) resolve isso permitindo que funcionários remotos se conectem diretamente à rede, realizando tarefas como se estivessem no escritório. VPNs usam dois tipos básicos de protocolos de segurança, IPsec e SSL, e é essencial entender suas diferenças para garantir a segurança. Vamos comparar a criptografia IPSec e SSL da perspectiva do usuário final da VPN.

Os princípios básicos da criptografia VPN

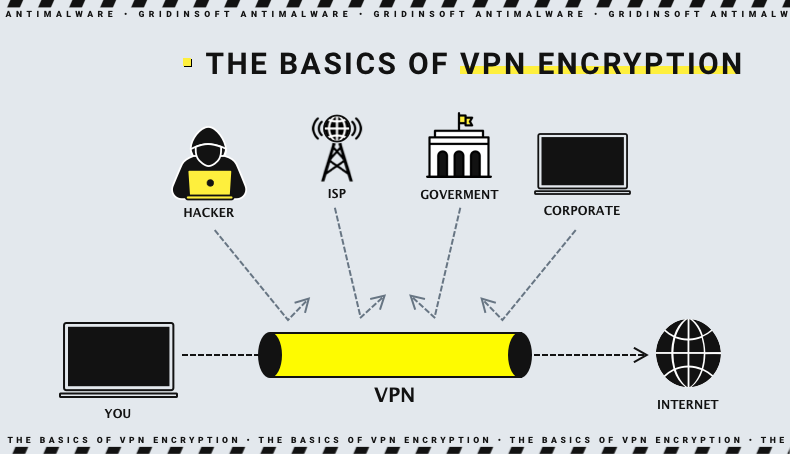

Uma VPN criptografa todo o seu tráfego de Internet então só pode ser descriptografado usando a chave correta. Antes de sair do seu dispositivo, os dados de saída são criptografados e enviados para o servidor VPN, que descriptografa os dados usando a chave apropriada. De lá, suas informações são enviadas ao seu destino, como um site. Por aqui, a criptografia impede que qualquer pessoa que possa interceptar os dados entre você e o servidor VPN descriptografe o conteúdo. Este pode ser o seu ISP, uma agência governamental, ou hackers. Em alguns casos, eles podem ser sinônimos um do outro.

Com tráfego de entrada, acontece a mesma coisa, apenas na ordem inversa. Por exemplo, quando os dados vêm de um site, ele vai primeiro para o servidor VPN, é criptografado, e chega ao seu dispositivo. Seu dispositivo descriptografa os dados, e você pode navegar no site normalmente. Tudo isso garante que seus dados da Internet permaneçam privados e does not fall into the hands of unauthorized parties. Mas, claro, se o provedor VPN não mantém muitos dados sobre seus usuários e não os fornece por ordem da polícia.

Os tipos de criptografia podem diferir das seguintes maneiras:

- A persistência da criptografia, ou o método e grau em que seus dados são criptografados.

- Como as chaves de criptografia são gerenciadas e trocadas

- Quais interfaces, protocolos, e portas eles usam

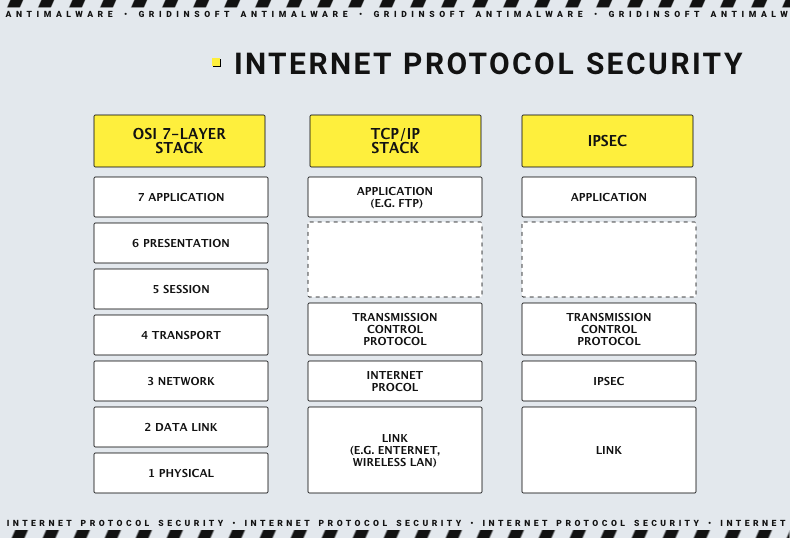

- O que OSI (Interconexão de Sistemas Abertos) camadas em que eles operam

- Quão fácil é implantar

- Desempenho (ler: velocidade)

Diferença entre IPSec e SSL: Segurança

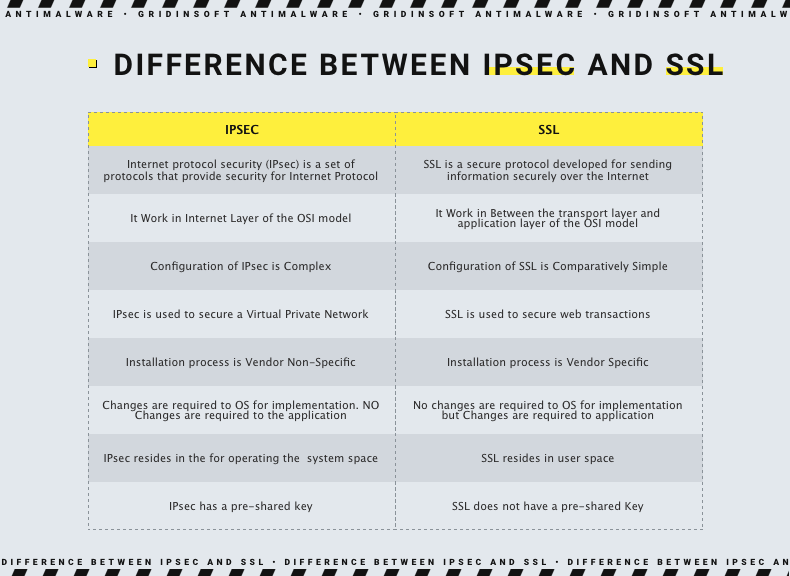

Em poucas palavras, uma ligeira vantagem em favor do SSL. As conexões IPSec requerem uma chave compartilhada no cliente e no servidor para criptografar e enviar tráfego entre si. No entanto, compartilhar esta chave permite que invasores hackeiem ou capturem a chave pré-compartilhada. As VPNs SSL não apresentam esse problema porque usam criptografia de chave pública para negociar o handshake e trocar chaves de criptografia com segurança. Infelizmente, TLS/SSL tem uma lista de outras vulnerabilidades, como Heartbleed.

Algumas VPNs SSL permitem certificados de auto-autenticação não confiáveis e não verificam clientes, que são especialmente comuns em extensões de navegador SSL VPN. Essas redes privadas virtuais permitem que qualquer pessoa se conecte a partir de qualquer computador e são vulnerável a ataques man-in-the-middle. No entanto, isso não se aplica à maioria dos clientes do OpenVPN. Da mesma maneira, SSL geralmente requer patches frequentes para atualizar o servidor e o cliente.

A falta de código aberto para protocolos VPN baseados em IPSec pode preocupar as pessoas que temem espiões e spyware do governo. Por isso 2013, Edward Snowden relatou que os EUA. O programa Bullrun da Agência de Segurança Nacional estava tentando ativamente “inserir vulnerabilidades em sistemas de criptografia comerciais, Sistemas de TI, redes e pontos de extremidade de comunicação usados pelos alvos.” A NSA supostamente usou IPSec para adicionar backdoors e canais secundários que hackers poderiam explorar – mesmo aqueles contratados pelo governo. No fim, a segurança forte é provavelmente o resultado de administradores de rede experientes e cuidadosos, não escolhas de protocolo.

Passagem de firewall

Resumidamente, VPNs baseadas em SSL são mais adequadas para contornar firewalls. No entanto, a maioria dos roteadores Wi-Fi e outros equipamentos de rede contêm firewalls NAT. Portanto, eles rejeitam tráfego de Internet não reconhecido e pacotes de dados sem números de porta para proteção contra ameaças. Pacotes criptografados IPSec (Pacotes ESP) não têm números de porta padrão atribuídos a eles. Portanto, Firewalls NAT podem interceptá-los, o que pode interferir no fluxo de trabalho da VPN IPSec.

Para evitar isso, muitas VPNs IPSec encapsulam pacotes ESP em pacotes UDP. Isso atribui aos dados um número de porta UDP (geralmente UDP 4500). Embora isso resolva o problema da travessia do NAT, o firewall da sua rede pode não permitir pacotes através desta porta. Por isso, administradores de rede em aeroportos, hotéis, e outros locais só podem permitir o tráfego através de protocolos certamente necessários, e UDP 4500 pode não ser um deles.

O tráfego SSL pode passar pela porta 443, que a maioria dos dispositivos conhece como a porta usada para tráfego HTTPS seguro. Como quase todas as redes permitem tráfego HTTPS através da porta 443, é provável que esteja aberto. Além disso, embora o OpenVPN use a porta 1194 por padrão para tráfego UDP, pode ser redirecionado através de portas UDP ou TCP, incluindo porta TCP 443. Isso torna o SSL mais útil para contornar firewalls e outras formas de censura que bloqueiam o tráfego baseado em porta.

Velocidade e confiabilidade

Embora ambos sejam razoavelmente rápidos, IKEv2/IPSec negocia conexões mais rapidamente. A maioria dos protocolos VPN baseados em IPSec demora um pouco mais para negociar conexões do que os protocolos baseados em SSL. No entanto, isso não se aplica a IKEv2/IPSec. IKEv2 é um protocolo VPN baseado em IPSec isso tem mais de uma década. No entanto, ainda é popular entre os provedores de VPN. Sua característica crucial é reconectando rapidamente sempre que a conexão VPN for interrompida. Isso o torna especialmente útil para clientes móveis iOS e Android que nem sempre têm uma conexão confiável ou alternam frequentemente entre Wi-Fi e dados móveis..

Quanto à largura de banda real, as coisas não estão claras aqui, pois há argumentos de ambos os lados. No entanto, de acordo com algumas afirmações, IKEv2/IPSec pode oferecer maior rendimento que OpenVPN, embora ambos os protocolos normalmente usem criptografia AES de 128 ou 256 bits. A camada extra de UDP que muitos ISPs adicionam ao tráfego IPSec para ajudá-lo a passar pelos firewalls aumenta a carga. Isso significa que mais recursos podem ser necessários para processá-lo. No entanto, a maioria das pessoas não notará a diferença porque, na maioria das VPNs de consumo, a taxa de transferência é determinada pelo congestionamento do servidor e da rede, não é o protocolo VPN.

Fácil de usar

IPSec é mais versátil, mas a maioria dos usuários de aplicativos de provedores de VPN não notará a diferença. Porque IKEv2, SSTP, e L2TP são protocolos VPN baseados em IPSec integrados na maioria dos principais sistemas operacionais, eles não exigem necessariamente um aplicativo adicional para executar e funcionar. No entanto, a maioria dos usuários consumidores de VPN ainda usará um aplicativo ISP para se conectar. Além disso, embora o SSL funcione por padrão na maioria dos navegadores da web, você precisará de um aplicativo independente para usar o OpenVPN. Da perspectiva do usuário final, IKEv2 oferece uma interface mais amigável. Isso ocorre porque o IKEv2 se conecta e lida com interrupções mais rapidamente. Dito isto, OpenVPN é mais versátil e pode ser mais adequado para usuários que não conseguem o que precisam com IKEv2.

Se falarmos sobre VPNs corporativas, eles visam fornecer acesso à rede da empresa, não a Internet. O consenso é que SSL é mais adequado para acesso remoto, e o IPSec é preferido para VPNs entre redes. Como o IPSec opera na camada de rede do Modelo OSI, dá ao usuário acesso total à rede corporativa, independentemente do aplicativo. Consequentemente, restringir o acesso a recursos específicos pode ser mais difícil. Por outro lado, As VPNs SSL permitem que as empresas controlem o acesso remoto a aplicativos específicos em um nível preciso.

Geralmente, administradores de rede que trabalham com VPNs descobrem que o gerenciamento de clientes usando SSL é muito mais fácil e consome menos tempo do que usar IPSec.

Conclusão

Se você tiver as duas opções, recomendamos usar IKEv2/IPSec primeiro, e se você tiver algum problema, experimente o OpenVPN. A velocidade da conexão IKEv2 será mais confortável para usuários VPN comuns, ao mesmo tempo que oferece segurança e velocidade comparáveis. No entanto, pode não funcionar em algumas circunstâncias. Até recentemente, OpenVPN/SSL foi considerada a melhor combinação de VPN para a maioria dos usuários consumidores de VPN. É rápido o suficiente, seguro, Código aberto, e pode superar firewalls NAT. Também pode suportar UDP ou TCP.

Por sua vez, IKEv2/IPSec é um novo concorrente do OpenVPN. Melhora o L2TP e outros protocolos baseados em IPSec com conexões mais rápidas, excelente estabilidade, e suporte integrado para a maioria dos novos dispositivos de consumo. Em todo o caso, SSL e IPSec apresentam níveis confiáveis de segurança com largura de banda suficiente, segurança, e facilidade de uso para a maioria dos clientes comerciais de serviços VPN.