No dia seguinte ao lançamento da correção para uma das vulnerabilidades mais perigosas na história do Windows, o pesquisador de segurança Saleem Rashid demonstrou como ele pode ser usado para apresentar um site malicioso como qualquer site da Internet em termos de criptografia.

A conversa é sobre a vulnerabilidade CVE-2020-0601 na biblioteca criptográfica crypt32.dll no Windows. A causa raiz desta vulnerabilidade é uma implementação falha da criptografia de curva elíptica (ECC) dentro do código da Microsoft.

De acordo com a NSA, o DHS, e Microsoft, se esse bug (rastreado como CVE-2020-0601) é explorado, pode permitir que um invasor:

- lançar MitM (homem no meio) ataques e interceptação e conexões HTTPS falsas

- assinaturas falsas para arquivos e e-mails

- código executável assinado falso lançado dentro do Windows

Especialistas da Agência de Segurança Nacional dos EUA descobriram o problema e relataram à Microsoft sobre ele.

“As autoridades dos EUA reagiram à vulnerabilidade de forma muito aberta e proativa. A NSA lançou um raro alerta de segurança sobre o bug, e o DHS’ O departamento CISA emitiu uma diretriz de emergência, dando às agências governamentais dez dias para corrigir sistemas aplicando o janeiro 2020 Atualizações do Microsoft Patch Tuesday”, - escreve ZDNet.

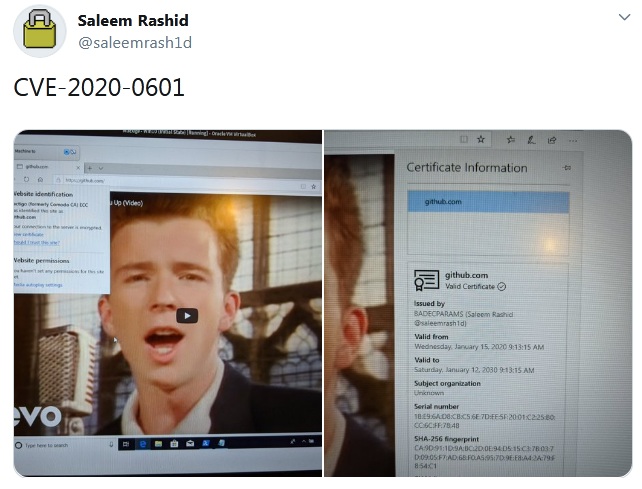

Na quarta-feira, Janeiro 15, Salém Rashid postou uma captura de tela no Twitter mostrando como foi o videoclipe de Never Gonna Give You Up, do cantor popular dos anos 1980, Rick Astley, joga no Github.com e NSA.gov. Usando a vulnerabilidade, o pesquisador conseguiu falsificar o Github e os sites da NSA nos navegadores Edge e Chrome.

A exploração criada por Rashid consiste em 100 linhas de código, mas pode ser facilmente compactado para 10 linhas se você cortar “alguns recursos úteis”, o pesquisador disse à Ars Technica.

Embora explorar a vulnerabilidade não seja tão simples, e realizar um ataque, deve ser atendida uma série de condições, a NSA chamou isso de altamente perigoso, e ataque PoC apresentado por Rashid explica por que.

De acordo com um aviso de segurança publicado pela agência, um hacker experiente pode descobrir “muito rapidamente” como explorá-lo.

A NSA relatou pela primeira vez um erro na Microsoft. Acredita-se que desta forma a NSA esteja tentando melhorar sua imagem na comunidade de segurança cibernética após os desastres da EternalBlue e Shadow Brokers, quando ferramentas de hackers desenvolvidas pela NSA vazaram para a Internet e foram usadas para ataques cibernéticos graves.

Por falar nisso, muitos especialistas renomados em segurança da informação tendem a concordar com a opinião de colegas da NSA.

“Isso é o que Salim acabou de demonstrar: usando um [curto] roteiro, você pode criar um certificado para qualquer site, e será confiável no IE e Edge com configurações padrão do Windows. Isso é terrível. O problema afeta gateways VPN, VoIP, quase tudo que usa comunicações de rede”, - disse Kenn White, chefe de segurança no MongoDB.

Especialistas em segurança e criptógrafos como Thomas Ptacek e Kenneth White confirmaram a gravidade e o amplo impacto da vulnerabilidade – embora não afete o mecanismo do Windows Update, o que teria permitido que um agente de ameaça falsificasse atualizações do Windows.

O perigo é real para todas as versões do Windows, e mesmo que por muitos anos você resista às mudanças, atualize seu Windows 7. Os engenheiros da Microsoft lançaram um farewell patch for the system – esta é sua última chance de sobreviver com os “sete” por mais algum tempo no mundo cruel das ameaças cibernéticas 2020.

No entanto, GridinSoft produtos ainda protegem você. De qualquer forma, vale a pena atualizar o sistema )