Especialistas em segurança da informação do provedor dinamarquês KPN aplicaram sinkholing ao REvil (Sodinokibi) servidores criptográficos e estudou os métodos de trabalho de uma das maiores ameaças de ransomware da atualidade.

Lembre-se que REvil funciona sob o “ransomware como serviço” (RaaS) esquema, o que significa que o malware é alugado para vários grupos criminosos.

“Porque há muitos grupos, bem como por causa da alta personalização do REvil, é extremamente difícil monitorar todas as operações do criptografador e as inúmeras campanhas de afiliados para sua distribuição”, – escrevem especialistas KPN.

Os especialistas da KPN conseguiram sincronizar e interceptar as mensagens trocadas infectadas pelos computadores ransomware e servidores de gerenciamento REvil.

“Coletamos informações exclusivas sobre as operações do REvil, incluindo o número de infecções ativas, o número de computadores infectados por ataque, e até descobriu uma série de quantias que os hackers exigem de suas vítimas como resgate”, – escrevem pesquisadores.

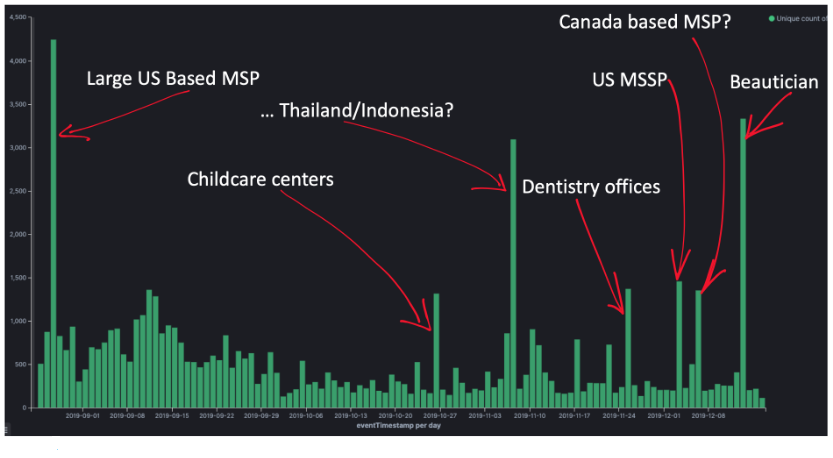

Analistas observaram REvil por cerca de cinco meses e descobriram mais de 150,000 infecções únicas em todo o mundo. Todos 150,000 máquinas infectadas estavam vinculadas apenas a 148 Amostras REvil. Cada uma dessas amostras representa uma infecção bem-sucedida de uma rede de uma empresa. Além disso, alguns ataques são enormes, criptografando mais de 3,000 sistemas únicos. Os pesquisadores observam que apenas alguns desses ataques foram discutidos na mídia, enquanto muitas empresas permaneceram em silêncio sobre o compromisso.

De acordo com KPN, nos últimos meses, os operadores do REvil solicitaram resgates totalizando mais de $38,000,000 e, na média, extorquir $260,000 das empresas afetadas. Em alguns casos, o valor do resgate foi $48,000, que é menor que o nível médio de REvil, mas ainda mais alto que o normal $1,000-$2,000 que outros extorsionários exigem dos usuários domésticos.

“Se o REvil conseguir infectar várias estações de trabalho na rede da empresa, o valor médio do resgate sobe para $470,000, e em muitos casos, as demandas dos invasores ultrapassaram até US$ 1.000.000”, - relatam pesquisadores da KPN.

Não está claro quantas empresas comprometidas concordaram em pagar uma recompra aos operadores do REvil, mas o estudo da KPN aponta para o facto de que os valores discutidos acima podem estar longe da realidade.

Por exemplo, de acordo com Coverware, que ajuda as vítimas a se recuperarem de ataques de ransomware e às vezes negocia resgate em nome das vítimas, no quarto trimestre de 2019, o valor médio do resgate aumentou em 104% para $84,116, comparado com $41,198 no terceiro trimestre de 2019. Por isso, Os operadores do REvil exigem muito mais de suas vítimas do que outros ransomware. Provavelmente, o fato é que o REvil tem como alvo empresas e grandes redes corporativas, mas não usuários individuais.

Lembre-se que de acordo com um estudo, Emotet liderou a classificação das ameaças mais comuns em 2019. Não há um bom estudo sobre ransomware que apareceu no ano passado, embora eu pense que em tal classificação REvil (Sodinokibi) assumirá o lugar de liderança. Porque alguns pesquisadores de segurança da informação acreditam que REvil é uma reinicialização do famoso ransomware GandCrab, podemos assumir que estamos lidando com um dos ransomware mais perigosos da década.