Por cerca de quatro anos, a empresa italiana CloudEyE estava envolvida em um negócio aparentemente legal, oferecendo proteção de binários contra engenharia reversa para aplicativos Windows, no entanto, ao mesmo tempo, CloudEyE anunciou secretamente seus serviços no mercado negro e colaborou com operadores de ransomware.

Especialistas da Check Point descobri isso quando começaram a investigar as atividades do malware GuLoader, cuja actividade aumentou significativamente desde 2020.

Pesquisadores afirmam ter encontrado no código do GuLoader referências ao CloudEyE Protector, uma solução de segurança criada pela CloudEyE.

“E se normalmente esses produtos para proteger o código-fonte são completamente legais e amplamente utilizados pelos desenvolvedores da maioria das aplicações comerciais, então neste caso, os pesquisadores estão confiantes de que a CloudEyE e seus proprietários atuam em fóruns de hackers há muitos anos”, – disseram os especialistas da Check Point.

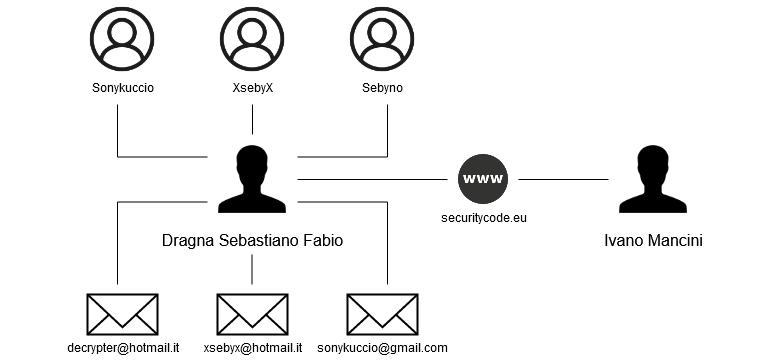

O fato é que os analistas da Check Point conseguiram vincular o produto de segurança CloudEyE, promovido no site securitycode.eu, com a publicidade de um serviço de criptografia para o malware, DarkEyE, que foi amplamente divulgado em fóruns de hackers em 2014. Além disso, os especialistas também vincularam os três usuários e três endereços de e-mail vistos na promoção DarkEyE à identidade real de um dos fundadores do CloudEyE.

Os pesquisadores escrevem que esses endereços de e-mail e nomes de usuário aparecem em várias postagens em fóruns de hackers.. Essas publicações anunciam serviços binários e de criptografia, com mensagens referentes ao DarkEyE.

Com base nisso, especialistas concluem que a pessoa que se escondeu sob esses pseudônimos por muito tempo estava intimamente ligada à comunidade de cibercriminosos. Especialistas acreditam que laços antigos ajudaram a empresa a iniciar um negócio legítimo. Então, no site oficial, Os desenvolvedores do CloudEyE se gabam de que a empresa tem mais de 5,000 clientes.

“Com base na taxa mínima de $100 por mês, no total, a empresa ganhou pelo menos $500,000. No entanto, o valor pode ser muito maior se você levar em conta que o custo de algumas assinaturas mensais pode chegar até $ 750, e muitos clientes obviamente usam este serviço há vários meses”, – especialistas calculados da Check Point.

Os pesquisadores dizem que todos os “evidência” indica que os operadores do CloudEyE tentaram legitimar a sua atividade criminosa, escondendo-a atrás de uma empresa de fachada, a fim de justificar lucros e evitar atenção desnecessária das autoridades fiscais locais ao sacar somas consideráveis.

“As operações CloudEyE podem parecer legítimas, mas o serviço que fornece CloudEyE tem sido um denominador comum em milhares de ataques no ano passado”, — diz o relatório da Check Point.

Embora os especialistas afirmem que DarkEyE e CloudEyE têm sido amplamente utilizados nos últimos anos, parece que apenas uma campanha maliciosa parece ser o principal cliente dos desenvolvedores, e isso é mencionado acima do ransomware GuLoader.

Também lembro que recentemente, em fóruns de hackers e no mercado negro, subiu de preço credenciais de canais populares do YouTube.

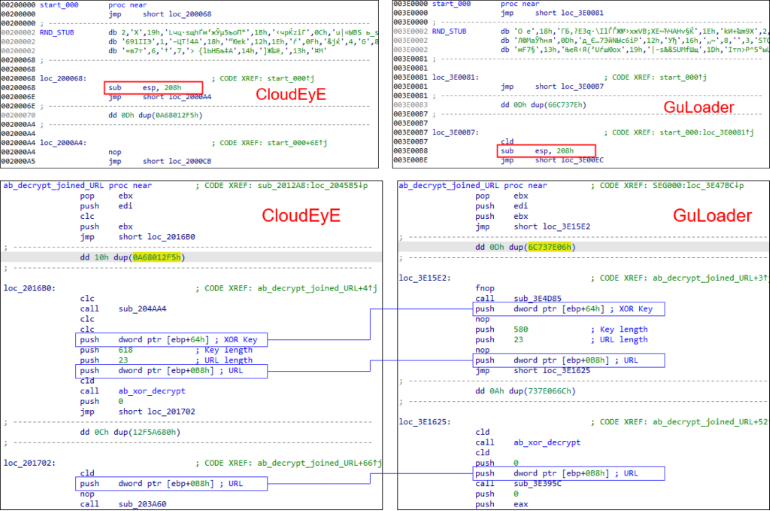

Em seu relatório, Check Point fala sobre conexões entre CloudEyE e GuLoader.

Primeiramente, o mais óbvio deles é o fato de que o código dos aplicativos que passaram pelo CloudEyE Protect contém padrões muito semelhantes aos descobertos por especialistas em amostras do GuLoader.

Finalmente chegou ao ponto, quando o CloudEyE Protect detectará qualquer aplicativo aleatório como malware GuLoader, embora na verdade possa ser uma aplicação inofensiva e legítima.

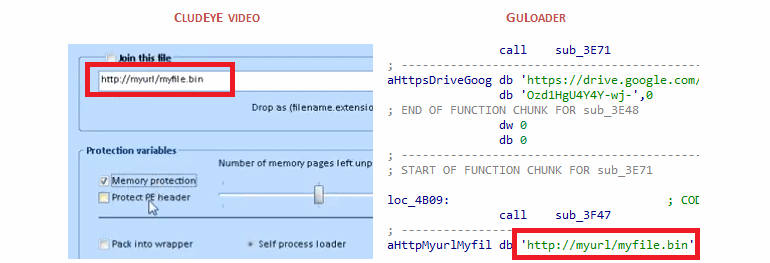

Em segundo lugar, Os analistas da Check Point notaram que a interface CloudEyE continha um stub de URL, que foi frequentemente encontrado em amostras do GuLoader.

Em terceiro lugar, muitos dos recursos do CloudEyE parecem ter sido projetados especificamente para operações do GuLoader.

“Os tutoriais publicados no CloudEyE demonstram como armazenar cargas úteis na nuvem, incluindo Google Drive e OneDrive. Os armazenamentos em nuvem geralmente realizam verificações antivírus e tecnicamente não permitem o download de programas maliciosos. No entanto, a criptografia de carga útil implementada no CloudEyE ajuda a contornar essa limitação”, - dizem os especialistas.

Pesquisadores dizem que tal funcionalidade não faz sentido para um aplicativo regular, mas para malware, a capacidade de evitar verificações na nuvem pode ser muito útil. Isso pode ser especialmente verdadeiro para o GuLoader, que é um “bootloader de rede” que infecta o computador da vítima e, em seguida, baixa a carga útil de segundo nível do Google Drive ou Microsoft OneDrive.

Após a publicação do relatório Check Point, Os representantes da CloudEyE fizeram uma declaração oficial e refutaram todas as conclusões dos especialistas. A empresa afirma que criminosos sem a notificação dos desenvolvedores.

Ao mesmo tempo, o trabalho da empresa foi interrompido por um período incerto.