Pesquisadores da Imperva descobriram que o botnet KashmirBlack, ativo desde o final de 2019, está por trás de ataques a centenas de milhares de sites alimentados por CMS populares, incluindo WordPress, Joomla, PrestaShop, Magneto, Drupal, vBoletim, osCommerce, OpenCart e Yeager.

Como uma regra, uma botnet usa servidores de recursos infectados para extrair criptomoedas, redireciona o tráfego legítimo para sites de spam, usa sites hackeados para atacar outros recursos e manter sua atividade, e às vezes até organiza desfigurações.

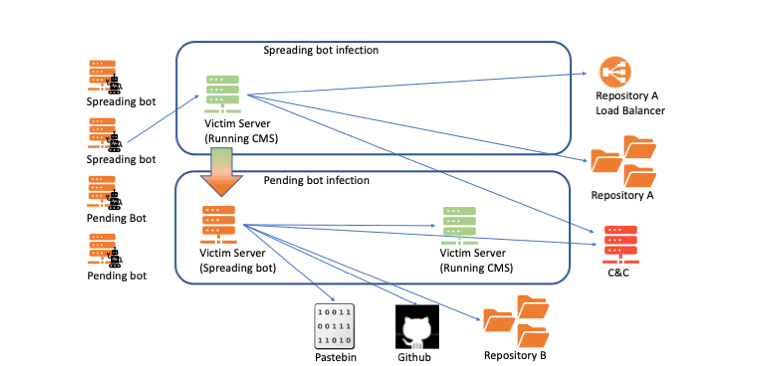

Por isso, os pesquisadores argumentam que o KashmirBlack é atualmente operado por um C&Servidor C, mas usa mais do que 60 servidores (recursos principalmente comprometidos) em sua infraestrutura.

O principal método de distribuição do KashmirBlack é fazer uma varredura na Internet em busca de sites que executem software desatualizado. O malware então usa explorações para várias vulnerabilidades conhecidas para hackear o site vulnerável e assumir o controle de seu servidor.. De acordo com Imperva, o botnet abusa ativamente 16 vulnerabilidades:

- execução remota de código PHPUnit (CVE-2017-9841);

- Vulnerabilidade de upload de arquivo jQuery (CVE-2018-9206);

- Injeção de comando ELFinder (CVE-2019-9194);

- vulnerabilidade de upload remoto de arquivos no Joomla;

- Inclusão de arquivo local Magento (CVE-2015-2067);

- Vulnerabilidade de carregamento de formulário web Magento;

- o problema de carregar um arquivo arbitrário no CMS Plupload;

- vulnerabilidade no Yeager CMS (CVE-2015-7571);

- múltiplas vulnerabilidades, incluindo upload de arquivos e RCE em muitos plugins para diferentes plataformas;

- Vulnerabilidade RFI do WordPress TimThumb (CVE-2011-4106);

- Carregar vulnerabilidade RCE

- Vulnerabilidade RCE no widget vBulletin (CVE-2019-16759);

- Vulnerabilidade RCE no WordPress install.php;

- ataque de força bruta no WordPress xmlrpc.php;

- RCE em vários plug-ins do WordPress (lista completa aqui);

- RCE em vários temas WordPress (lista completa aqui);

- vulnerabilidade de upload de arquivo no Webdav.

Os pesquisadores da Imperva observam que, na opinião deles, este botnet é obra de um hacker conhecido pelo pseudônimo Exect1337, participante do grupo de hackers indonésio PhantomGhost.

Deixe-me lembrá-lo sobre as botnets mais agressivas: por exemplo, Botnet IPStorm, que ataca o Android, Dispositivos macOS e Linux, e Botnet de propaganda Drácula.