No início 2020, Especialistas da ESET falaram sobre a vulnerabilidade Kr00k (CVE-2019-15126), que pode ser usado para interceptar e descriptografar Wi-Fi (WPA2) tráfego. Em seguida, foi relatado que quaisquer dispositivos que usassem as soluções da Cypress Semiconductor e Broadcom, de laptops e smartphones a roteadores e dispositivos IoT, são suscetíveis a esse problema. Agora há informações de que o problema Kr00k ameaça dispositivos com chips Wi-Fi Qualcomm e MediaTek.

Então, em março, Especialistas ESET escreveu que eles testaram e confirmaram o problema no iPhone, iPad, Mac, Amazon Echo e Kindle, Google Nexus, Galáxia Samsung, Xiaomi Redmi, Raspberry Pi 3, bem como para roteadores Wi-Fi da Asus e Huawei. No total, pensava-se que a vulnerabilidade Kr00k ameaçava cerca de um bilhão de dispositivos diferentes.

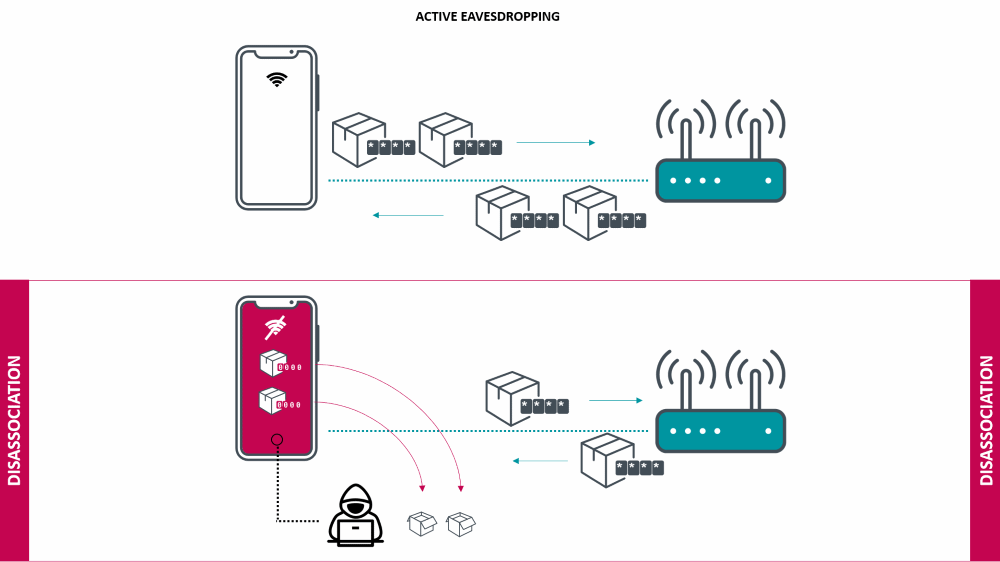

“O problema Kr00k está associado à criptografia, que é usado para proteger pacotes de dados transmitidos por Wi-Fi. Tipicamente, tais pacotes são criptografados com uma chave única, que depende da senha do Wi-Fi, que estabeleceu o usuário. No entanto, para chips vulneráveis, esta chave é zerada no caso do processo de dissociação, por exemplo, um desligamento temporário, o que geralmente ocorre devido a um sinal ruim”, – disse aos pesquisadores da ESET.

Por isso, os invasores podem provocar a transição do dispositivo para um estado de dissociação prolongada e receber pacotes Wi-Fi destinados a ele. Então, explorando o bug Kr00k, os invasores podem descriptografar o tráfego Wi-Fi usando um “zero” chave.

Após o lançamento do relatório de fevereiro da ESET, Os engenheiros da Broadcom e Cypress lançaram correções para seus produtos.

No entanto, Especialistas ESET agora avisaram que os chips da Qualcomm e MediaTek são vulneráveis a falhas semelhantes.

No caso da Qualcomm, a vulnerabilidade recebeu o identificador CVE-2020-3702, e usando esse bug, um atacante (depois da dissociação) pode obter acesso a dados confidenciais.

“A diferença com o ataque descrito acima é que os dados capturados neste caso não são criptografados de forma alguma, enquanto a exploração do problema Kr00k original requer pelo menos o uso de um “zero” chave", – disseram os especialistas.

Os pesquisadores testaram esta vulnerabilidade usando o D-Link DCH-G020 Smart Home Hub e o roteador sem fio Turris Omnia como exemplos. No entanto, quaisquer outros dispositivos que usem chips Qualcomm vulneráveis, também pode ser afetado pelo novo problema.

Qualcomm lançou um patch para seu driver proprietário em julho 2020, mas a situação é complicada pelo fato de que alguns dispositivos vulneráveis usam drivers Linux de código aberto, e não está claro se o problema será resolvido lá. A Qualcomm disse que já forneceu aos OEMs todas as instruções necessárias, e os usuários só podem esperar pelo lançamento de patches de fabricantes específicos.

Além disso, Os especialistas da ESET descobriram que os chips MediaTek, que são amplamente utilizados em roteadores Asus, bem como no kit de desenvolvimento do Microsoft Azure Sphere, também não use criptografia.

“O Azure Sphere usa o microcontrolador MediaTek MT3620 e tem como alvo uma ampla variedade de aplicativos IoT, incluindo casas inteligentes, comercial, industriais e muitos outros setores”, - escrevem os pesquisadores.

MediaTek lançou correções para este problema em março e abril, e Azure Sphere receberam patches em julho 2020.

Em meio ao lançamento de uma série de explorações para a vulnerabilidade Kr00k original, os pesquisadores publicaram um roteiro especial isso ajudará a descobrir se o dispositivo é vulnerável ao Kr00k original ou a novas variações deste ataque.