Na RSA 2020 conferência, Especialistas da ESET falaram sobre a nova vulnerabilidade Kr00k (CVE-2019-15126) que pode ser usado para interceptar e descriptografar o tráfego Wi-Fi (WPA2). Os pesquisadores acreditam que a vulnerabilidade Kr00k em chips Wi-Fi afeta mais de um bilhão de dispositivos.

Este problema afeta qualquer dispositivo que utilize as soluções da Cypress Semiconductor e Broadcom, de laptops e smartphones a roteadores e dispositivos IoT. Especialistas testaram e confirmaram o problema do iPhone, iPad, Mac, Amazon Echo e Kindle, Google Nexus, Galáxia Samsung, Xiaomi Redmi, Raspberry Pi 3, bem como roteadores Wi-Fi Asus e Huawei. No total, o problema ameaça cerca de um bilhão de dispositivos diferentes.

A essência do problema Kr00k se resume à criptografia, que é usado para proteger pacotes de dados transmitidos via Wi-Fi.

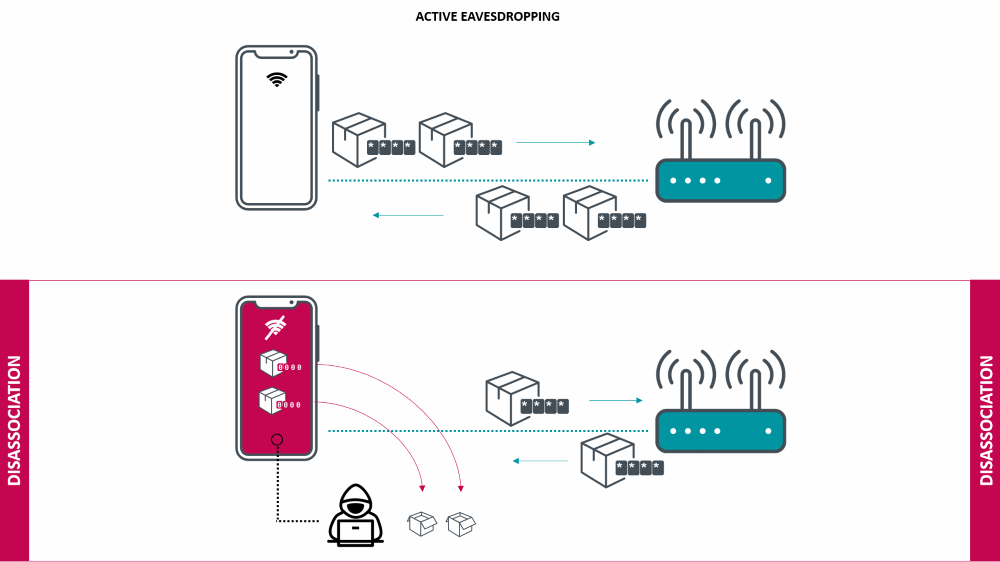

"Tipicamente, pacotes de dados são criptografados com uma chave exclusiva, que depende da senha do Wi-Fi definida pelo usuário. No entanto, para chips Broadcom e Cypress, esta chave é zerada se o processo de dissociação, aquilo é, um desligamento temporário, o que geralmente ocorre devido a um sinal ruim. Os dispositivos Wi-Fi se dissociam muitas vezes ao dia e depois se reconectam automaticamente à rede usada anteriormente”, - dizem os pesquisadores da ESET.

De acordo com especialistas da ESET, os invasores podem provocar a transição do dispositivo para um estado prolongado de dissociação e receber pacotes Wi-Fi destinados a ele. Então, explorando o bug Kr00k, os invasores podem descriptografar o tráfego Wi-Fi usando uma chave “zero”.

O problema Kr00k afeta apenas conexões Wi-Fi usando WPA2-Personal e WPA2-Enterprise WiFi com criptografia AES-CCMP. Portanto, a inclusão do protocolo WPA3 no dispositivo vulnerável deve proteger contra os ataques descritos por especialistas. Além disso, é improvável que a vulnerabilidade seja útil para operadores de botnets para ataques automatizados, pois exige que o agressor esteja perto da vítima (dentro do alcance da rede Wi-Fi).

Pesquisadores notificaram os fabricantes sobre a vulnerabilidade há dois meses, então agora muitos dispositivos já devem ter recebido patches.

“Dependendo do tipo de dispositivo, isso pode significar instalar o sistema operacional ou atualizações de software mais recentes (Android, Maçã, e dispositivos Windows; alguns dispositivos IoT), mas você também pode precisar de uma atualização de firmware (pontos de acesso, roteadores, e alguns dispositivos IoT)”, – dizem os especialistas.

Os especialistas observam que o problema Kr00k é em muitos aspectos semelhante à sensacional vulnerabilidade KRACK, descoberto em 2017 e forçando os fabricantes a se apressarem com a transição para WPA3, bem como o problema DragonBlood, que já representava uma ameaça ao WPA3. Adicionalmente, especialistas em segurança lembram que descobriram recentemente que o Trojan Emotet, que se tornou o ameaça mais perigosa de 2019, se espalha através de redes Wi-Fi acessíveis.

Ao mesmo tempo, enfatiza-se que Kr00k é em muitos aspectos diferente das ameaças listadas e será mais fácil corrigir as consequências neste caso.