Última passagem, propriedade da GoTo (anteriormente LogMeIn) e com mais 30 milhões de usuários, revelou novos detalhes sobre the cyber incidents que abalaram a empresa desde agosto 2022, quando fragmentos de código-fonte foram relatados como roubados. Em janeiro 2023, a empresa admitiu que a violação foi mais extensa, envolvendo vazamentos de contas, senhas, Configurações de MFA, e informações de licença.

A violação do LastPass é muito mais abrangente

Como a investigação descobriu, hackers conseguiu chegar ao computador doméstico LastPass do engenheiro DevOp como parte de um longo ataque direcionado. A implantação de malware permitiu que eles acessassem dados corporativos em recursos de armazenamento em nuvem. O invasor não identificado usou os dados roubados do incidente de agosto para planejar e executar esforços de reconhecimento e exfiltração de armazenamento em nuvem entre agosto e outubro 2022. Ao fazer isso, os atacantes aproveitou uma vulnerabilidade RCE em um pacote de software multimídia de terceiros injetando um keylogger no computador pessoal do funcionário do LastPass. Depois disso, eles conseguiram interceptar a senha mestra e obter acesso ao cofre corporativo do engenheiro DevOps.

O invasor então exportou todos os registros disponíveis e o conteúdo das pastas compartilhadas. Eles continham criptografia notas com as chaves de acesso e descriptografia necessário para acessar o ambiente de produção, Backups AWS S3 LastPass, outros recursos de armazenamento em nuvem, e alguns bancos de dados críticos. LastPass emitiu um boletim separado intitulado “Atualização de incidentes de segurança e ações recomendadas”, que contém informações adicionais sobre hackers e dados roubados. A empresa também desenvolveu documentos de apoio que descrevem as etapas que os clientes e administradores de empresas devem seguir para melhorar a segurança da conta.

Como a violação foi tão longe?

De acordo com a nota oficial divulgada pela empresa LastPass, apenas quatro de seus engenheiros tiveram acesso ao backup em nuvem mencionado acima. Para obter a senha do bucket S3, hackers implantaram um keylogger usando a vulnerabilidade CVE-2020-5740 mencionada no aplicativo de desktop Plex. Como aconteceu no processo de investigação feito pelo LastPass, Plex também foi hackeado nesse período. Parece que os hackers tiveram a sorte de sincronizar seus esforços com os bandidos que invadiram o Plex, ou são poderosos o suficiente para violar várias empresas ao mesmo tempo. Esta ou outra maneira, esses eventos estão criando uma auréola realmente doentia em torno das empresas que desenvolvem soluções de manutenção de senhas.

Atualmente, LastPass tenta permanecer transparente sobre a situação. Eles afirmam sobre “melhorar [o culpado] segurança da rede doméstica e dos recursos pessoais do engenheiro”, sem mais precisão. Adicionalmente, a empresa alterou todas as senhas de alto privilégio que supostamente eram tocado por uma violação e pretende fazer o mesmo com aqueles com menos capacidades. Quanto tempo vai demorar, e se tivessem localizado todos os elementos comprometidos – esta continua a ser uma questão sem resposta.

Qual é o próximo?

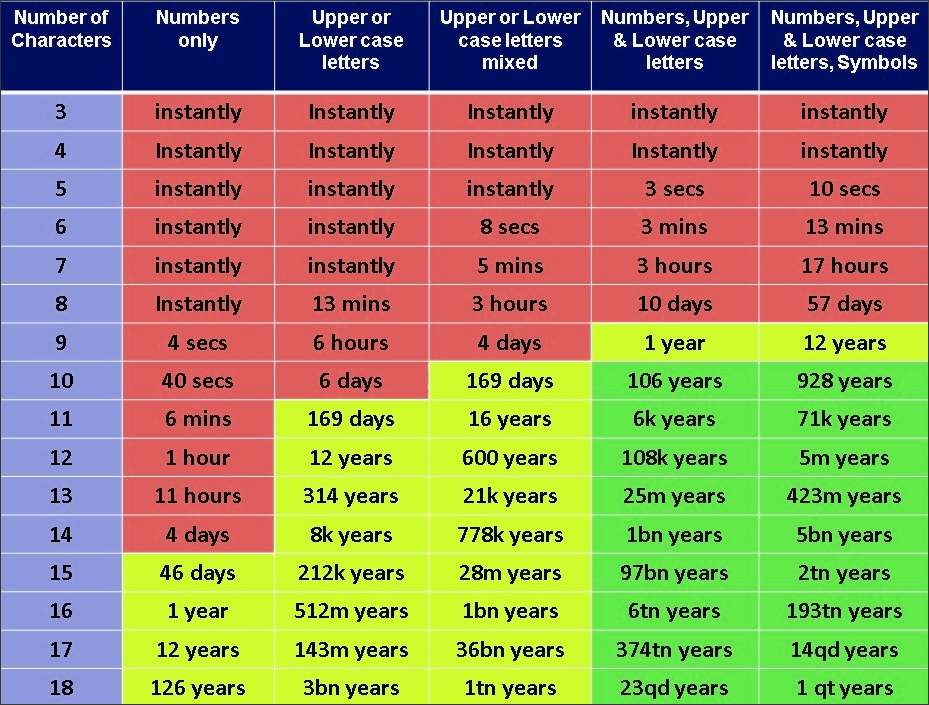

A lista de ações recomendadas aos usuários do LastPass foi publicada muito antes, após a primeira divulgação do incidente em dezembro 2022. Isso incluía um aviso de que clientes que usaram senhas mestras de 12 caracteres (aqueles que são necessários para acessar a conta LastPass) pode expirar com alívio. Essas combinações difíceis não foram expostas de forma alguma. Pessoas cujas chaves mestras eram menos fortes deveriam alterar todas as senhas armazenadas no LastPass. Isso provavelmente está relacionado à facilidade de adivinhar essas senhas – Começando de 12 cartas, as menores complicações tornará qualquer força bruta inútil.

Última passagem’ história será tão reconhecida quanto hacks do Colonial Pipeline, Caixa, e Twitter. Apesar de alguns dos mencionados acabarem com ataques de ransomware, o resultado do vazamento de dados é o que realmente une todos eles. E embora os danos causados pelo vazamento de dados de usuários ou pela exposição de documentos corporativos não tenham um grande potencial de expansão, senhas vazadas fazem. Pode variar desde a simples perda de acesso às contas como resultado do sequestro de contas até phishing with impersonation – o que provavelmente prejudicará sua imagem. E o que exatamente vai acontecer é muito difícil de prever, já que os hackers geralmente tendem a vender seu butim para vários outros canalhas na Darknet. Por essa razão, é melhor ter suas redes sociais e seu cofre de senhas protegidos com uma senha o mais confiável possível. Você pode ler how to pick a safe password em nosso artigo.