Os pesquisadores descobriram que o jovem grupo de ransomware Bl00Dy já está usando o construtor LockBit em seus ataques, que vazou para a rede na semana passada.

Deixe-me lembrá-lo disso o construtor do conhecido criptografador Bloqueio foi publicado em domínio público há cerca de uma semana. Supõe-se que o LockBit 3.0 construtor vazou para a rede por um desenvolvedor ou concorrente insatisfeito do agrupamento unidimensional.

No momento, especialistas alertaram que independentemente da origem deste vazamento, publicar o construtor online provavelmente aumentaria o número de ataques de ransomware. Afinal, o construtor permite que os criminosos criem rapidamente os arquivos executáveis necessários para lançar sua própria campanha de extorsão (incluindo o próprio ransomware, o descriptografador, bem como ferramentas especializadas).

Infelizmente, os especialistas não se enganaram em suas previsões: ficou conhecido que o construtor do LockBit 3.0 já havia sido adotado pelo grupo exorbitante Bl00Dy.

Bl00Dy foi visto pela primeira vez em maio 2022 quando atacou uma rede de consultórios médicos e odontológicos em Nova York. Como outros grupos de ransomware, Bl00Dy invade a rede da vítima, rouba dados, e então criptografa os dispositivos. A única diferença com outros ransomware reside no fato de que em vez de um “site de vazamento” em Tor, esses hackers usam o Telegrama canal para publicar dados das vítimas.

Além disso, de volta na primavera, pesquisadores de segurança observaram que os criminosos por trás do Bl00Dy não desenvolveram seu ransomware sozinhos. Em vez de, eles criaram ransomware usando construtores vazados e código-fonte de outros ransomware, Incluindo pó e Conti.

No início desta semana, especialista em segurança da informação Vladislav Radetsky publicou um relatório sobre o novo criptografador Bl00Dy, que foi usado para atacar uma empresa ucraniana não identificada. No entanto, não estava claro em que se baseia o malware Bl00Dy neste caso – em Conti, como aconteceu antes, ou no LockBit.

Pouco depois da divulgação deste relatório, o Equipe MalwareHunter especialista em segurança confirmado que o ransomware foi de fato construído com base no LockBit recentemente vazado 3.0 construtor. Intezer a análise também revelou muitas sobreposições entre Bl00dy e LockBit 3.0 código.

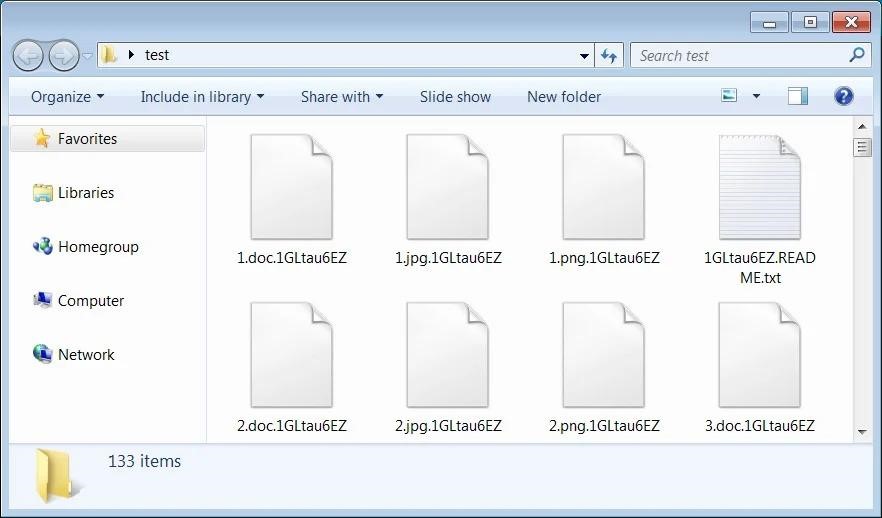

A publicação Computador bipando, que também estudou o novo ransomware, observa algumas das limitações que os participantes do Bl00Dy encontraram. Por exemplo, em campanhas anteriores, os invasores adicionaram a extensão .bl00dy aos arquivos criptografados. No entanto, no LockBit 3.0 construtor, este parâmetro não é configurável, e os invasores tiveram que usar extensões prontas.

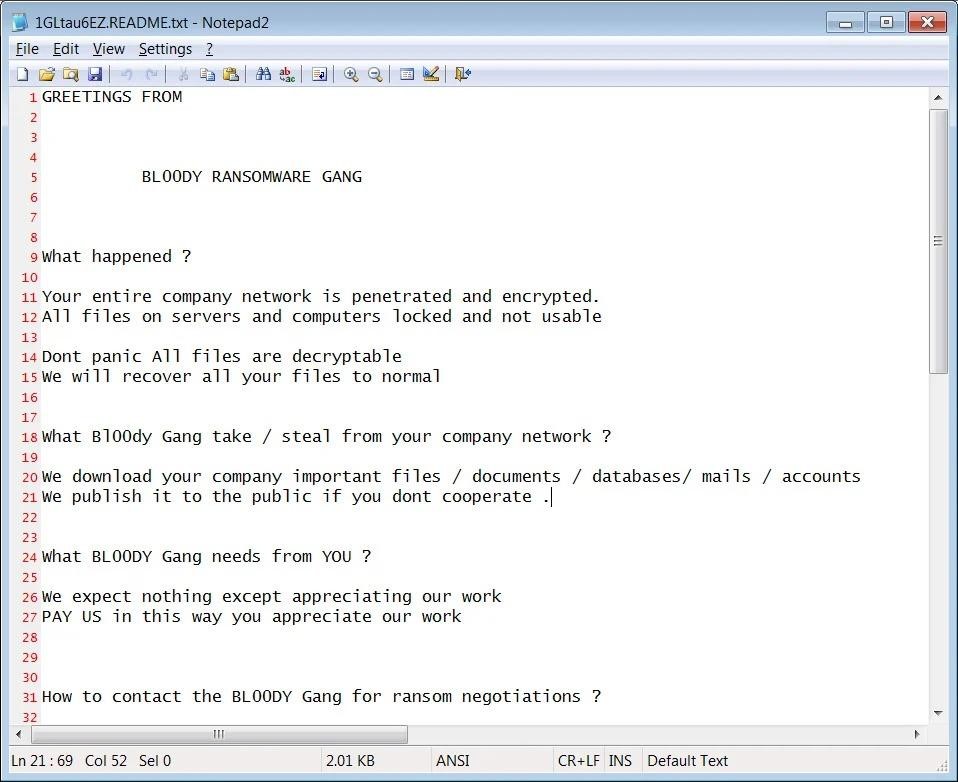

Quanto à nota de resgate, os invasores conseguiram personalizá-lo para conter seu próprio texto e informações de contato.