Especialistas da BlackBerry e Intezer falaram sobre o novo malware Symbiote Linux que infecta todos os processos em execução em sistemas comprometidos, rouba credenciais e fornece acesso backdoor aos seus operadores.

Deixe-me lembrá-lo que também dissemos que Google Oferece até $91,000 para Linux Vulnerabilidades do kernel, e também isso Lista de especialistas 15 vulnerabilidades Linux mais atacadas.

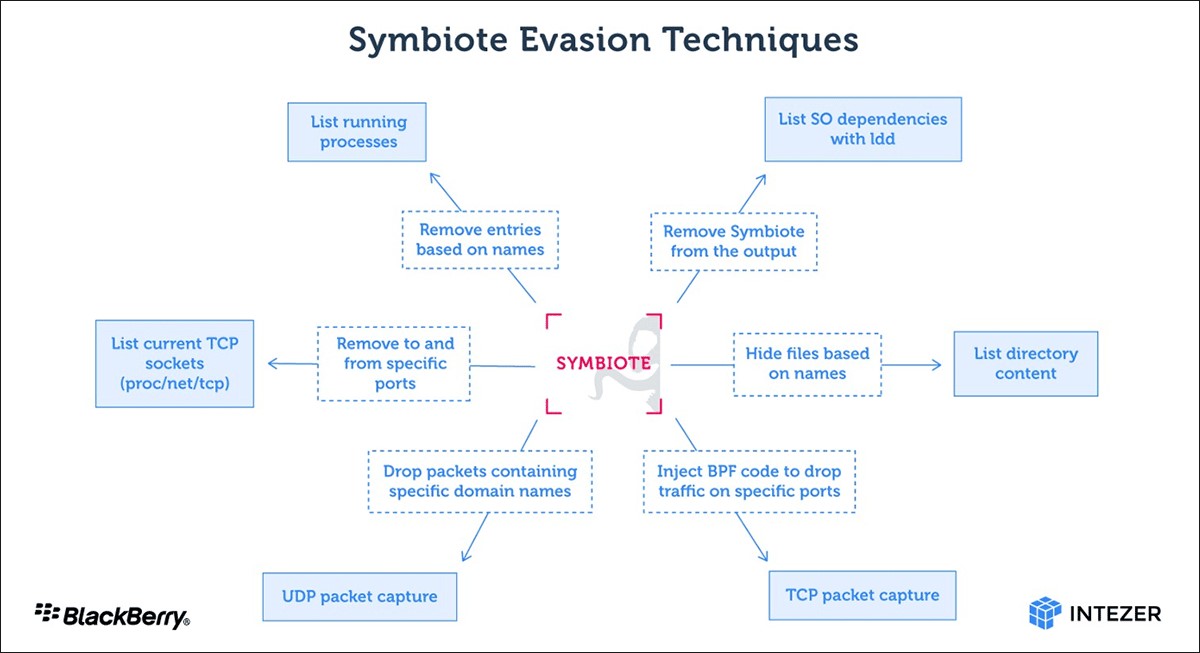

Infiltrando todos os processos em execução, o atos de malware como um parasita de todo o sistema, não deixando sinais visíveis de infecção, então é difícil detectar Simbionte mesmo com estudo cuidadoso e aprofundado.

Acredita-se que o desenvolvimento do Symbiote tenha começado em novembro 2021, depois disso, os invasores usaram principalmente o malware para atacar o setor financeiro na América Latina, incluindo bancos como Banco do Brasil e Caixa.

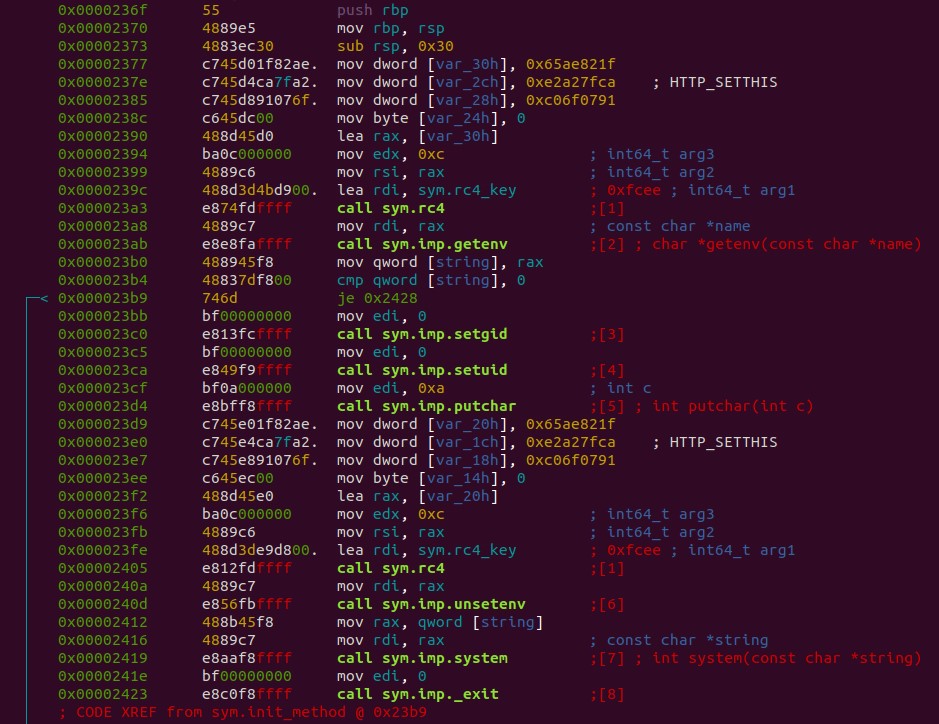

Em vez de um arquivo executável normal, Symbiote é um objeto compartilhado (ENTÃO) biblioteca que é carregada em processos em execução usando o LD_PRELOAD função para que o vinculador dinâmico carregue malware em todos os processos em execução e infecte o host. Esta abordagem foi usada anteriormente por outro malware, Incluindo Pró-Oceano e Peixe-cara. Também, essas ações ajudam o malware a ter prioridade sobre outros SOs.

Por isso, com a ajuda das funções libc e libpcap, Symbiote pode realizar diversas ações para ocultar sua presença no sistema. Por exemplo, ocultar processos parasitas, ocultar arquivos implantados com malware, e assim por diante.

Além de ocultar sua presença no sistema de arquivos, Symbiote também é capaz de ocultar seu tráfego de rede usando o Berkeley Packet Filter (BPF). Isto é feito injetando malware no processo e usando BPF para filtrar os resultados que revelam sua atividade.

Segundo os pesquisadores, Symbiote agora é usado principalmente para coletar automaticamente credenciais de dispositivos hackeados (via libc ler). O fato é que o roubo de credenciais de administrador abre caminho para que os invasores tenham movimentos laterais desimpedidos e dá acesso irrestrito a todo o sistema..

Além disso, Symbiote fornece a seus operadores acesso SHH remoto à máquina infectada via PAM, que permite que invasores obtenham privilégios de root.