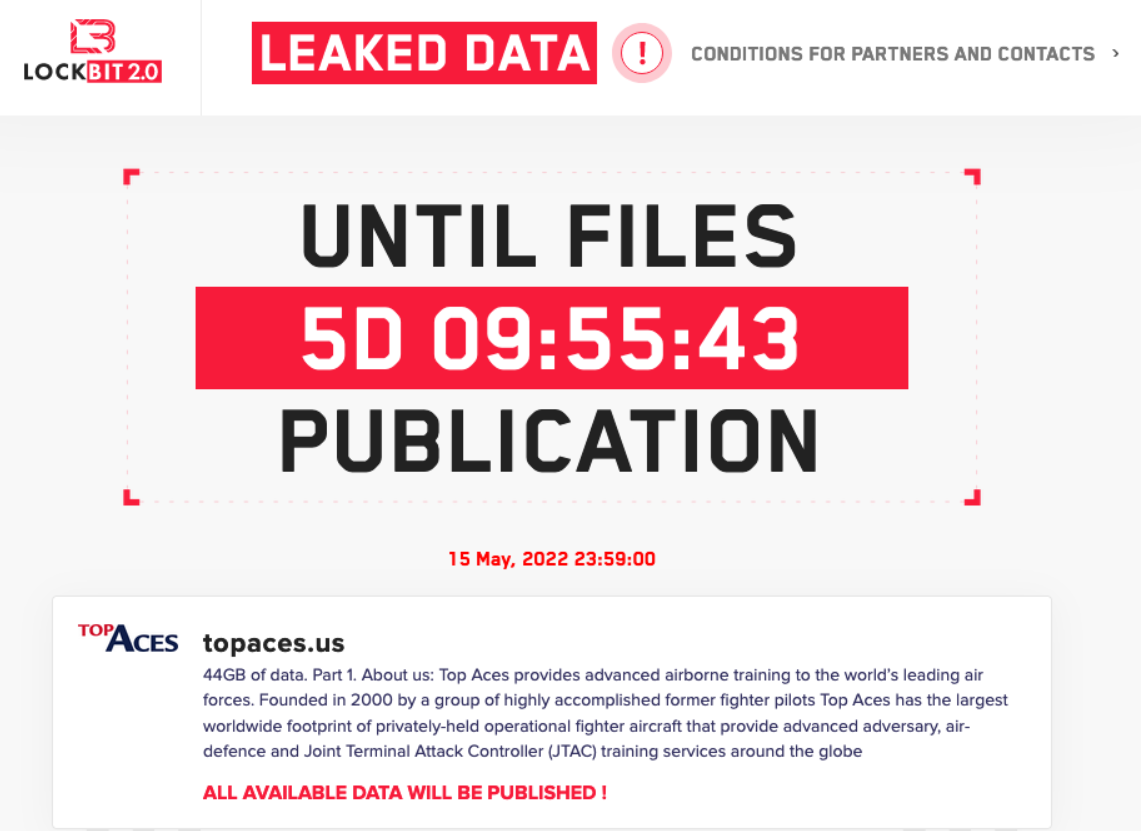

A empreiteira canadense de defesa Top Aces Inc foi vítima de um ataque de ransomware. Grupo LockBit, uma infame gangue de ransomware conhecido por seus princípios rígidos, já assumiu a responsabilidade. Eles se gabaram postando o logotipo desta empresa em seu site Darknet.

Mais detalhes sobre a empresa Top Aces

Top Aces Inc é uma empreiteiro de defesa com sede em Montreal, Quebeque. Fornece serviços de treinamento aerotransportado canadense (GATOS) com a maior frota mundial de caças atualizados para replicação de ameaças da Red Air, Treinamento JTAC, treinamento de lançamento de munições, treinamento de artilharia aerotransportada e reboque de alvos marítimos para as forças armadas canadenses e alemãs. A empresa tem um obsoleto, mas ainda assim uma frota pronta para uso que se adapta bem ao treinamento.

Além disso, Top Aces fornece treinamento em guerra eletrônica para a Real Força Aérea Canadense (RCAF) sob o contrato CATS, incluindo testes avançados de radar em condições de quase combate. Desde 2017, A Top Aces também tem participado do treinamento das Forças de Defesa Australianas, e desde 2019 – a Força Aérea dos EUA. O contrato com este último inclui treinamento em defesa contra armas russas como um item separado. Possivelmente, esse fato foi um dos motivos do ataque – devido à atual situação geopolítica.

Top Aces Incorporated foi atacada por LockBit Ransomware

Representantes da Top Aces confirmaram o início de uma investigação sobre o incidente. Agora a empresa tem mais dois dias para resolver o problema do resgate, de outra forma, em maio 15, 44 GB de dados exfiltrados agradará a inteligência de todos os países. Este último facto preocupa não só os militares, mas os pesquisadores também expressam preocupações. Entre eles estava o analista da Emsisoft Brett Callow, que expressou o perigo crescente de ataques a empresas do complexo militar-industrial. O mais recente deles inclui os incidentes com Visser Precision (um fornecedor de peças para a Lockheed Martin) e Westech Internacional (empreiteiro militar em o campo das tecnologias nucleares Minuteman III). No início deste ano, Hensoldt – um empreiteiro militar multinacional – foi atacado pelo grupo de ransomware Lorenz.

“Mesmo que os indivíduos por trás do ataque sejam simplesmente cibercriminosos com fins lucrativos, eles podem vender os dados ou disponibilizá-los de outra forma a terceiros, o que poderia incluir governos hostis” - Brett Callow sobre os incidentes de segurança cibernética em empresas militares.

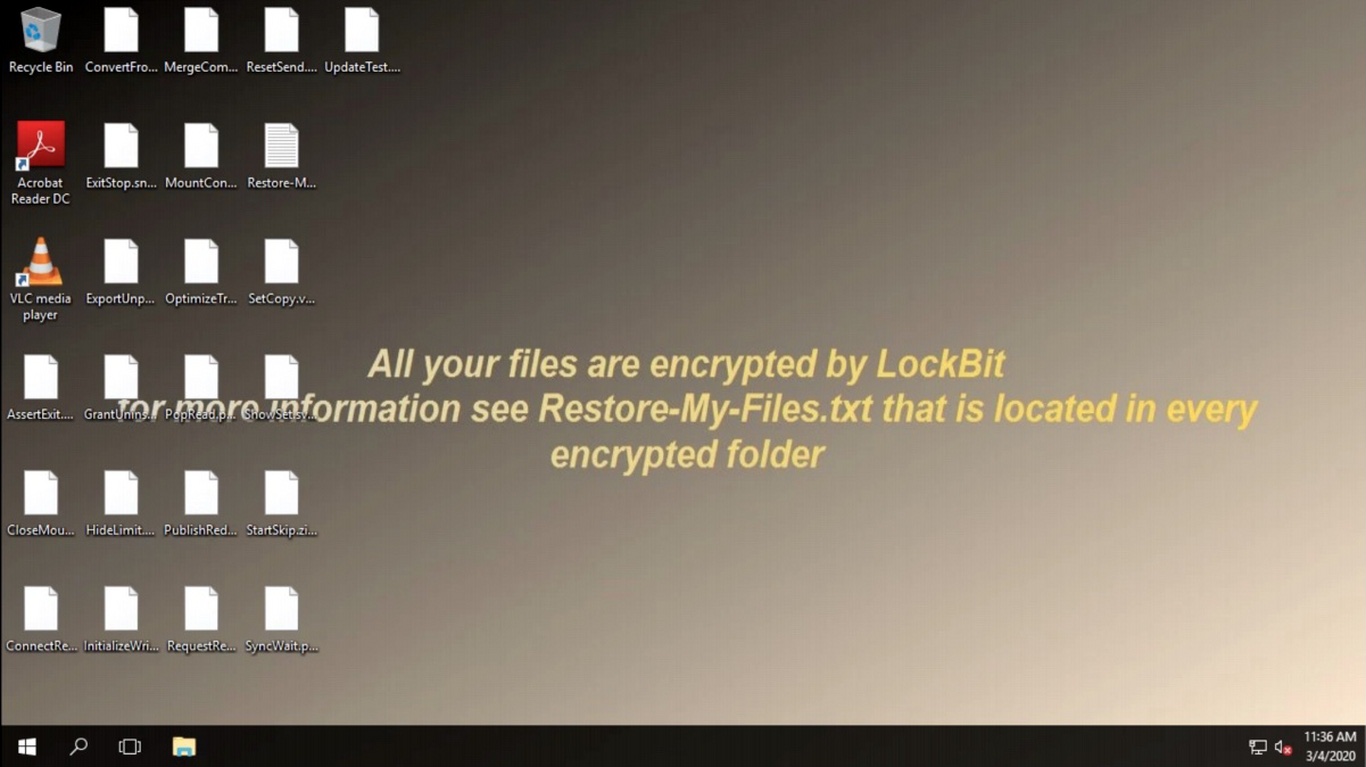

Sobre o ransomware LockBit

O grupo LockBit é uma gangue de ransomware com origem supostamente russa. As diversas entrevistas publicadas no YouTube foram em russo, e nessas negociações o LockBit se destaca como um dos grupos de ransomware mais moralistas. Apesar de ser um paradoxo – criminosos moralistas – eles realmente se preocupam com sua imagem: não houve situações registadas em que as vítimas foram enganadas. Ainda, ser atacado por ransomware não é um caso agradável. Especialmente com um tão superior – LockBit é famoso por um dos módulos de ransomware e roubo mais avançados usados atualmente.

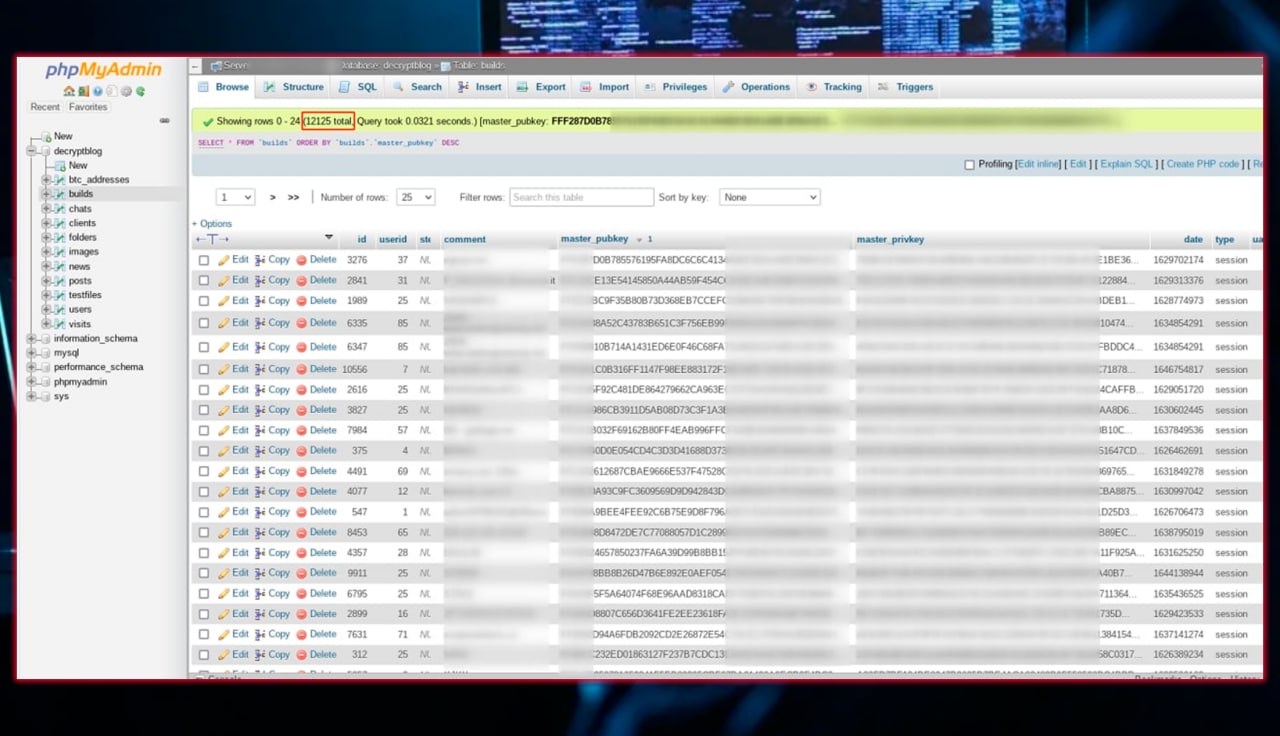

Vamos enfatizar mais uma vez a natureza latente da indústria criminosa de ransomware. De acordo com os vazamentos recentes, o grupo LockBit expôs recentemente uma captura de tela de um painel mostrando 12,125 empresas como vítimas. Enquanto isso, só sobre 850 empresas listadas em seus Site de vazamentos Darknet (DLS). Em termos monetários, a renda agregada do grupo pode ser: 12,125 x $100,000 (resgate médio) = $1,212,500,000. Soma impressionante, não é? LockBit é um dos grupos de crimes cibernéticos mais procurados; FBI os caça nos últimos dois anos. No entanto, enquanto seus contemporâneos – Grupo REvil – já teve uma reunião com homens uniformizados, LockBit consegue manter o anonimato.