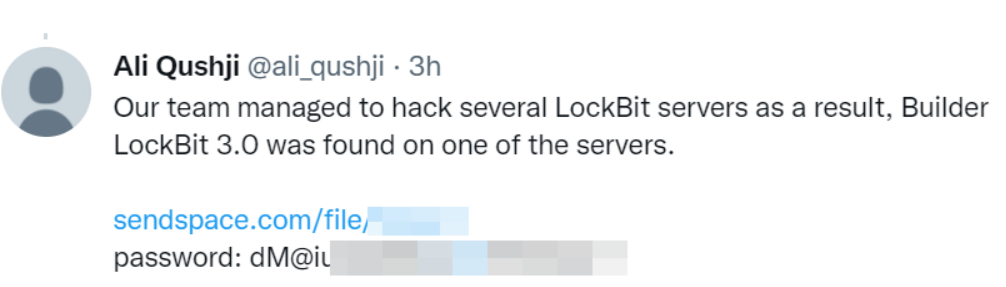

Em setembro 21, 2022, um novo usuário do Twitter, Ali Qushji, publicou o que deveria ser um construtor LockBit Ransomware. De acordo com o que o usuário diz, este aplicativo é para LockBit 3.0 ransomware – a versão mais recente do malware usada por esses cibercriminosos. O usuário exato finge ser um hacker anônimo que violou a infraestrutura LockBit.

O que é LockBit Ransomware?

LockBit Ransomware é um dos mais gangues de ransomware de sucesso entre os que atuam 2022. Apareceu em 2020, rapidamente se tornou um peixe grande – graças à sua criptografia extremamente rápida e confiável, e as mesmas ferramentas rápidas de extração de dados. Em 2022, depois de Conti group shutdown, rapidamente ganhou participação de mercado e se tornou líder absoluto. As estatísticas disponíveis mostram que quase 60% de ataques de ransomware a empresas no verão de 2022 foram iniciados pelo grupo LockBit.

Eles também são conhecidos como um grupo muito público, pois eles estão constantemente ativos em vários fóruns, e até dar entrevistas para vários blogs. A narrativa principal que o grupo estava promovendo era “Lockbit sempre faz o que promete”. Eles provavelmente quiseram dizer que depois de pagar o resgate(é), a vítima receberá a chave de descriptografia, e seus arquivos serão excluídos. Obviamente, DDoS-attacks this group started using para criar o outro estímulo ao pagamento também deve ser interrompido. Essa confiança é provavelmente o resultado de um programa de contratação diligente – a administração tem certeza de que os membros do grupo seguem as regras.

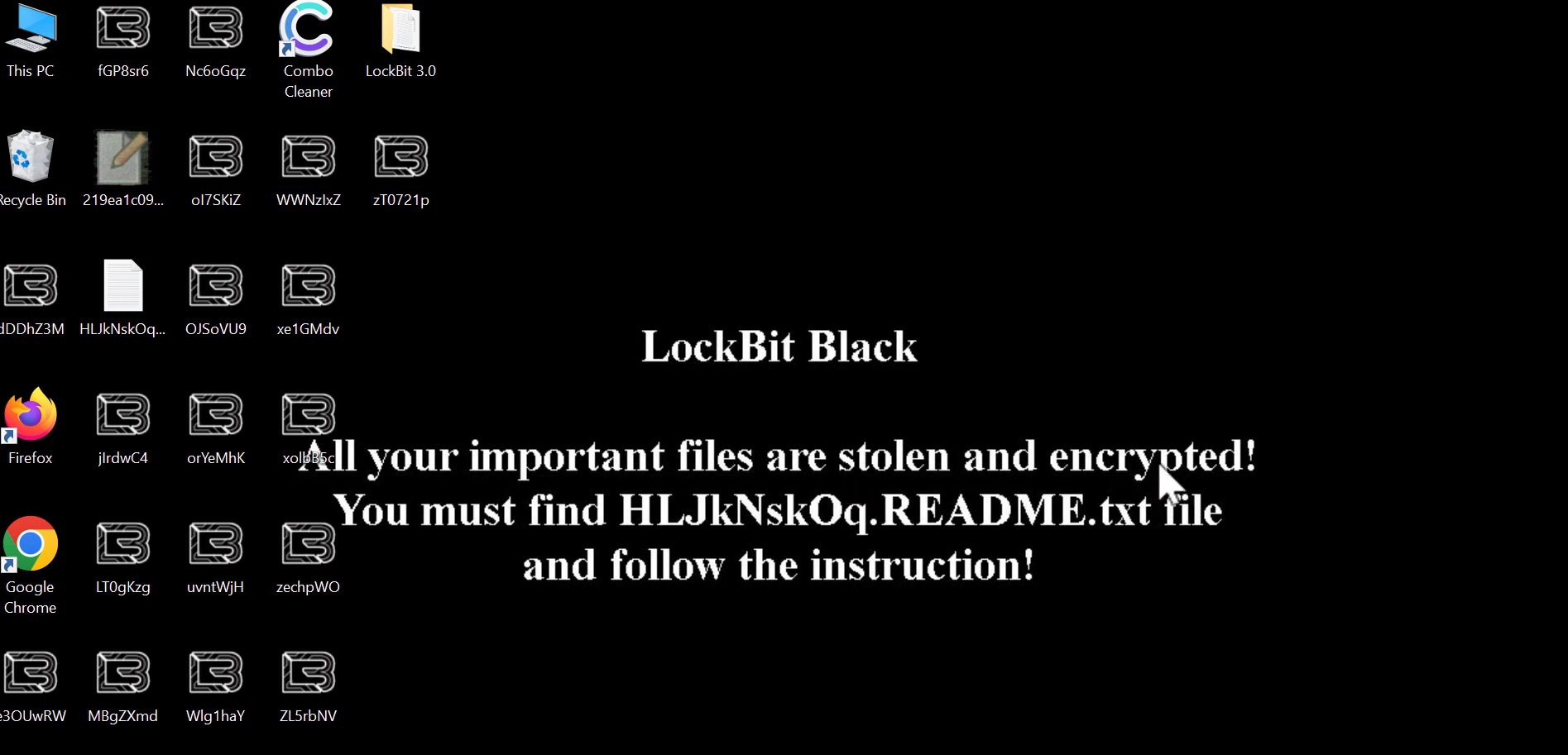

Bloqueio 3.0 Vazamento do construtor

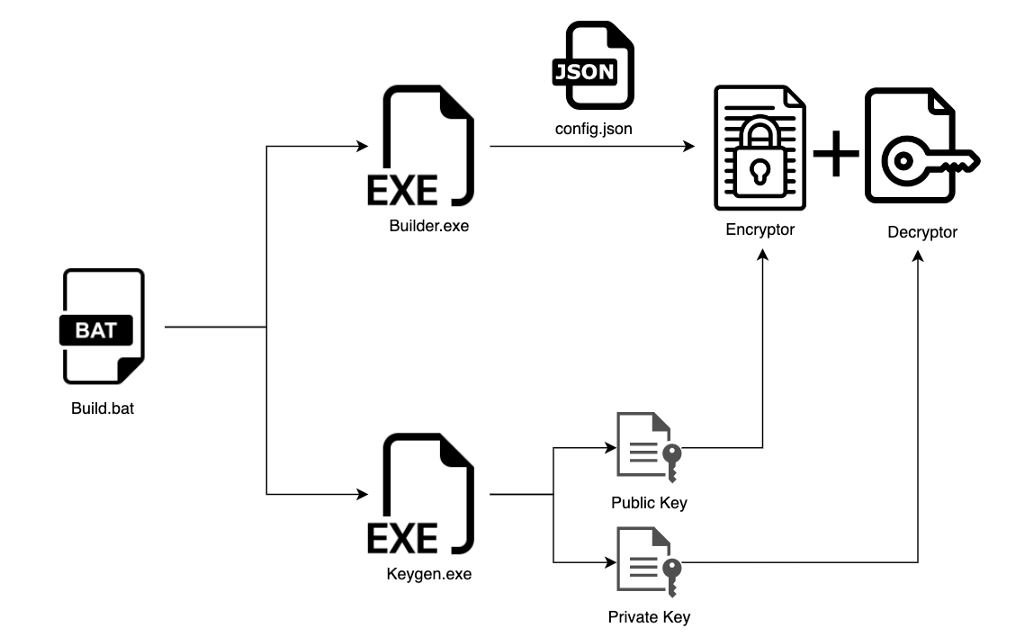

Cada amostra de ransomware implantado pelo grupo LockBit é único. É entregue ao sistema de destino após estabelecer a conexão que segue o acesso inicial. A ferramenta especial gera uma nova versão de malware que torna impossível detectá-lo com qualquer tipo de análise de assinatura. Também é usado na criação de chaves de criptografia e descriptografia, o que torna este aplicativo potencialmente valioso para a criação de um descriptografador unificado.

Na quarta-feira, 21primeiro de setembro, 2022, um usuário do Twitter apelidado de Ali Qushji postou vários tweets onde compartilhou o link para download do construtor e alguns detalhes. Em particular, houve uma alegação de que este programa vazou da infraestrutura LockBit após o hacking bem-sucedido deste último. Não há evidências de que tenha havido qualquer invasão real nos servidores LockBit, mas outro tweet (agora excluído) do Vx-Underground foi confirmando a violação anterior (a partir de setembro 10, 2022).

Uma pessoa apelidada de Próton, que parece ser um programador que trabalha para o grupo, compartilhou um construtor com os administradores da página do Twitter mencionada. Essa versão pertencia à versão mais recente do LockBit 3.0 ransomware e apresentou várias correções de falhas que estavam presentes anteriormente. O que cria ainda mais confusão é o facto de ambas as versões – a partilhada pelo Proton e a de Ali Qushji – serem diferentes. Ambos estão disponíveis no GitHub da 3xp0rt.

Qual é o próximo?

A situação é tão incerta quanto poderia ser. A chance de a infraestrutura LockBit ter sido violada é bastante alta, e se isso for verdade – o grupo provavelmente terá alguns problemas sérios. E não apenas por questões de segurança: aqueles que entraram nos servidores provavelmente vazaram todos os dados necessários para criar um descriptografador. Claro, o grupo pode ligar a outra tecnologia – mas isso levará tempo, e tal operação não será muito agradável logo após mudar para LockBit 3.0 ransomware. É melhor esperar pela reação oficial de uma gangue do crime cibernético – e só então tirar quaisquer conclusões.