A história da remoção do ransomware LockBit em fevereiro 19 continua a se desenrolar. Depois de quase uma semana de inatividade e silêncio, o gangue infame está de volta online em um novo domínio Onion, ostentando novos hacks. Para completar, um infame LockBitSupp divulgou uma longa declaração sobre o que aconteceu e o que vem a seguir.

LockBit Ransomware está de volta após remoção da lei.

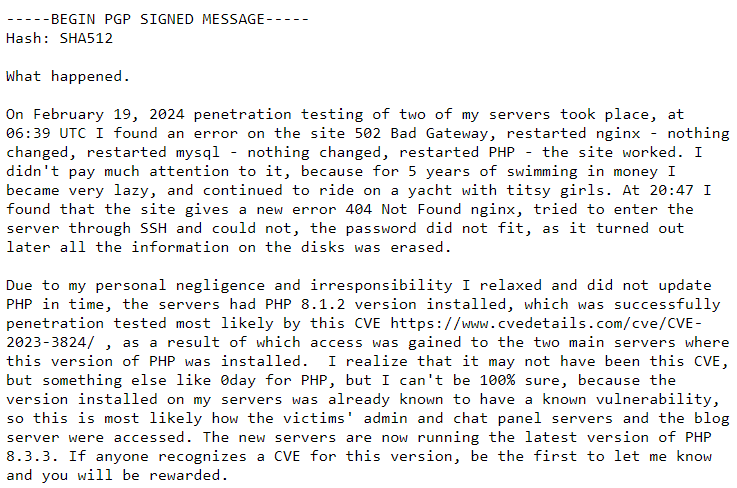

Seguindo the rough takedown de todos os sites Darknet que pertencem ao ransomware LockBit, os representantes das gangues permaneceram em silêncio até fevereiro 24, 2024. Por volta 21:00 GMT, o chefe da gangue do crime cibernético foi libertado uma longa mensagem assinada por PGP com a explicação do ponto de vista dos hackers. Iniciar, eles descrevem a suposta forma como foram hackeados e o futuro do LockBit. Spoiler – pouca coisa vai mudar, exceto que LockBitSupp promete ser menos preguiçoso.

Pela forma como as agências de aplicação da lei conseguiram acessar os servidores, a vulnerabilidade do PHP é chamada. Vulnerabilidade CVE-2023-3824, descoberto em agosto 2023, permite a execução remota de código e recebeu classificação CVSS de 9.8/10. Bem merecido, considerando o quão popular o PHP é; LockBitSupp até supõe que other threat actors que foram hackeados recentemente sofreu exatamente com essa vulnerabilidade.

Também, o hacker supõe que o FBI poderia ter acesso à rede por algum tempo. A razão pela qual as autoridades policiais decidiram puxar o gatilho foi a publicação de dados vazados do tribunal do condado de Fulton, especificamente documentos relativos aos processos judiciais de Donald Trump.

Por que demorou 4 dias para se recuperar? Porque tive que editar o código fonte da versão mais recente do PHP, pois havia incompatibilidade.LockBitSupp

Consequências da remoção do LockBit

Então, o que vemos quase uma semana após a remoção do LockBit? As agências de aplicação da lei causaram grandes danos à imagem e ao hardware do grupo. A quantidade de informações vazadas, incluindo chaves de descriptografia e dados roubados de redes de empresas reduz seriamente os lucros da gangue de ransomware. E considerando as detenções na Polónia e na Ucrânia, os vazamentos não eram apenas sobre informações operacionais – dados pessoais de operadores de malware também foi exposto até certo ponto.

No entanto, isso mal foi suficiente para forçar a gangue LockBit a parar. Claro, eles agora estão começando do zero, com apenas algumas listagens presentes no renascimento de sua página de vazamento. Mas eles vão continuar, levando em conta os erros do passado. É improvável que os indivíduos capturados na Europa Oriental sejam afiliados – mais provavelmente apenas administradores de servidores ou mulas de dinheiro. A história do LockBit continua rolando, e tenho quase certeza de que eles têm alguns ases na manga.