Os pesquisadores do RiskIQ disseram que o novo kit de phishing LogoKit foi detectado em mais de 700 domínios exclusivos apenas no último mês e em 300 na última semana.

Pior, esta ferramenta permite que hackers modifiquem logotipos e textos em páginas de phishing em tempo real, adaptar sites para fins específicos.

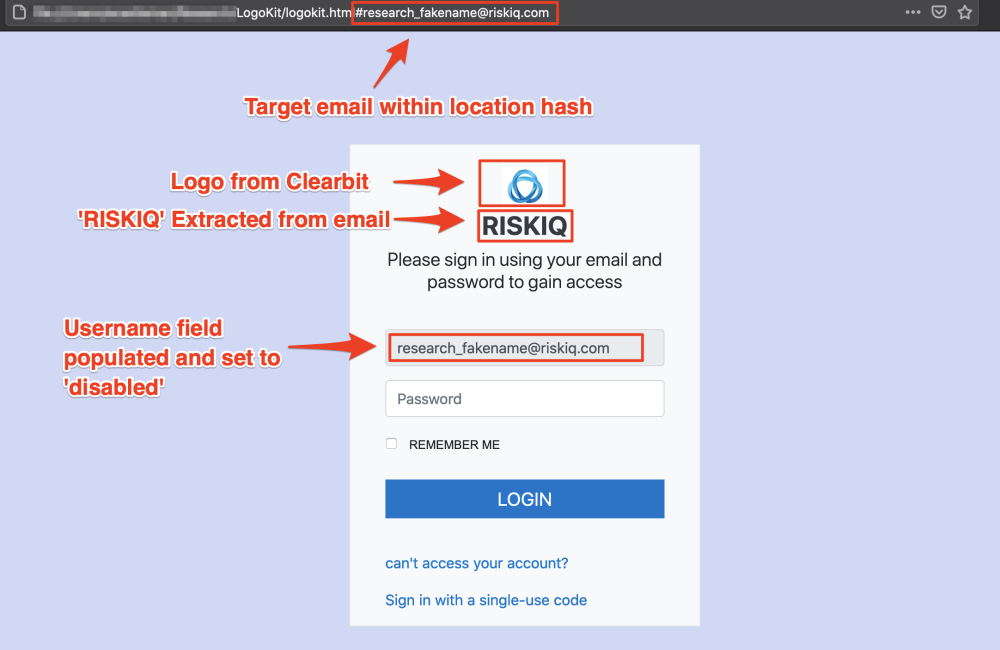

O LogoKit depende do envio de links de phishing aos usuários contendo seus endereços de e-mail. LogoKit obtém o logotipo da empresa de um serviço de terceiros, como Clearbit ou o banco de dados favicon do Google quando a vítima acessa esse URL.

O malware faz isso por meio de um conjunto incorporado de funções JavaScript que podem ser integradas em qualquer formulário de login padrão ou em documentos HTML complexos.. Esta é a principal diferença entre o LogoKit e outros kits de phishing, já que a maioria exige modelos com precisão de pixel que imitem páginas de autenticação específicas da empresa.

Analistas apontam que modularidade permite que operadores do LogoKit organizem ataques a qualquer empresa, gastando um mínimo de tempo e esforço. Por exemplo, no último mês, LogoKit criou páginas de login falsas que imitam vários serviços, de portais de login regulares a páginas de login falsas do SharePoint, Adobe Document Cloud, OneDrive, Escritório 365, e várias bolsas de criptomoedas.

Pior ainda, porque o LogoKit é apenas uma coleção de arquivos JavaScript, seus recursos podem até ser hospedados no Firebase, GitHub, Nuvem Oracle, etc.. A maioria deles está na lista de permissões em ambientes corporativos e pode parecer inofensiva para soluções de segurança e usuários.

Deixe-me lembrá-lo disso Os cibercriminosos começaram a usar os serviços do Google com mais frequência em campanhas de phishing

.