Com o número cada vez maior de ameaças cibernéticas, hackers e especialistas em segurança cibernética estão tomando a iniciativa. Desta vez, os cibercriminosos foram à frente da curva. Eles criaram um site de phishing para coincidir com as notícias que a Microsoft estava desenvolvendo uma carteira criptografada exclusivamente para seu navegador Edge. Tal esquema é usado para espalhar Luca Stealer.

Golpe de carteira criptografada da Microsoft espalha Luca Stealer

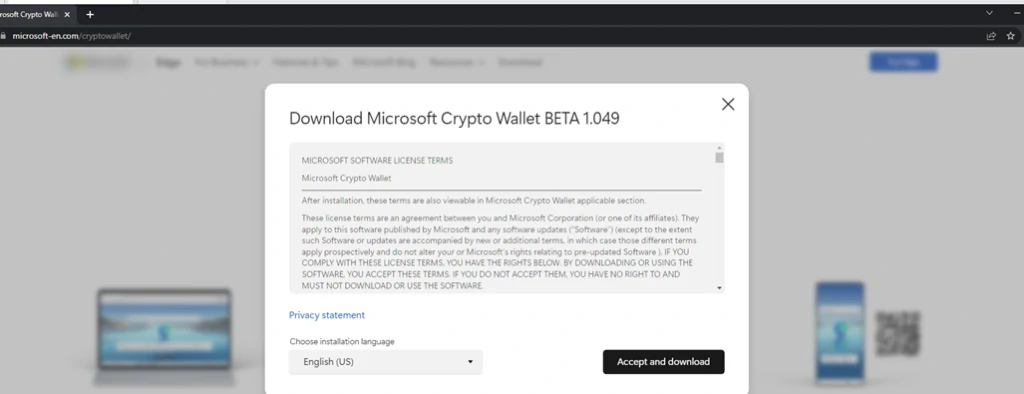

Há não muito tempo atrás, notícia estourou na internet que A Microsoft está trabalhando na criação de uma carteira criptografada para seu navegador Edge. Esta notícia certamente interessará aos usuários de criptomoedas. Mas você sabe quem mais está interessado nisso? Isso mesmo, cibercriminosos. Os caras engenhosos descobriram imediatamente o que estava acontecendo e criou um site que se parecia tanto quanto possível com o site legítimo da Microsoft. Pesquisadores de segurança cibernética encontraram este site e o analisaram. Ao contrário dos sites de phishing de terceira categoria, este tinha uma aparência convincente, um endereço web de hxxps[:]//microsoft-pt[.]com/cryptowallet/, Certificados SSL, e toda lógica conhecida. O site oferece ao usuário o download de uma versão beta da carteira criptografada. No entanto, em vez do reivindicado, o usuário malware recebido.

Análise do ladrão de Luca

Nesse caso, os golpistas são distributing Luca Stealer. Os especialistas identificaram-no devido a semelhanças no código do malware encontrado e no Luca Stealer. No entanto, Luca é de código aberto, que os usuários podem encontrar em plataformas como GitHub ou TOR. É um ladrão relativamente novo, escrito em Rust e visto pela primeira vez em 2022. Seu trabalho é para coletar dados valiosos, como detalhes de carteira criptografada e outras informações pessoais. A seguir estão os navegadores, carteiras criptográficas, e extensões que esse malware ataca.

Navegadores da web

| CentBrowser | Irídio | Qip Surf | Canário cromado |

| Escorregadio 5 | Vivaldi | Navegador de elementos | Navegador CocCoc |

| Tocha | Ópera estável | Corajoso | Cometa |

| Borda | CocMedia | Google Chrome | Estúdio Mapple |

| CozMedia | ChromePlus | Átomo | Cromo |

| Navegador UC | Ópera GX | WooGamble | Ópera |

| Dragão (Dragão Conveniente) | Chrome SxS | 7estrela | Sputnik |

| Navegador de privacidade épico | Chedot | Carreira | Cítrico |

| Órbita | cromada |

Extensões de navegador

| 1Senha | Gerenciador de senhas Avira | Carteira BitApp | BitClip |

| Bitwarden | BinanceChain | BrowserPass | Por um |

| Carteira Trevo | Moeda98 | Carteira Coinbase | Chave comum |

| Carteira Ciano | Carteira Cyano Pro | DAppPlay | Dashlane |

| Autenticador EOS | Carteira IGUAL | Guarda | Cliente Hycon Lite |

| ICONex | KHC | KeePassXC | Guardador |

| Keplr | Última passagem | Carteira Folha | Carteira Liquality |

| Carteira Matemática | MEW CX | MetaMask | MYKI |

| Carteira Nabox | Extensão Nash | NeoLine | NordPass |

| Carteira bacana | Gerenciador de senhas Norton | Uma chave | Carteira de polimalha |

| RoboForm | Sollet | Divisividade | Chaveiro Steem |

| TezBox | Estação Terra | TronLink | Gerenciador de senhas Trezor |

| Vombate | Yoroi | ZilPay | Cofre Zoho |

Carteiras criptográficas

- Carteira Atômica

- ByteCoin

- Eletro

- Êxodo

- Carteira Jaxx

Além da criptomoeda, malware está interessado em dados bancários, como IBANs. Isto cria riscos adicionais para aqueles envolvidos em transações bancárias.

Exfiltração de dados

Uma vez que os dados são coletados, Luca Stealer começa a compactar os dados para facilitar a transmissão. O malware usa a plataforma de mensagens Telegram como canal de comunicação secreto. Usando um bot do Telegram, ele envia discretamente dados roubados e algumas informações estatísticas sobre os dados roubados para a operadora. Também envia mensagens para a sala de chat.

Por que Luca Stealer?

Desde que o código fonte de Luca Stealer vazou para o público, invasores podem modificá-lo, otimizá-lo e adicionar novas funcionalidades. Depois de uma análise mais detalhada, especialistas descobriram um método AntiVM incomum. Luca Stealer verifica a temperatura do sistema antes de iniciar a execução. Como as máquinas virtuais geralmente geram um erro quando tal solicitação é feita, o malware pode entender se está na máquina virtual ou em um sistema ativo. No entanto, esse truque consiste apenas em tornar a análise mais longa, em vez de impossível. Não é difícil fazer a VM responder adequadamente à solicitação, retornando temperaturas realistas e consistentes.

Recomendações de segurança

Para evitar consequências desagradáveis, recomendamos que você siga as seguintes dicas:

- Tenha cuidado com downloads da Internet. Baixe software apenas de fontes oficiais e confiáveis. Se você tiver alguma dúvida sobre a autenticidade de um site, acesse um site confiável e certifique-se de que o site no qual você está interessado é genuíno.

- Atualize seu software. Às vezes, as atualizações do sistema operacional podem ser inconvenientes. No entanto, esta é uma parte essencial, pois as atualizações contêm patches de segurança. Para resolver vulnerabilidades conhecidas, atualize constantemente seu sistema operacional e outros softwares, incluindo navegadores.

- Tenha cuidado com mensagens de e-mail. According to statistics, phishing por e-mail é um dos métodos mais eficazes de propagação de malware. Não abra anexos ou links suspeitos em e-mails de remetentes desconhecidos.

- Instale um software antivírus confiável. Usar software anti-malware de qualidade e atualize-o regularmente para ficar protegido contra as ameaças mais recentes.

- Eduque-se e mantenha-se informado. Infelizmente, nesta eterna corrida armamentista, os cibercriminosos estão liderando. Isso lhes permite criar novas ameaças, escolhendo as formas menos previsíveis de cada vez. Por sua vez, especialistas em segurança cibernética criam soluções eficazes contra eles. Estude ameaças atualizadas e técnicas de engano para estar mais consciente e adaptar suas ações.